Il panorama della sicurezza digitale sta per subire una trasformazione radicale, guidata dall’ascesa dell’intelligenza artificiale agentica. L’Ufficio del CISO di Google Cloud, in collaborazione con Mandiant e il Threat Intelligence Group, ha rilasciato il report di previsione per il 2026, delineando un futuro in cui l’AI non è più solo uno strumento di supporto, ma un attore autonomo sia nelle strategie offensive che in quelle difensive. Parallelamente a questa visione strategica, Google accelera sull’innovazione di prodotto, rendendo disponibile la nuova Gemini Live API e potenziando le capacità multimodali dei suoi modelli per le imprese.

L’intelligenza artificiale non è più un semplice accessorio, ma il nucleo centrale sia delle strategie offensive che di quelle difensive, spingendo verso un paradigma di “automazione agentica”. Questo cambiamento strutturale trasforma i centri operativi di sicurezza (SOC) in motori di azione automatizzati, dove il ruolo degli analisti umani evolve dalla gestione degli alert alla direzione strategica di squadre di agenti AI. Tuttavia, questa autonomia introduce nuovi rischi critici, come la gestione delle identità non umane e il pericolo degli “agenti ombra” (shadow agents) che, se non governati con protocolli di privilegio minimo (least privilege), rischiano di causare massicce fughe di dati. Google sottolinea che oltre il 70% delle violazioni cloud deriva già oggi da identità compromesse, una tendenza che l’AI rischia di accelerare senza adeguati controlli CIEM (Cloud Infrastructure Entitlement Management) e WIF (Workload Identity Federation).

L’Emergenza Tecnica: Analisi profonda di React2Shell (CVE-2025-55182)

Parallelamente alle previsioni strategiche, il report lancia un allarme rosso su una minaccia attiva e devastante: la vulnerabilità CVE-2025-55182 nei React Server Components. Classificata con il massimo punteggio di gravità (CVSS 10.0), questa falla permette l’esecuzione di codice remoto non autenticato e colpisce le versioni dalla 19.0 alla 19.2.0. Lo sfruttamento, iniziato il 3 dicembre 2025, vede coinvolti molteplici attori malevoli che utilizzano tecniche sofisticate come l’offuscamento unicode e l’iniezione di webshell Next.js direttamente in memoria. Mandiant ha tracciato gruppi specifici legati alla Cina, come UNC6600, che distribuiscono la backdoor MINOCAT (un binario ELF a 64-bit che utilizza wrapper NSS), e UNC6586 che utilizza il downloader SNOWLIGHT.

Lo scenario si complica ulteriormente con l’intervento di altri gruppi: UNC6588 distribuisce la backdoor COMPOOD mascherandola da editor Vim, UNC6603 installa HISONIC (basata su Go) utilizzando configurazioni codificate XOR su Cloudflare, mentre UNC6595 sviluppa ANGRYREBEL.LINUX camuffato da processo OpenSSH. Anche attori motivati finanziariamente stanno sfruttando la falla per installare miner di criptovalute come XMRIG. La persistenza di queste minacce viene garantita tramite cron jobs e servizi systemd manipolati, rendendo la bonifica estremamente complessa senza un audit approfondito delle dipendenze e il blocco del traffico in uscita tramite WAF come Google Cloud Armor.

Geopolitica del Cybercrime: La Mappa delle Minacce 2026

Il report approfondisce anche le dinamiche geopolitiche, delineando le strategie delle principali potenze cyber. La Russia continua a concentrarsi su obiettivi strategici e infrastrutture critiche, evolvendo verso capacità sempre più avanzate. La Cina (China-nexus) dà priorità alla furtività (stealth), compromettendo dispositivi edge per mantenere l’accesso a lungo termine, mentre l’Iran prosegue con le sue attività ibride che mescolano spionaggio e hacktivism. Particolarmente insidiosa è la strategia della Corea del Nord, che focalizza i suoi sforzi sul settore finanziario e sull’infiltrazione nelle aziende occidentali tramite lavoratori IT sotto falsa identità. Il settore delle telecomunicazioni rimane un bersaglio primario per operazioni geopolitiche come quelle del gruppo “Salt Typhoon“. In risposta, l’Europa sta accelerando sull’adozione del cloud sovrano per ridurre la dipendenza tecnologica dagli USA e garantire l’integrità dei dati secondo normative locali sempre più stringenti.

Leggi la mappa della guerra cibernetica

Innovazione Prodotto: Gemini Live API e Integrazione Dati

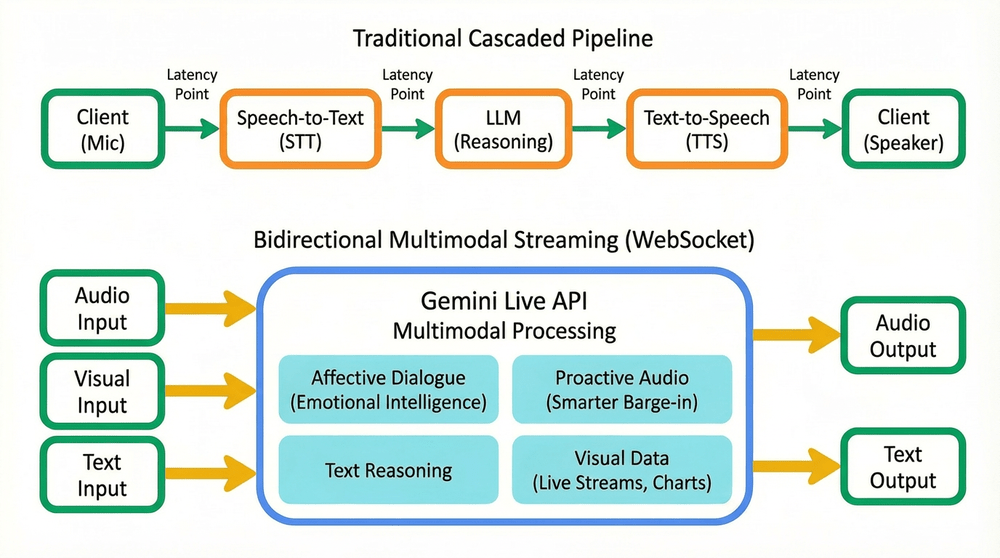

Sul fronte dell’innovazione, Google ha rilasciato la Gemini Live API su Vertex AI, basata sul nuovo modello Gemini 2.5 Flash Native Audio. Questa tecnologia abilita la creazione di agenti conversazionali multimodali capaci di gestire interazioni in tempo reale con voce, visione e testo, supportando interruzioni naturali e segnali acustici con bassissima latenza. Le applicazioni spaziano dal supporto clienti avanzato, come dimostrato da Shopify, alla traduzione speech-to-speech in oltre 70 lingue che preserva tono e cadenza.

L’integrazione tocca anche l’analisi dei dati: attraverso il MCP Toolbox (Model Context Protocol) e l’ADK (Agent Development Kit), gli sviluppatori possono ora connettere Looker a Gemini Enterprise. Questo trasforma il layer semantico di Looker in un’interfaccia conversazionale, permettendo query in linguaggio naturale su dati complessi. Infine, Google Workspace sta potenziando l’efficienza nel settore pubblico con certificazioni FedRAMP High e CMMC Level 2, già adottato dal Dipartimento dei Trasporti USA per 50.000 dipendenti, offrendo un ambiente sicuro per l’automazione documentale e la gestione delle informazioni sensibili.

Quali sono le principali previsioni di Google per la cybersecurity nel 2026?

Google prevede l’ascesa dell’AI agentica, dove i SOC saranno gestiti da agenti autonomi supervisionati da umani. Le minacce principali includeranno deepfake avanzati, malware generato da AI e attacchi alle identità non umane.

Cos’è la vulnerabilità React2Shell (CVE-2025-55182)?

È una vulnerabilità critica (CVSS 10.0) nei componenti React Server che permette l’esecuzione di codice remoto senza autenticazione. È attualmente sfruttata da attori malevoli per installare backdoor e miner di criptovalute.

Cosa permette di fare la nuova Gemini Live API?

La Gemini Live API, basata su Gemini 2.5 Flash, consente agli sviluppatori di creare agenti AI capaci di conversare in tempo reale con voce, visione e testo, gestendo interruzioni e mantenendo una latenza molto bassa.

Come cambia il ruolo degli analisti di sicurezza con l’AI agentica?

Il ruolo si sposterà dalla gestione manuale degli alert alla direzione strategica degli agenti AI, supervisionando le loro azioni e gestendo le architetture di sicurezza e identità.

Quali sono i principali gruppi di attaccanti che sfruttano la falla React2Shell?

Mandiant ha identificato diversi gruppi, tra cui UNC6600 (che usa la backdoor MINOCAT), UNC6586 (SNOWLIGHT), UNC6588 (COMPOOD), UNC6603 (HISONIC) e UNC6595 (ANGRYREBEL). Ogni gruppo utilizza malware specifici e tecniche di persistenza diverse.

Che cos’è l’Automazione Agentica prevista da Google per il 2026?

È l’evoluzione dei centri di sicurezza (SOC) dove agenti AI autonomi eseguono compiti complessi, dalla mappatura degli ecosistemi alla risposta agli incidenti, sotto la supervisione strategica degli analisti umani, richiedendo nuove gestioni delle identità non umane.

Quali capacità offre la nuova Gemini Live API?

Basata su Gemini 2.5 Flash Native Audio, offre interazioni multimodali (voce, video, testo) in tempo reale, gestisce le interruzioni naturali nel dialogo e supporta traduzioni speech-to-speech preservando il tono in oltre 70 lingue.

Come viene protetto il settore pubblico nell’ecosistema Google?

Google Workspace per il settore pubblico offre certificazioni di alto livello come FedRAMP High e CMMC Level 2, garantendo la protezione dei dati sensibili e l’uso di AI integrata per automatizzare bozze e riassunti, come già sperimentato dal Dipartimento dei Trasporti USA.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.