[SEZIONE 1: METADATI]

- Titolo H1 (Discover): Allarme SHADOW-VOID-042: la nuova minaccia cyber che imita Void Rabisu e colpisce le risorse umane

- Titolo SEO: SHADOW-VOID-042: analisi campagna spear-phishing e legami Void Rabisu

- Slug: shadow-void-042-campagna-spear-phishing-void-rabisu-trend-micro

- Meta Description: Scopri i dettagli di SHADOW-VOID-042, la campagna di spear-phishing che prende di mira HR ed executive. Analisi delle tattiche simili a Void Rabisu e mitigazione con Trend Vision One.

- Focus Keyword: SHADOW-VOID-042

- Keyword Secondarie:Void Rabisu,spear-phishing risorse umane,Trend Vision One,sicurezza informatica 2025,

[SEZIONE 2: CORPO ARTICOLO]

Una nuova e insidiosa minaccia sta mettendo a dura prova i dipartimenti delle risorse umane e i dirigenti di alto livello in diversi settori critici. Identificata dagli esperti di Trend Micro come SHADOW-VOID-042, questa campagna di attacchi informatici si distingue per l’uso di tattiche di ingegneria sociale estremamente mirate e per inquietanti somiglianze con il noto gruppo Void Rabisu. Sebbene gli analisti mantengano per ora una distinzione formale tra i due set di intrusione in attesa di ulteriori conferme, l’allineamento con gli interessi russi e la sofisticazione delle esche utilizzate suggeriscono un’evoluzione pericolosa nel panorama del cybercrime del 2025.

L’operazione ha mostrato un picco di attività tra ottobre e novembre 2025, sfruttando temi sensibili come presunte denunce di molestie per ingannare le vittime e indurle a visitare siti trappola. Grazie all’intervento tempestivo di piattaforme di difesa avanzata come Trend Vision One, la maggior parte di questi tentativi è stata neutralizzata nelle fasi iniziali, ma la precisione del targeting richiede un livello di guardia elevatissimo.

Anatomia degli attacchi: le campagne di ottobre e novembre 2025

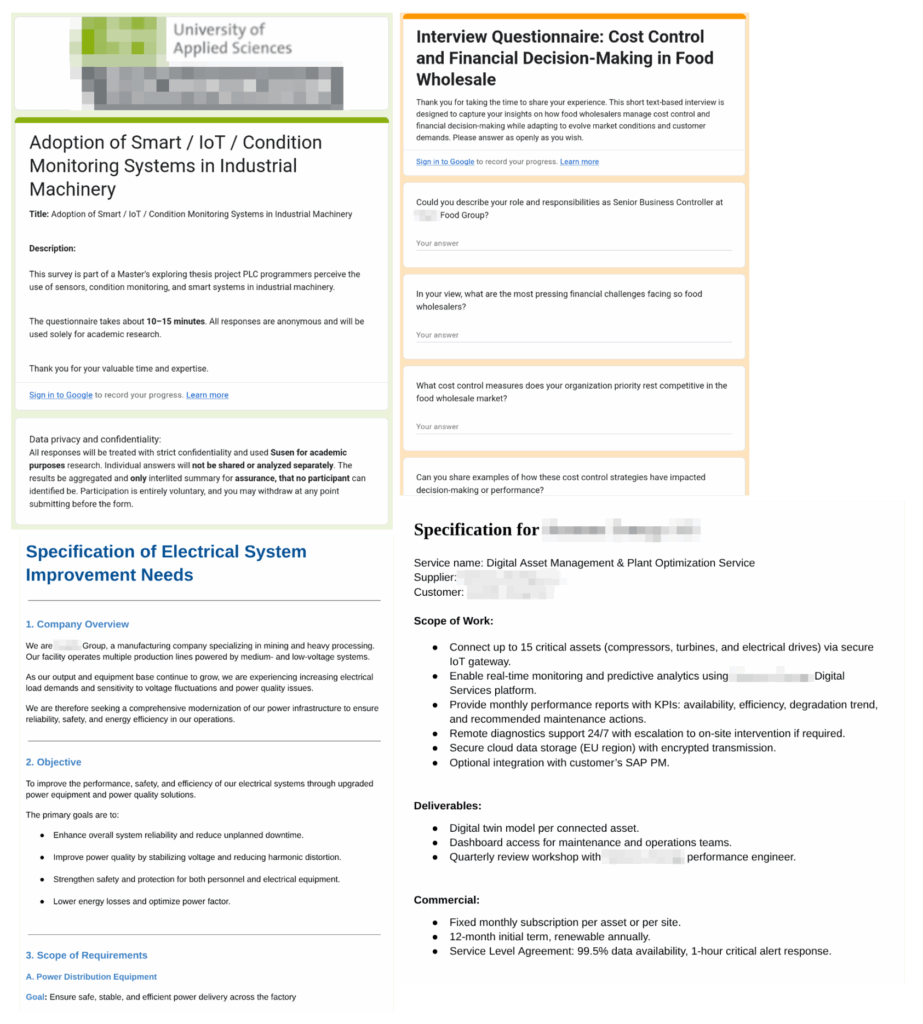

La prima ondata significativa, rilevata nell’ottobre 2025, ha puntato dritto al cuore emotivo e professionale delle vittime. Gli attaccanti hanno inviato email di spear-phishing a dirigenti e responsabili HR, utilizzando come esca false notifiche relative a denunce per molestie (harassment complaints) o richieste di partecipazione a ricerche. Questa tecnica, facendo leva sull’urgenza e sulla gravità del tema, mirava a spingere i destinatari a cliccare su link che reindirizzavano a siti web “decoy” (esca), progettati per scaricare malware o rubare credenziali.

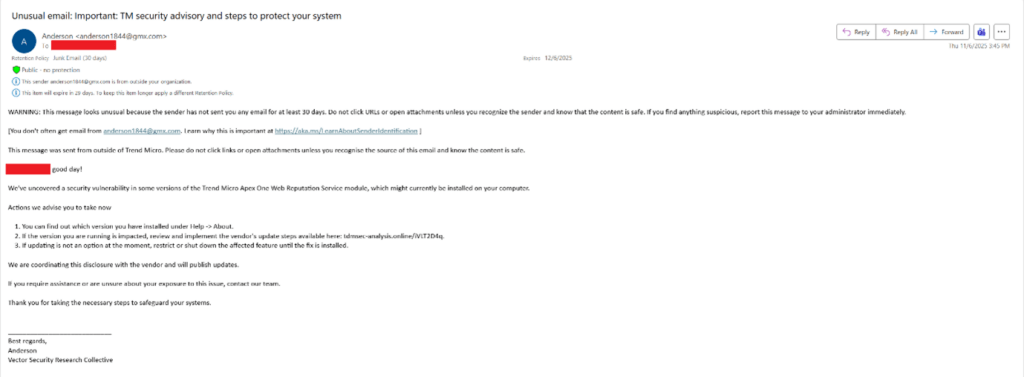

Nel mese successivo, novembre 2025, la strategia si è evoluta diventando ancora più audace. SHADOW-VOID-042 ha iniziato a utilizzare esche a tema Trend Micro, imitando lo stile comunicativo e grafico della nota azienda di cybersecurity per colpire settori strategici come difesa, energia, chimica e ICT. Persino una sussidiaria e un partner di Trend Micro sono finiti nel mirino, dimostrando la sfrontatezza degli attaccanti. Fortunatamente, i sistemi di rilevamento hanno identificato la minaccia, quarantinando le email e bloccando l’accesso ai domini malevoli, impedendo così l’esecuzione della catena di infezione.

Il legame con Void Rabisu: un’ombra russa?

L’analisi tecnica condotta da Trend Micro ha evidenziato forti parallelismi tra SHADOW-VOID-042 e Void Rabisu, un gruppo di minaccia noto per le sue operazioni ibride e l’allineamento con gli interessi geopolitici della Russia. Void Rabisu, che nel 2023 aveva sfruttato una vulnerabilità zero-day in Microsoft Word per colpire governi in Europa e Nord America, sembra aver influenzato, se non diretto, le tattiche di questa nuova campagna.

Le somiglianze chiave includono:

- Targeting Geopolitico: Entrambi i gruppi concentrano i loro sforzi su settori critici in Occidente.

- Ingegneria Sociale: L’uso di esche sofisticate e contestualizzate per manipolare la psicologia della vittima è un marchio di fabbrica condiviso.

- Infrastruttura: L’uso di siti esca che imitano entità legittime per distribuire payload malevoli.

Nonostante queste coincidenze tattiche, gli esperti preferiscono tracciare SHADOW-VOID-042 come un cluster temporaneo separato, in attesa di dati forensi definitivi che possano confermare una fusione o un’affiliazione diretta.

Tutte le tecniche di Spear-Phishing avanzato

Strategie di difesa e mitigazione

L’efficacia della risposta contro SHADOW-VOID-042 dimostra che la tecnologia di difesa proattiva è l’arma migliore. Le organizzazioni che utilizzavano Trend Vision One non hanno subito compromissioni, poiché la piattaforma è riuscita a interrompere la “kill chain” prima che il malware potesse essere distribuito.

Per proteggersi da queste minacce evolute, le aziende devono adottare un approccio a più livelli:

- Formazione del Personale: Educare i dipendenti, specialmente nei reparti HR e dirigenziali, a riconoscere esche emotive come false denunce legali o comunicazioni urgenti da fornitori IT.

- Autenticazione Robusta: Implementare l’autenticazione a più fattori (MFA) per ridurre il rischio di furto credenziali.

- Tecnologia di Detection: Utilizzare soluzioni XDR (Extended Detection and Response) capaci di correlare segnali deboli e bloccare domini malevoli in tempo reale.

- Intelligence: Monitorare gli Indicatori di Compromissione (IoC) forniti dai report di threat intelligence per aggiornare le regole di blocco dei gateway email.

L’evoluzione da Void Rabisu a SHADOW-VOID-042 ci ricorda che gli attaccanti non smettono mai di innovare. La difesa deve fare lo stesso, trasformando la consapevolezza delle minacce in resilienza operativa.

Cos’è SHADOW-VOID-042?

SHADOW-VOID-042 è una campagna di attacchi informatici tracciata temporaneamente come un set di intrusione distinto. Colpisce settori industriali critici utilizzando tecniche di spear-phishing avanzato, prendendo di mira principalmente dirigenti e personale delle risorse umane.

Qual è la relazione tra SHADOW-VOID-042 e Void Rabisu?

Esistono forti somiglianze tattiche tra i due gruppi, inclusi gli obiettivi geopolitici (allineati agli interessi russi) e le metodologie di ingegneria sociale. Tuttavia, gli esperti attendono ulteriori conferme tecniche prima di unificare definitivamente i due profili di minaccia.

Quali esche utilizza SHADOW-VOID-042 per ingannare le vittime?

Le campagne osservate nell’autunno 2025 hanno utilizzato principalmente due tipi di esche: false notifiche di denunce per molestie (harassment complaints) indirizzate agli HR e comunicazioni fraudolente che imitavano l’identità visiva di aziende di cybersecurity come Trend Micro.

Come posso proteggere la mia azienda da questa minaccia?

La protezione richiede una combinazione di formazione avanzata contro il phishing per i dipendenti a rischio e l’adozione di piattaforme di sicurezza proattiva come Trend Vision One, in grado di rilevare e bloccare le email malevole e i siti esca prima che possano infettare la rete aziendale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.