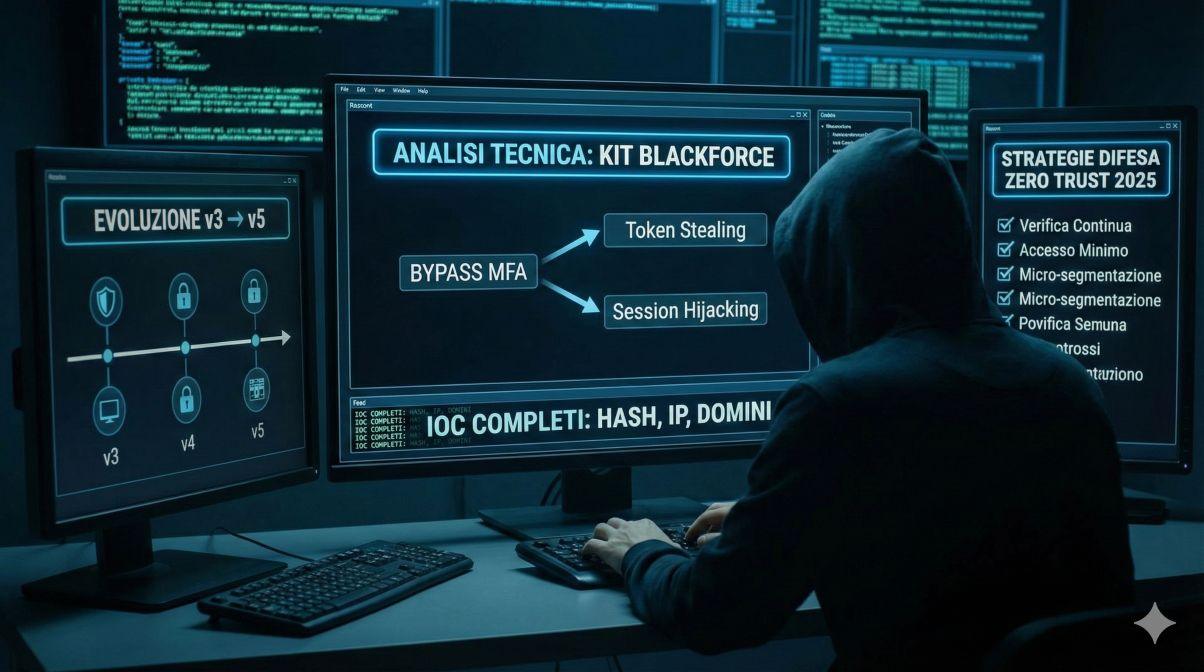

Nel panorama delle minacce informatiche del 2025 emerge BlackForce, un kit di phishing avanzato che ha ridefinito gli standard degli attacchi Man-in-the-Browser. Identificato da Zscaler ThreatLabz nell’agosto 2025, questo strumento malevolo, venduto su Telegram per poche centinaia di euro, prende di mira colossi come Disney, Netflix e operatori logistici quali DHL e UPS. La sua pericolosità risiede nella capacità di bypassare l’autenticazione a più fattori (MFA) tramite l’iniezione di pagine false in tempo reale e una gestione sofisticata dello stato della sessione. Con un’architettura che evolve rapidamente dalla versione 3 alla 5, passando da strutture stateless a sistemi persistenti e offuscati, BlackForce rappresenta una sfida critica per la sicurezza aziendale, richiedendo l’adozione immediata di strategie Zero Trust per mitigare il rischio di account takeover su scala globale.

Cosa leggere

L’ascesa di BlackForce e la democratizzazione del crimine informatico

L’anno 2025 segna un punto di svolta nella sofisticazione degli strumenti accessibili ai cybercriminali con la diffusione capillare del BlackForce phishing kit, una minaccia che combina accessibilità economica e potenza tecnica. Gli analisti di Zscaler ThreatLabz hanno intercettato e dissezionato questo strumento nell’agosto 2025, rivelando l’esistenza di almeno cinque versioni attive che circolano nei canali Telegram sotterranei. Con un prezzo di mercato che oscilla tra i 200 e i 300 euro, BlackForce ha abbattuto le barriere d’ingresso per gli attaccanti, permettendo loro di lanciare campagne mirate contro brand di risonanza globale come Disney, Netflix, DHL e UPS. La peculiarità di questo kit risiede nella sua capacità di eseguire attacchi Man-in-the-Browser (MitB), intercettando credenziali e codici per l’autenticazione a più fattori (MFA) in tempo reale, rendendo inefficaci le difese tradizionali basate sulla sola verifica dell’identità.

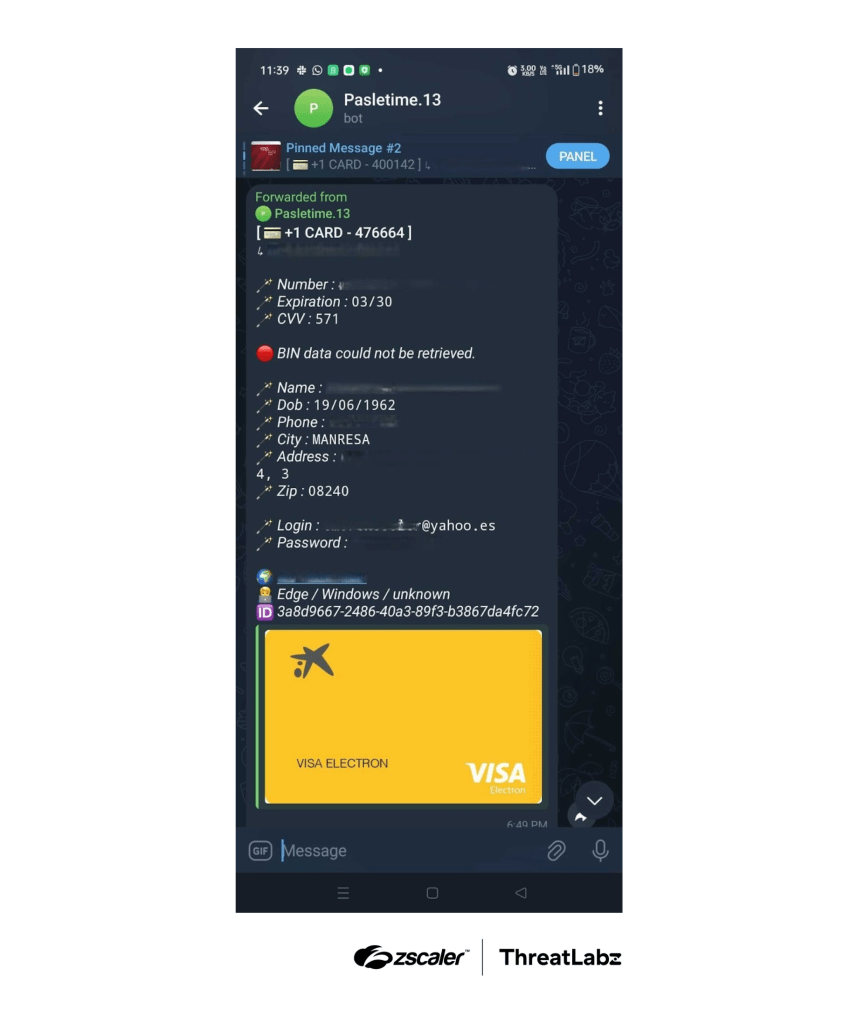

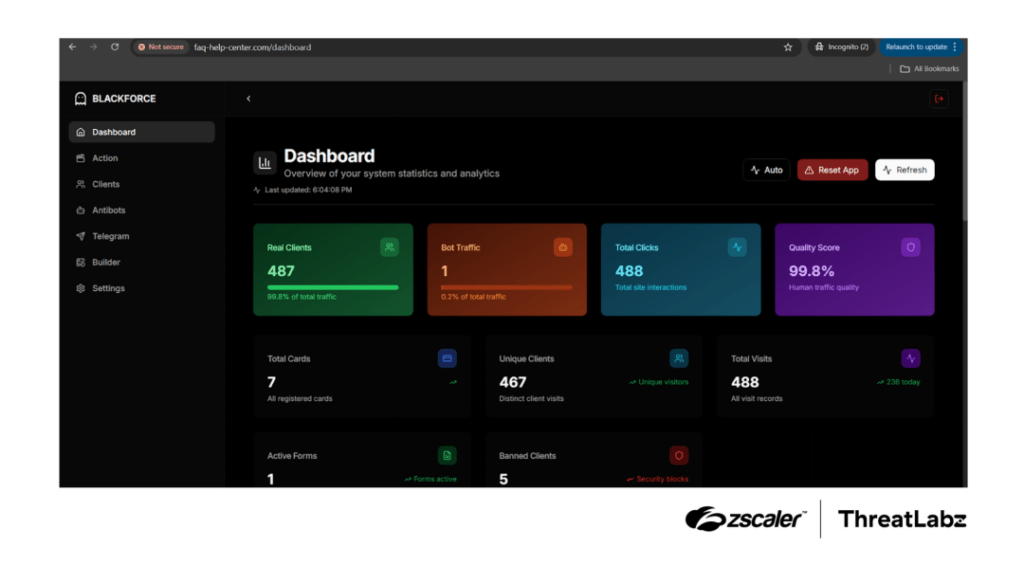

L’architettura del kit è progettata per l’esfiltrazione duale, inviando i dati rubati sia verso server di comando e controllo (C2) proprietari sia direttamente ai bot di Telegram, garantendo ridondanza e persistenza dell’attacco.

Anatomia della catena di attacco e tecniche di iniezione

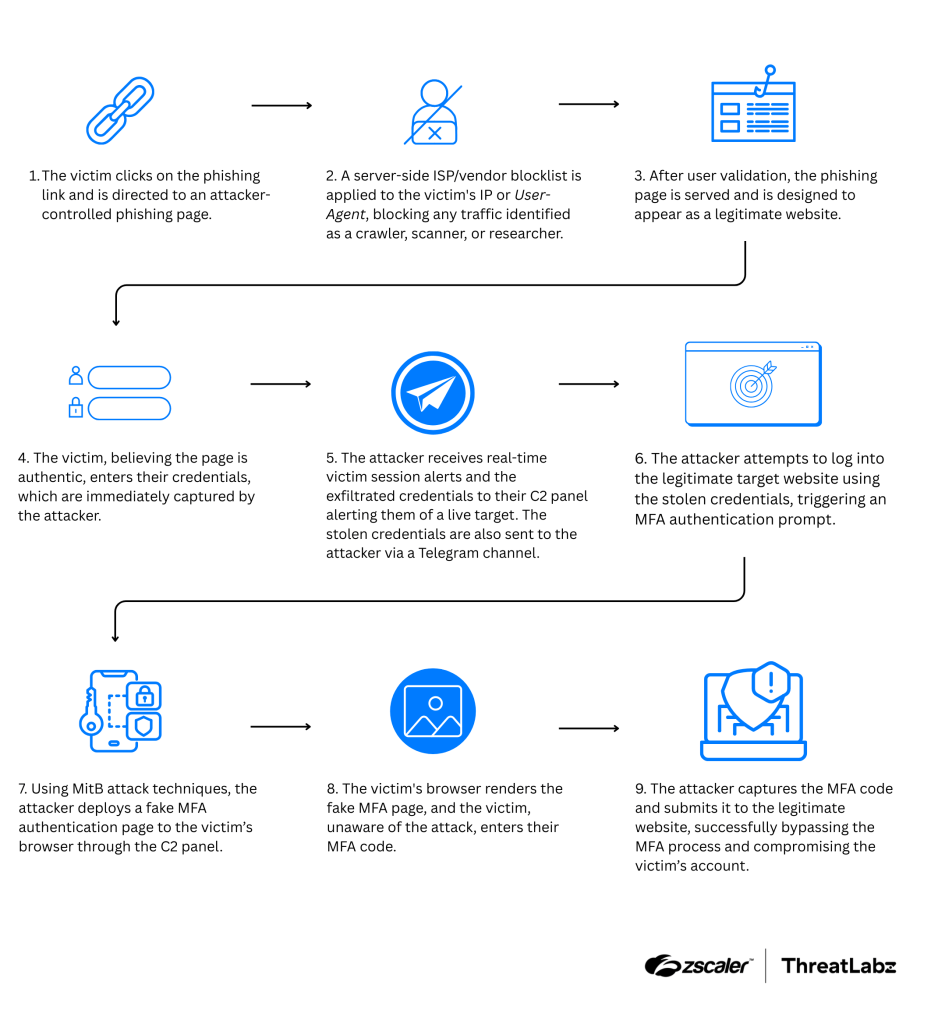

Il modus operandi di BlackForce segue una sequenza meticolosa che trasforma una semplice visita web in un furto d’identità completo. La catena di attacco viene innescata quando la vittima clicca su un link di phishing, momento in cui il server malevolo esegue immediatamente una verifica dello User-Agent e dell’ISP per bloccare crawler di sicurezza e strumenti di analisi automatizzati.

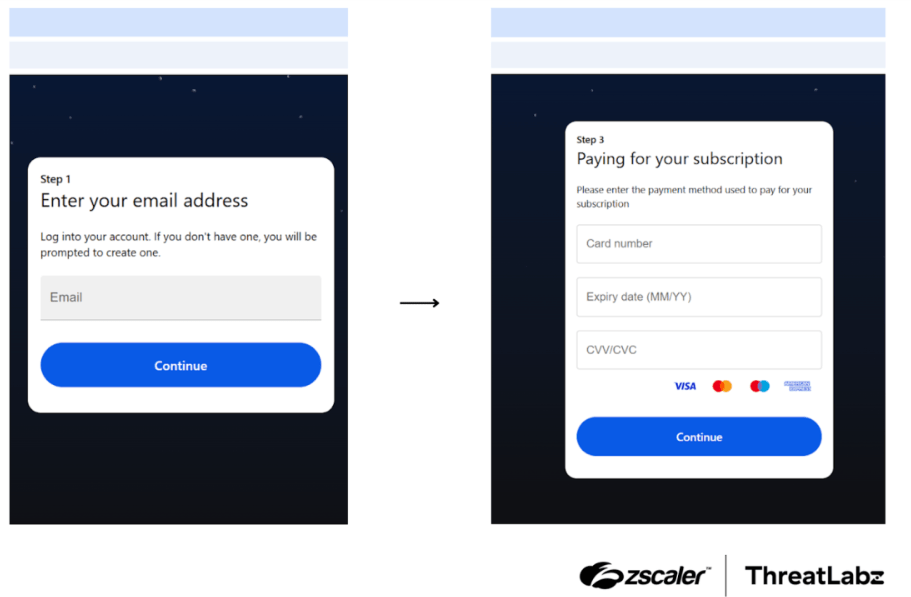

Una volta superato questo filtro, all’utente vengono servite pagine legittime costruite su framework React, che integrano codice JavaScript contenente hash specifici per il cache-busting, garantendo che la vittima visualizzi sempre la versione più recente del payload. L’interfaccia mimetica inganna l’utente inducendolo a inserire le proprie credenziali; in quel preciso istante, il kit cattura i dati e li trasmette al pannello C2.

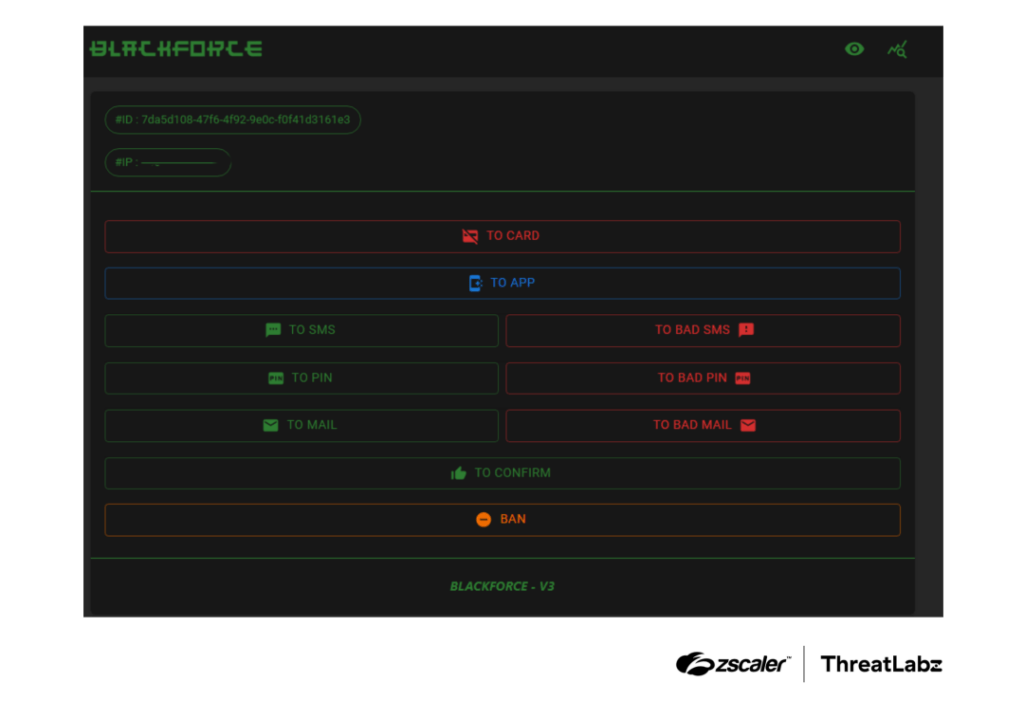

Il passaggio critico avviene successivamente: l’attaccante accede all’account reale attivando la richiesta MFA, e il kit risponde iniettando pagine false che richiedono l’inserimento del codice SMS o dell’app di autenticazione. Le versioni più recenti, come la 4 e la 5, utilizzano Axios per gestire queste comunicazioni asincrone, relayando i dati attraverso il server per mascherare l’origine dell’attacco. Infine, per completare l’inganno e ridurre i sospetti, la vittima viene reindirizzata al sito autentico del servizio impersonato.

Guida agli attacchi man in the browser

Evasione avanzata e contromisure anti-analisi

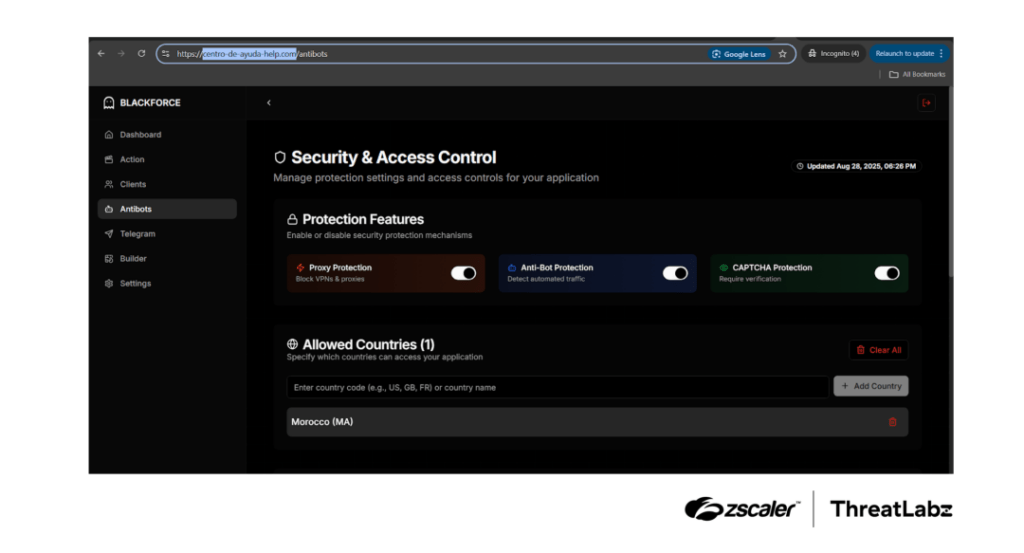

Per sopravvivere nel panorama ostile della cybersecurity, BlackForce impiega tattiche di evasione ibride che operano sia lato client che lato server. L’analisi del traffico client-side si affida alla libreria ua-parser-js, che processa le stringhe dello User-Agent confrontandole con un database di espressioni regolari (regex) per identificare ed escludere vendor di sicurezza, crawler come BingBot e strumenti di scansione come Nmap. Nelle versioni 4 e 5, questa difesa è potenziata da policy server-side che applicano restrizioni mobile-only e utilizzano blocklist di indirizzi IP provenienti da repository GitHub per filtrare il traffico proveniente da aziende di sicurezza e data center noti.

La versione 5 introduce un ulteriore livello di complessità con l’obfuscation JavaScript della logica di business, rendendo estremamente arduo il reverse engineering e nascondendo le chiamate API verso l’infrastruttura criminale. Inoltre, l’utilizzo di hash per la generazione di nomi file dinamici permette di evadere i rilevamenti basati su firme statiche e cache. Queste tecniche, combinate con la verifica attiva di vendor come Netcraft, dimostrano una chiara intenzione di colpire esclusivamente vittime reali, minimizzando il footprint digitale visibile agli analisti.

Evoluzione architettonica: Dalla statelessness alla persistenza

Il confronto tra le diverse iterazioni di BlackForce rivela un ciclo di sviluppo rapido e adattivo. La versione 3, predominante fino all’agosto 2025, si basava su un’architettura puramente client-side e stateless: questo significava che un semplice refresh della pagina da parte della vittima causava la perdita dei dati inseriti, interrompendo la catena di attacco. Le versioni successive, 4 e 5, hanno colmato questa lacuna introducendo una gestione dello stato basata su sessionStorage. Questa modifica cruciale garantisce che i dati della sessione persistano anche in caso di ricaricamento della pagina o navigazione interrotta, permettendo attacchi multi-step più robusti. Parallelamente, l’architettura di esfiltrazione si è evoluta: mentre le prime versioni esponevano i token dei bot Telegram direttamente nel codice client, le nuove varianti utilizzano un approccio relay, dove il server agisce da intermediario sicuro, proteggendo le credenziali dell’attaccante e integrando le configurazioni tramite le API del pannello di amministrazione.

Indicatori di Compromissione (IOC) e infrastruttura globale

L’analisi forense condotta da Zscaler ha permesso di mappare l’infrastruttura utilizzata da BlackForce, fornendo indicatori essenziali per la difesa. Tra gli elementi tecnici più rilevanti figurano specifiche API key utilizzate per le comunicazioni backend, come la stringa D25d84708emsh93f7fcec521ebbdp19097cjsn8c5c6927d768209e6fc4bmsh3b5a51c4cceb480p151d44jsn4ceb15f1dfd2950d778f8cmsh139147d5e35931fp1c9b90jsn7711b2ed7d7c. L’infrastruttura di rete si appoggia a una costellazione di domini ingannevoli che mirano a confondere l’utente: si va da e telenet-flix.com per gli attacchi al gigante dello streaming, fino a varianti localizzate come netfliix-uae.com per gli Emirati Arabi e obnovintfx.help per la Repubblica Ceca.

“Scarica la lista completa degli IOC BlackForce da Zscaler”

Strategie di difesa e mitigazione Zero Trust

Di fronte a una minaccia capace di aggirare l’MFA standard, le raccomandazioni di sicurezza devono evolvere verso un modello Zero Trust. È imperativo implementare verifiche continue dell’identità e del contesto di accesso, non fidandosi mai implicitamente di una sessione autenticata. Le aziende devono monitorare attivamente i log di rete per individuare User-Agent anomali e bloccare le comunicazioni verso le API di Telegram note per l’esfiltrazione dati. L’adozione di chiavi di sicurezza hardware FIDO2 può offrire una resistenza superiore rispetto ai codici SMS o alle app di autenticazione intercettabili da BlackForce. Inoltre, l’aggiornamento costante delle blocklist relative agli ISP di hosting e l’educazione degli utenti a riconoscere URL sospetti rimangono pilastri fondamentali per ridurre la superficie di attacco.

Che cos’è il kit phishing BlackForce?

BlackForce è un kit di phishing avanzato, identificato nel 2025, che permette ai cybercriminali di creare pagine false per rubare credenziali e bypassare l’autenticazione a più fattori (MFA) tramite tecniche Man-in-the-Browser.

Come riesce BlackForce a bypassare l’MFA?

Il kit agisce come un intermediario in tempo reale: quando la vittima inserisce le credenziali, l’attaccante le usa immediatamente sul sito reale. Se viene richiesto un codice MFA, il kit mostra una pagina falsa alla vittima per rubare quel codice e usarlo per completare l’accesso.

Quali sono le differenze principali tra la versione 3 e la 5 di BlackForce?

La versione 3 era “stateless” e perdeva i dati se la pagina veniva ricaricata. La versione 5 è “stateful”, usa sessionStorage per mantenere i dati, introduce l’offuscamento del codice JavaScript per nascondersi meglio e utilizza tecniche di esfiltrazione dati più sicure lato server.

Quali brand vengono presi di mira da BlackForce?

Il kit include template per impersonare oltre 11 brand globali, tra cui principalmente servizi di streaming come Netflix e Disney, e corrieri logistici come DHL e UPS, adattandosi anche a varianti geografiche specifiche.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.