CyberVolk si è affermato come un pericoloso collettivo hacktivista pro-Russia, originario dell’India. Attivo da giugno a ottobre, il gruppo ha sfruttato ransomware come HexaLocker e Parano, oltre a tool derivati da AzzaSec, per colpire enti governativi e istituzioni pubbliche, giustificando le incursioni con motivazioni geopolitiche. Le analisi di SentinelLabs rivelano un ecosistema fluido, caratterizzato da codici condivisi, lotte intestine e rapide frammentazioni. Con l’annuncio del proprio RaaS e attacchi mirati in Giappone, CyberVolk dimostra una capacità di adattamento che trasforma malware commodity in minacce sofisticate e quantum-resistant.

Genesi e ideologia di un collettivo ibrido

L’anno 2024 ha visto l’ascesa folgorante di CyberVolk, un collettivo che incarna la moderna fusione tra attivismo politico e criminalità informatica. Originatosi in India ma con una forte e dichiarata inclinazione pro-Russia, il gruppo — precedentemente noto con i moniker GLORIAMIST e Solntsevskaya Bratva — è emerso pubblicamente nel maggio 2024. La loro strategia operativa non si limita al guadagno finanziario, ma sfrutta il ransomware come leva per avanzare agende geopolitiche, colpendo deliberatamente enti pubblici e governi percepiti come ostili agli interessi di Mosca.

CyberVolk non opera in isolamento: ha tessuto una rete di alleanze dichiarate con entità note come LAPSUS$, Anonymous e Moroccan Dragons, allineandosi spesso con gruppi DDoS pro-Russia come NONAME057(16) per amplificare l’impatto delle proprie campagne.

Mappa della guerra cibernetica

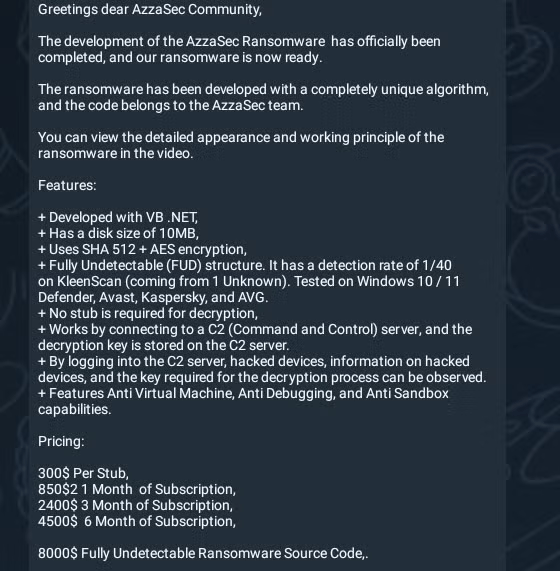

Dall’eredità di AzzaSec al RaaS proprietario

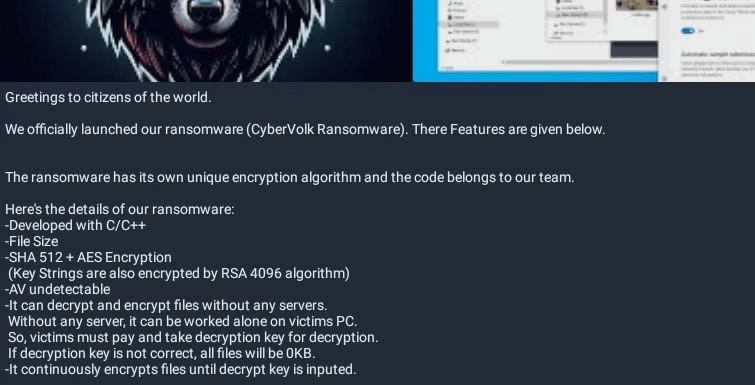

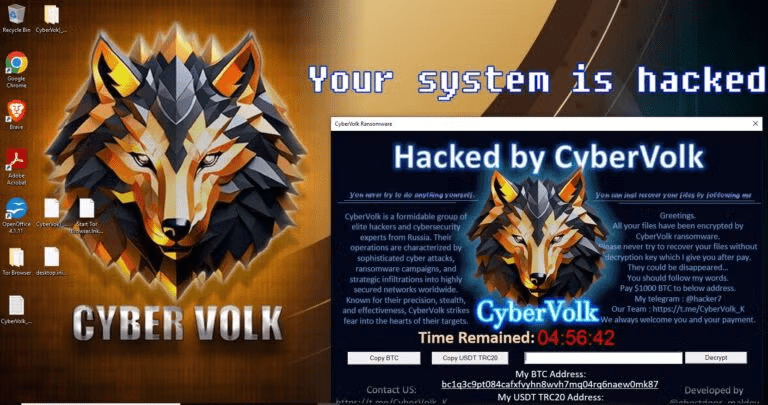

L’arsenale tecnico di CyberVolk affonda le radici nel codice di AzzaSec, un gruppo pro-Russia e anti-Ucraina emerso nel febbraio 2024. Dopo lo scioglimento di AzzaSec nell’agosto dello stesso anno e la fuga del loro codice sorgente a giugno, CyberVolk ha prontamente adottato e raffinato questi strumenti per lanciare il proprio servizio Ransomware-as-a-Service (RaaS). Lo sviluppo, attribuito all’attore ghostdoor_maldev, ha portato alla creazione di payload Windows in C++ che terminano processi critici come MMC e Task Manager prima di cifrare i file. L’evoluzione crittografica è stata rapida: dalle prime versioni basate su AES e SHA512, il gruppo è passato a implementazioni più robuste che combinano ChaCha20-Poly1305, AES, RSA e persino algoritmi dichiarati quantum-resistant. La richiesta di riscatto, fissata tipicamente intorno ai 916 euro in BTC o USDT, è accompagnata da un timer di 5 ore gestito tramite un file time.dat, creando una pressione psicologica immediata sulle vittime.

L’ecosistema delle varianti: Invisible, HexaLocker e Parano

La fluidità del collettivo si riflette nella diversificazione delle minacce. Tra agosto e settembre 2024 è emersa la variante Invisible (o Doubleface), frutto della convergenza tra CyberVolk, Doubleface Team e Moroccan Black Cyber Army. Il codice di Invisible, trapelato su Telegram insieme ai progetti Visual Studio, rivela un funzionamento quasi identico al ransomware madre, utilizzando AES-256 per i file e RSA-2048 per le chiavi. Parallelamente, CyberVolk ha promosso attivamente HexaLocker, un ransomware scritto in Golang e legato a LAPSUS$ tramite l’attore ZZART3XX. HexaLocker si è distinto per la rapida integrazione di funzionalità avanzate come EDR Killer, AMSI Bypass e tecniche di anti-debug, sollecitate pubblicamente nei canali del gruppo prima che il suo sviluppatore decidesse di vendere il codice e abbandonare la scena a ottobre. Un’altra famiglia promossa è Parano, venduta per 366 euro, che offre un pacchetto completo di stealer Python e strumenti di ricognizione, dimostrando come CyberVolk agisca da hub per la distribuzione di malware eterogenei.

Operazioni globali e frammentazione interna

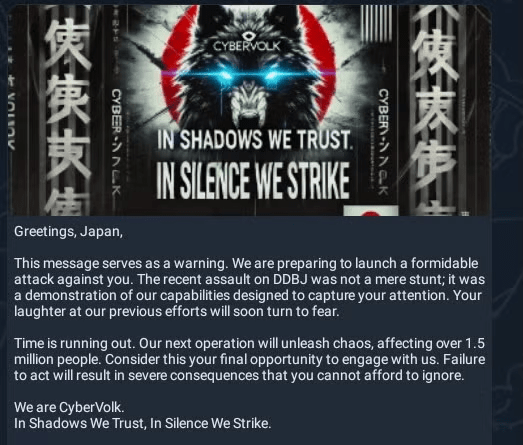

Le ambizioni di CyberVolk si sono concretizzate in campagne offensive come l’#OpJP, che ha preso di mira il Giappone traendo giustificazione da tensioni geopolitiche. Entità di alto profilo come la Japan Foundation, il JODC, la JMA e il Tokyo Global Information System Centre hanno subito l’impatto di questi attacchi. Tuttavia, la struttura interna del collettivo si è rivelata instabile. Le lotte intestine, unite alla pressione delle piattaforme come Telegram che ha bannato massicciamente i loro canali a novembre 2024, hanno portato a rapide frammentazioni e migrazioni verso altri social come X. Gruppi rivali come RipperSec e Hunt3r Kill3rs hanno rivendicato la chiusura dei canali di CyberVolk, evidenziando un ambiente competitivo e ostile anche tra gli stessi criminali.

Un arsenale in continua espansione

Oltre al ransomware, CyberVolk ha diversificato il proprio toolkit includendo infostealer e webshell. Lo stealer in Python, basato su LBX-Grabber, è progettato per esfiltrare dati da browser, Discord e wallet di criptovalute tramite webhook. La webshell in PHP, annunciata a ottobre, offre funzionalità di gestione file e ricognizione server, permettendo agli attaccanti di muoversi lateralmente nelle reti compromesse. Questa capacità di “pivotare” rapidamente tra strumenti diversi, adattando malware commodity (come Diamond, LockBit e Chaos) alle proprie esigenze, rende CyberVolk una minaccia persistente e difficile da tracciare per i difensori, che devono monitorare un ecosistema in costante mutazione.

Leggi l’analisi di SentinelLabs

Chi sono i CyberVolk e quali sono i loro obiettivi?

CyberVolk è un collettivo hacktivista pro-Russia, nato in India, che utilizza ransomware e attacchi cyber per colpire enti governativi e pubblici, giustificando le azioni con motivazioni geopolitiche e interessi russi.

Quali ransomware sono collegati a CyberVolk?

Il gruppo ha sviluppato un proprio RaaS basato sul codice di AzzaSec e ha promosso attivamente altre famiglie di ransomware come HexaLocker (scritto in Golang) e Parano, oltre alla variante Invisible/Doubleface.

Come funziona tecnicamente il ransomware CyberVolk?

Il ransomware utilizza algoritmi di crittografia avanzati (come ChaCha20-Poly1305 e AES), termina processi di sistema critici (Task Manager, MMC) e impone un timer di 5 ore per il pagamento del riscatto, minacciando la perdita dei dati.

Quali paesi sono stati presi di mira da CyberVolk nel 2024?

Oltre a operazioni generiche, CyberVolk ha lanciato la campagna specifica #OpJP contro il Giappone, colpendo organizzazioni come la Japan Foundation e centri informatici di Tokyo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.