Gli attacchi man in the browser rappresentano l’evoluzione più insidiosa delle frodi informatiche, capaci di aggirare protocolli di sicurezza standard come HTTPS e l’autenticazione a due fattori. A differenza delle intercettazioni di rete, questa tecnica compromette direttamente il dispositivo dell’utente tramite malware che si annidano nel browser, agendo come interpreti invisibili che manipolano le transazioni bancarie in tempo reale mentre mostrano alla vittima un’interfaccia apparentemente legittima. Questa guida completa analizza in profondità le meccaniche tecniche dell’attacco, dalle iniezioni nel DOM all’uso di webinjects, ed esplora le strategie di difesa necessarie per utenti e istituti finanziari. Dall’igiene digitale personale all’adozione della firma di transazione e dei modelli Zero Trust, il documento delinea un percorso verso una navigazione resiliente contro una minaccia che ormai si estende anche al mondo mobile tramite overlay e abusi delle WebView.

Cosa leggere

Definizione e meccaniche degli attacchi man in the browser

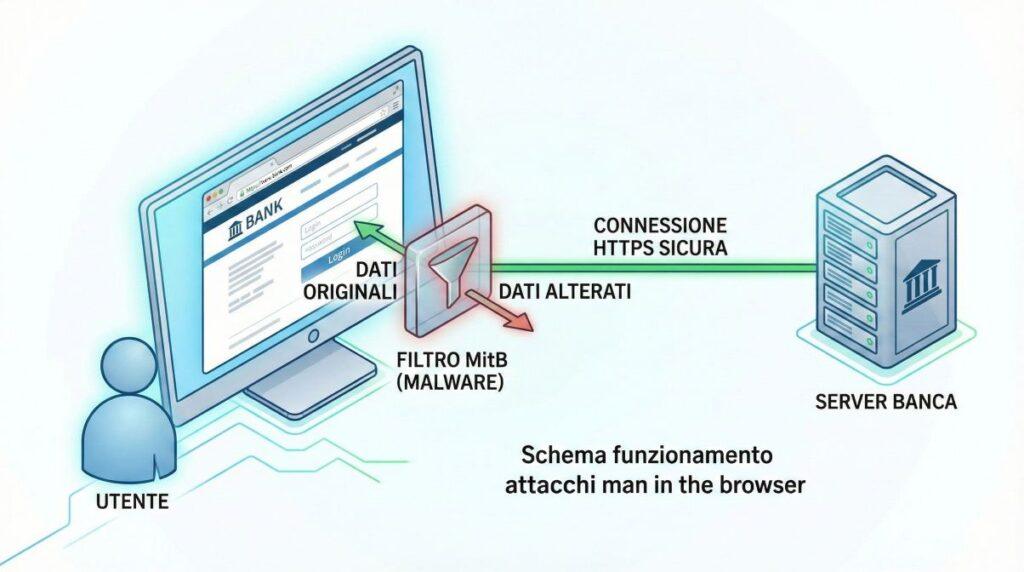

Nel complesso ecosistema del cybercrime contemporaneo, gli attacchi man in the browser (MitB) si configurano come una delle minacce più sofisticate e difficili da rilevare, specialmente quando si parla di sicurezza dei pagamenti digitali e accesso ai portali di home banking. Per comprendere la gravità di questa tecnica è fondamentale distinguerla nettamente dai classici attacchi man in the middle. Mentre questi ultimi operano intercettando il traffico lungo il canale di comunicazione, ad esempio posizionandosi su una rete Wi-Fi non sicura tra l’utente e il server, il man in the browser sposta il campo di battaglia direttamente all’interno del dispositivo della vittima. Il malware infetta il browser stesso o le sue componenti vitali, inserendosi nel flusso dei dati dopo che la connessione cifrata è stata stabilita e, fattore cruciale, dopo che i dati sono stati decifrati localmente.

Questa posizione privilegiata trasforma il software malevolo in un vero e proprio “interprete invisibile”. Dal punto di vista dell’utente, l’esperienza di navigazione appare impeccabile: il sito web risulta raggiungibile, il certificato HTTPS è valido e l’interfaccia grafica è quella abituale. Tuttavia, sotto questa superficie di normalità, il malware ha il potere di intercettare, modificare e registrare ogni singolo dato scambiato tra l’utente e il sito legittimo. Può alterare i campi di un bonifico, cambiare l’IBAN di destinazione o l’importo, mantenendo però sullo schermo della vittima una pagina “pulita” che mostra i dati corretti inseriti originariamente.

Differenze tra Man in the Middle e Man in the Browser

Il ciclo di vita dell’infezione: Dai vettori di attacco ai Webinject

La genesi di un attacco di questo tipo inizia quasi invariabilmente con la compromissione del dispositivo ospite. Gli attaccanti utilizzano vettori classici ma efficaci come campagne di phishing mirato, siti web compromessi che eseguono drive-by download, oppure software piratato scaricato da store non ufficiali. Spesso il componente malevolo si maschera da innocuo aggiornamento di sicurezza, estensione del browser o allegato email, ingannando l’utente per ottenere l’installazione. Una volta guadagnato l’accesso al sistema, il malware cerca di ottenere la persistenza e si aggancia ai processi del browser. Se in passato era comune l’uso di barre degli strumenti o plugin visibili, le moderne varianti preferiscono tecniche di code injection direttamente nella memoria o lo sfruttamento di API del sistema operativo per rimanere celati.

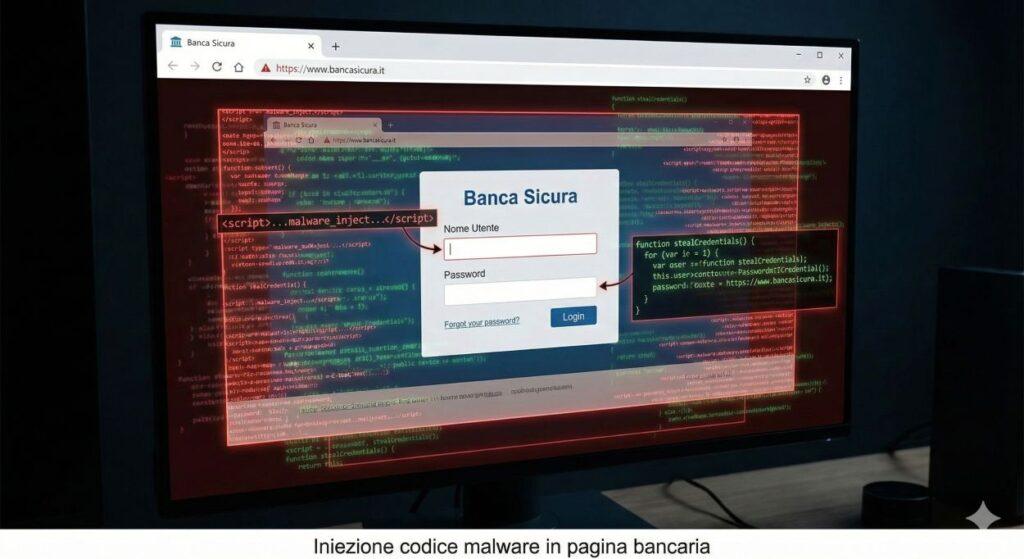

L’attivazione vera e propria avviene nel momento in cui l’utente visita un sito target, tipicamente un portale bancario. Il malware, riconoscendo il dominio o specifici pattern nell’URL, innesca script dedicati noti come webinjects. Questi script contengono le istruzioni precise su quali elementi della pagina manipolare, quali campi dati esfiltrare e come interagire con l’infrastruttura di comando e controllo (C2) degli attaccanti, trasformando una sessione di navigazione sicura in una trappola digitale.

Obiettivi criminali: Furto di credenziali e manipolazione delle transazioni

La finalità ultima degli attacchi man in the browser è quasi sempre il lucro, ottenuto attraverso il furto di identità digitale o la sottrazione diretta di fondi. Un primo livello di attacco mira alla raccolta sistematica di informazioni sensibili: username, password, codici PIN e risposte alle domande di sicurezza vengono registrati silenziosamente mentre l’utente li digita. Il malware può persino forzare l’apparizione di campi aggiuntivi o pop-up fraudolenti che richiedono dati non necessari per la normale operatività, come la conferma completa dei dati della carta di credito o l’inserimento di un codice OTP intero quando la banca ne richiederebbe solo una parte.

Il livello di minaccia sale esponenzialmente quando il malware manipola le transazioni in tempo reale. Immaginiamo uno scenario in cui l’utente sta compilando un bonifico di modesto importo verso un beneficiario di fiducia. Il man in the browser intercetta la richiesta prima che lasci il computer, sostituisce le coordinate bancarie e la cifra con quelle di un conto “mulo” controllato dai criminali, ma lascia intatta la visualizzazione a schermo per l’utente. La vittima conferma l’operazione convinta di autorizzare il pagamento corretto, mentre la banca riceve una richiesta tecnicamente perfetta e autenticata per un bonifico fraudolento. Inoltre, il malware può rimanere dormiente per lunghi periodi, monitorando le abitudini di spesa e i pattern di navigazione per costruire profili dettagliati rivendibili nel Dark Web o utilizzabili per attacchi futuri ancora più mirati.

Il fallimento delle difese tradizionali: HTTPS e Autenticazione Forte

È lecito chiedersi come sia possibile che protocolli di sicurezza avanzati vengano aggirati con tale facilità. La risposta risiede nella natura stessa dell’attacco: protocolli come TLS e HTTPS sono progettati per proteggere il canale di trasmissione, garantendo che nessuno possa leggere i dati “in transito”. Tuttavia, non offrono alcuna protezione se l’osservatore ostile si trova già all’interno del perimetro di sicurezza, ovvero sul dispositivo stesso, dove i dati sono necessariamente decifrati per essere visualizzati.

Anche l’autenticazione a due fattori (2FA), se non implementata con criteri di robustezza estrema, può rivelarsi inefficace. Se il codice ricevuto via SMS serve semplicemente a validare l’accesso o una generica operazione, il malware può intercettarlo e riutilizzarlo istantaneamente per firmare la propria transazione modificata. Solo i sistemi che adottano una vera firma di transazione, dove il codice OTP è crittograficamente legato ai dettagli specifici dell’operazione (importo e beneficiario) visibili sul token fisico o sull’app, riescono a creare una discrepanza rilevabile dall’utente. La vulnerabilità sistemica deriva dall’assunto errato che il browser sia un ambiente “sano”, mentre la realtà degli attacchi man in the browser dimostra che il client può essere intrinsecamente ostile.

Tecniche avanzate: Hooking, Manipolazione del DOM e Comando e Controllo

Sotto il cofano, l’architettura tecnica di questi malware è complessa. Essi utilizzano tecniche di API hooking per intercettare le chiamate alle funzioni critiche del browser, agendo come un filtro tra l’input dell’utente e la rete. I dati vengono registrati e modificati prima dell’invio, e le risposte del server vengono alterate prima del rendering, permettendo ad esempio di nascondere movimenti fraudolenti dall’estratto conto visualizzato. All’interno della pagina web, il malware opera attraverso la manipolazione del Document Object Model (DOM), iniettando script che modificano l’interfaccia utente in modo impercettibile.

Possono apparire banner che avvisano di “manutenzioni straordinarie”, finestre di dialogo che simulano errori per richiedere nuovamente i codici di sicurezza, il tutto replicando fedelmente lo stile grafico dell’istituto bancario. Dietro le quinte, una connessione costante con il server C2 permette al malware di ricevere aggiornamenti in tempo reale, scaricare nuove configurazioni di webinject e adattarsi alle modifiche dei portali bancari o espandere il raggio d’azione verso nuovi obiettivi geografici e finanziari.

Analisi tecnica del malware bancario Zeus e le sue varianti”

Riconoscimento e difesa lato utente

Sebbene il mimetismo sia il punto di forza di questa minaccia, esistono segnali d’allarme che un utente attento può cogliere. Richieste insolite durante il login, come l’inserimento ripetuto di codici OTP o la domanda di dati personali completi in fasi in cui non sono solitamente richiesti, devono destare immediato sospetto. Altri indicatori possono includere rallentamenti improvvisi del browser subito dopo l’inserimento delle credenziali, la comparsa di errori anomali o redirect inaspettati. Fondamentale è anche prestare attenzione a discrepanze nei dati: se il saldo contabile non corrisponde alle aspettative o se alcune operazioni sembrano svanire dalla cronologia, è imperativo interrompere la sessione e contattare la banca da un dispositivo diverso e sicuro.

La difesa personale si basa su una rigorosa igiene digitale: mantenere aggiornati sistema operativo e browser riduce le vulnerabilità sfruttabili, mentre l’uso di soluzioni di sicurezza endpoint moderne come EDR o antivirus con moduli specifici per l’home banking può aiutare a rilevare iniezioni di codice e processi anomali. La pratica della verifica incrociata, controllando i movimenti bancari tramite canali differenti (ad esempio web e app mobile), e l’attivazione di notifiche push per ogni transazione, riducono drasticamente il tempo di reazione in caso di frode.

Strategie difensive per le istituzioni finanziarie

Le banche devono adottare un approccio che non dia per scontata l’integrità del dispositivo cliente. La contromisura più efficace è l’implementazione della firma di transazione avanzata. In questo scenario, il dispositivo di autenticazione (token o smartphone) mostra chiaramente all’utente i dati critici dell’operazione (IBAN e importo) prima di generare il codice di conferma. Poiché il malware nel browser non può alterare ciò che appare sul display del dispositivo esterno, l’utente ha la possibilità di notare la frode se i dati non corrispondono.

Parallelamente, le istituzioni utilizzano sofisticati motori antifrode basati sul device fingerprinting e sull’analisi comportamentale. Questi sistemi valutano in tempo reale centinaia di parametri, dall’indirizzo IP alla velocità di digitazione, per identificare anomalie che potrebbero indicare una sessione compromessa o automatizzata da script. Tecniche di session hardening, che isolano le transazioni in ambienti protetti, e l’offerta di browser dedicati blindati rappresentano ulteriori strati di difesa implementati dalle banche più attente alla sicurezza.

L’evoluzione mobile e il futuro della sicurezza

La migrazione di massa verso il mobile banking non ha fermato gli attacchi man in the browser, li ha semplicemente trasformati. Su smartphone e tablet, i malware prendono di mira le WebView integrate nelle app o sfruttano i permessi di accessibilità per creare overlay, schermate trasparenti o fittizie che si sovrappongono all’app legittima per rubare input e credenziali. La logica rimane identica: interporsi tra utente e servizio.

Guardando al futuro, la risposta sistemica a queste minacce risiede nell’adozione di modelli Zero Trust e tecnologie di autenticazione che legano crittograficamente l’accesso all’hardware, come le Passkeys. Le normative europee come la PSD2 e i requisiti di Strong Customer Authentication (SCA) hanno alzato l’asticella, ma la sicurezza rimane una responsabilità condivisa. Solo la combinazione di tecnologie robuste lato server, software resilienti lato client e una consapevolezza diffusa tra gli utenti potrà limitare l’efficacia di chi cerca di trasformare il browser in una porta di servizio per il furto digitale.

Qual è la differenza tra un attacco man in the middle e man in the browser?

La differenza principale risiede nel punto di compromissione: il man in the middle intercetta i dati lungo la rete di comunicazione (es. Wi-Fi pubblico), mentre il man in the browser infetta direttamente il software di navigazione dell’utente, agendo dopo che i dati sono stati decifrati localmente.

Come posso capire se il mio browser è infetto da un malware MitB?

Segnali comuni includono richieste insolite di dati personali o codici OTP ripetuti durante il login bancario, la comparsa di pop-up anomali, rallentamenti del browser su siti specifici e discrepanze tra il saldo reale e quello visualizzato a schermo.

L’autenticazione a due fattori (2FA) protegge dagli attacchi man in the browser?

La 2FA standard basata su semplici codici SMS può essere aggirata se il malware intercetta il codice in tempo reale. È molto più sicura la “firma di transazione”, dove il codice generato è legato indissolubilmente ai dati specifici del bonifico (importo e beneficiario) e verificabile su un dispositivo separato.

Gli attacchi man in the browser colpiscono anche gli smartphone?

Sì, nel contesto mobile questi attacchi si sono evoluti sfruttando componenti come le WebView o i permessi di accessibilità per creare overlay malevoli che si sovrappongono alle app bancarie legittime, intercettando credenziali e input dell’utente.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.