L’hardening informatico rappresenta la disciplina fondamentale della cybersecurity, trascendendo la semplice gestione delle patch per abbracciare una riconfigurazione sistemica volta a ridurre la superficie d’attacco. Questa guida definitiva esplora l’hardening come processo continuo e metodologico, applicabile a sistemi operativi come Windows Server e Linux Enterprise, infrastrutture di rete e applicazioni critiche. Analizzeremo le differenze sostanziali tra hardening e patching, l’importanza di framework internazionali come i CIS Benchmarks e le linee guida NIST, e le tecniche avanzate per blindare il kernel, gestire i privilegi con granularità e implementare la crittografia dei dati a riposo. Attraverso l’uso di strumenti di auditing come OpenSCAP e Lynis, scopriremo come trasformare un’infrastruttura IT da un bersaglio “soft” a una roccaforte resiliente, capace di resistere a minacce persistenti avanzate (APT) e misconfigurazioni umane.

Cosa leggere

L’essenza dell’Hardening: Filosofia della Difesa in Profondità

Nel vasto e complesso dominio della sicurezza delle informazioni, il termine hardening viene spesso banalizzato, riducendolo alla mera disabilitazione di qualche servizio superfluo. In realtà, l’hardening informatico è una disciplina ingegneristica rigorosa che mira a ridurre la vulnerabilità intrinseca di un sistema, applicazione o infrastruttura, agendo sulla sua configurazione piuttosto che sul suo codice sorgente. Il concetto cardine che guida ogni operazione di hardening è la riduzione della superficie d’attacco: immaginando un sistema operativo come una fortezza, ogni porta aperta, ogni account utente non necessario, ogni protocollo legacy abilitato e ogni applicazione installata rappresenta una potenziale finestra o feritoia attraverso cui un attaccante può infiltrarsi. A differenza del patching, che si occupa di riparare falle nel software (bug fix), l’hardening si occupa di chiudere le porte che il software lascia legittimamente aperte per motivi di compatibilità o facilità d’uso. Un sistema “out-of-the-box”, appena installato, è progettato dai vendor per essere funzionale e compatibile, non sicuro; l’hardening inverte questo paradigma, sacrificando la comodità in nome della resilienza, applicando il principio del Defense in Depth (difesa in profondità) dove molteplici strati di sicurezza si sovrappongono per proteggere il nucleo dei dati.

Framework e Standard Internazionali: La Bussola dell’Hardening

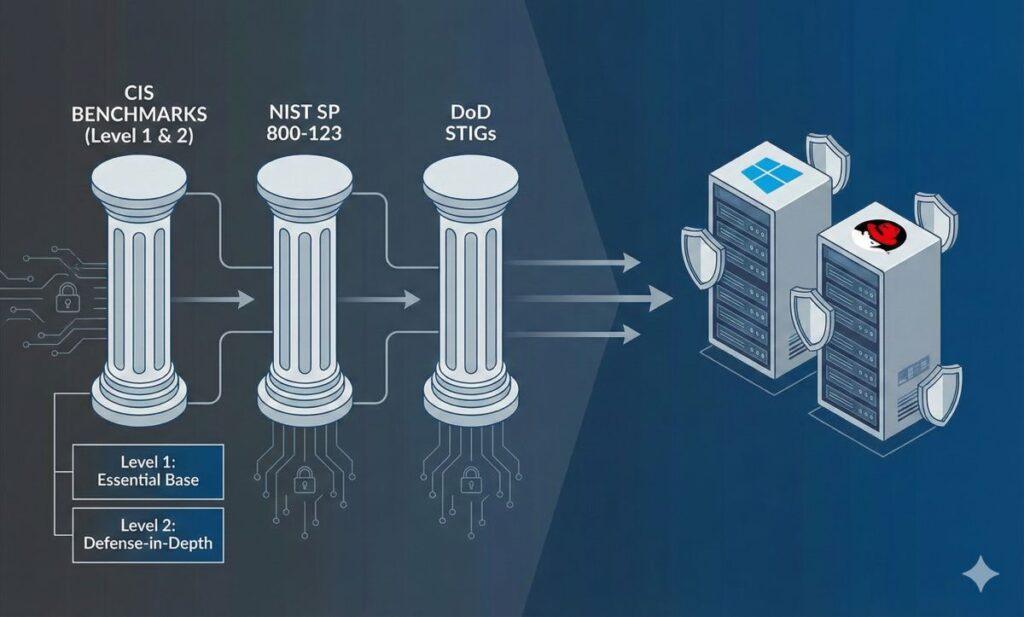

Per evitare che l’hardening diventi un esercizio soggettivo e disordinato, l’industria della cybersecurity si affida a framework standardizzati che dettano le “Golden Image” o configurazioni ideali. I CIS Benchmarks (Center for Internet Security) rappresentano lo standard de facto a livello globale: si tratta di documenti tecnici estremamente dettagliati, spesso di centinaia di pagine, che prescrivono configurazioni granulari per ogni sistema operativo, cloud provider o applicazione server. Seguire i CIS Benchmarks significa, ad esempio, sapere esattamente quali chiavi di registro modificare su Windows Server 2022 o quali parametri del kernel impostare su Red Hat Enterprise Linux per essere conformi alle best practice mondiali. Parallelamente, il NIST (National Institute of Standards and Technology) fornisce linee guida cruciali come la pubblicazione SP 800-123, focalizzata sulla sicurezza dei server, mentre in ambito militare e governativo statunitense si fa riferimento agli STIGs (Security Technical Implementation Guides) del Dipartimento della Difesa. L’adozione di questi standard trasforma l’hardening da “arte oscura” a scienza misurabile, permettendo audit di conformità e valutazioni del rischio oggettive.

Hardening dei Sistemi Operativi: Il Cuore della Sicurezza

Il sistema operativo è il terreno di scontro principale e richiede un approccio differenziato e profondo a seconda della piattaforma. Nel mondo Windows, l’hardening si concentra sulla gestione delle identità e sulla limitazione dei privilegi. Questo implica la disabilitazione sistematica di protocolli di autenticazione obsoleti e vulnerabili come NTLMv1 e SMBv1, spesso vettori di attacchi ransomware. È fondamentale configurare le Group Policy Objects (GPO) per impedire l’esecuzione di binari da percorsi non sicuri, attivare AppLocker o Windows Defender Application Control per il whitelisting delle applicazioni e implementare Credential Guard per proteggere i segreti in memoria. La crittografia del disco tramite BitLocker non è opzionale, ma deve essere accompagnata dall’uso di chip TPM per garantire l’integrità del boot. Inoltre, la gestione degli account di servizio deve seguire il principio del minimo privilegio, evitando che servizi come SQL Server girino con i permessi di LocalSystem.

Spostandoci sull’ecosistema Linux, l’hardening diventa un esercizio di precisione chirurgica sul kernel e sui demoni di sistema. Un amministratore esperto interviene sui parametri sysctl per proteggere lo stack di rete, ad esempio disabilitando l’IP forwarding se il server non è un router e ignorando i pacchetti ICMP redirect per prevenire attacchi Man-in-the-Middle. Il servizio SSH, porta d’ingresso principale, deve essere blindato: disabilitazione del login diretto come root, disattivazione dell’autenticazione via password a favore delle chiavi RSA o Ed25519, e restrizione degli utenti permessi. A livello di filesystem, l’uso di flag di montaggio come noexec, nodev e nosuid su partizioni come /tmp o /var/tmp impedisce l’esecuzione di script malevoli caricati dagli attaccanti. Infine, l’abilitazione e la configurazione corretta di sistemi MAC (Mandatory Access Control) come SELinux o AppArmor confina i processi, impedendo che un servizio web compromesso possa accedere a file di sistema non pertinenti, anche se l’attaccante ottiene una shell.

Sicurezza dell’Infrastruttura di Rete e Segmentazione

L’hardening non si ferma al singolo host ma si estende all’infrastruttura di rete che li connette. I dispositivi di rete come router, switch e firewall sono computer a tutti gli effetti e richiedono lo stesso rigore. È imperativo disabilitare interfacce di gestione insicure come Telnet e HTTP, forzando l’uso esclusivo di SSHv2 e HTTPS con certificati validi. La segmentazione della rete tramite VLAN (Virtual Local Area Networks) è una delle tecniche di hardening più efficaci: separare il traffico dei server di database da quello dei server web e da quello delle postazioni utente impedisce il movimento laterale di un attaccante. In un’ottica di Zero Trust, le Access Control Lists (ACL) devono essere implementate per permettere solo il traffico esplicitamente autorizzato, bloccando tutto il resto di default (Deny All). Anche i protocolli di routing come OSPF o BGP devono essere protetti tramite autenticazione crittografica per evitare l’iniezione di rotte malevole che potrebbero dirottare il traffico aziendale.

Hardening Applicativo: Web Server e Database

Le applicazioni esposte, in particolare web server e database, sono spesso il primo punto di contatto con un attaccante. L’hardening di un server web come Apache o Nginx inizia con la rimozione dei banner informativi: direttive come ServerTokens Prod e ServerSignature Off impediscono al server di rivelare la sua versione, rendendo più difficile per gli hacker cercare exploit specifici. È necessario disabilitare i metodi HTTP non utilizzati (come TRACE o TRACK, spesso usati per attacchi XSS) e configurare header di sicurezza moderni come Content Security Policy (CSP), HSTS e X-Frame-Options. Per quanto riguarda i database come PostgreSQL o Oracle, l’hardening implica la crittografia dei dati a riposo (TDE) e in transito (TLS). Ma il vero campo di battaglia è la gestione degli accessi: l’utente amministratore predefinito (spesso ‘sa’ o ‘postgres’) deve essere rinominato o disabilitato per l’accesso remoto. Le funzioni non necessarie e le stored procedures estese che permettono l’interazione con il sistema operativo devono essere rimosse per evitare che una SQL Injection si trasformi in una compromissione totale del server (Remote Code Execution).

Strumenti di Audit e il Problema della “Configuration Drift”

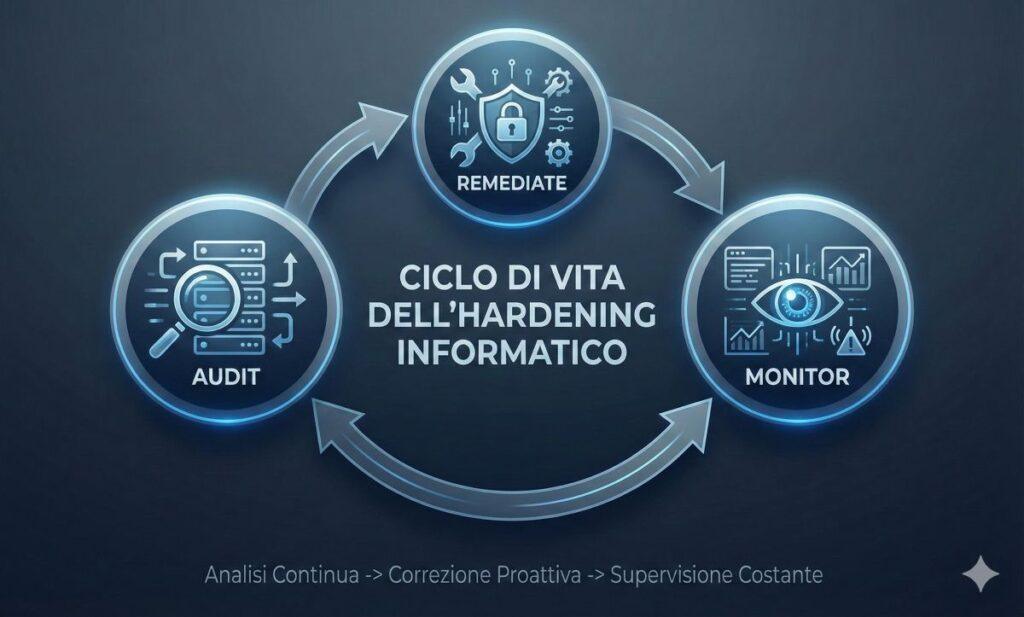

Un aspetto critico dell’hardening è la sua natura effimera: un sistema perfettamente blindato oggi tenderà a degradare nel tempo a causa di modifiche operative, aggiornamenti e interventi umani, un fenomeno noto come Configuration Drift. Per contrastare questo decadimento, è necessario implementare strumenti di auditing continuo e automatizzato. Nel mondo Linux, tool open source come Lynis e OpenSCAP permettono di scansionare il sistema confrontando la configurazione attuale con i profili di sicurezza standard (come i CIS o STIGs), generando report dettagliati sulle non conformità. In ambienti enterprise, piattaforme come Tenable Nessus o Qualys offrono visibilità su vulnerabilità di configurazione su scala massiva. L’approccio moderno, noto come Infrastructure as Code (IaC), permette di definire lo stato di hardening desiderato tramite codice (usando Ansible, Chef o Puppet) e di riapplicarlo automaticamente, garantendo che ogni deviazione venga corretta istantaneamente senza intervento umano, trasformando l’hardening da un evento puntuale a uno stato persistente e immutabile.

“Scarica i CIS Benchmarks ufficiali”

Qual è la differenza tra Hardening CIS Level 1 e Level 2?

I benchmark CIS definiscono due profili di sicurezza. Il Level 1 include configurazioni essenziali che riducono la superficie d’attacco senza impattare significativamente sulla funzionalità o sulle prestazioni del sistema, ed è raccomandato per tutti. Il Level 2 è destinato ad ambienti ad alta sicurezza (come quelli militari o bancari) e applica restrizioni severe che potrebbero limitare alcune funzionalità o richiedere configurazioni avanzate, implementando una “difesa in profondità”.

Perché disabilitare IPv6 è spesso considerato una pratica di hardening?

Se un’organizzazione non utilizza attivamente IPv6 e non lo monitora con i propri firewall e IDS, questo protocollo può diventare un canale nascosto per gli attaccanti. Disabilitare lo stack IPv6 (o configurarlo correttamente con le stesse restrizioni di IPv4) previene attacchi che sfruttano tunnel IPv6 non rilevati per bypassare i controlli di sicurezza perimetrali.

Come influisce l’hardening sulla conformità GDPR?

L’hardening è una misura tecnica fondamentale per soddisfare il principio di “Privacy by Design e by Default” richiesto dal GDPR (art. 25) e per garantire la sicurezza del trattamento (art. 32). Un sistema non sottoposto a hardening è intrinsecamente più vulnerabile ai data breach, esponendo l’azienda a sanzioni elevate in caso di furto di dati personali.

Quali sono i primi passi per l’hardening di un server Linux esposto a Internet?

I passaggi prioritari includono: aggiornare tutto il software, configurare il firewall (iptables/nftables) per chiudere tutte le porte tranne quelle necessarie, configurare SSH per usare solo chiavi pubbliche e cambiare la porta di default, disabilitare login root, installare Fail2Ban per bloccare tentativi di brute force e abilitare gli aggiornamenti di sicurezza automatici.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.