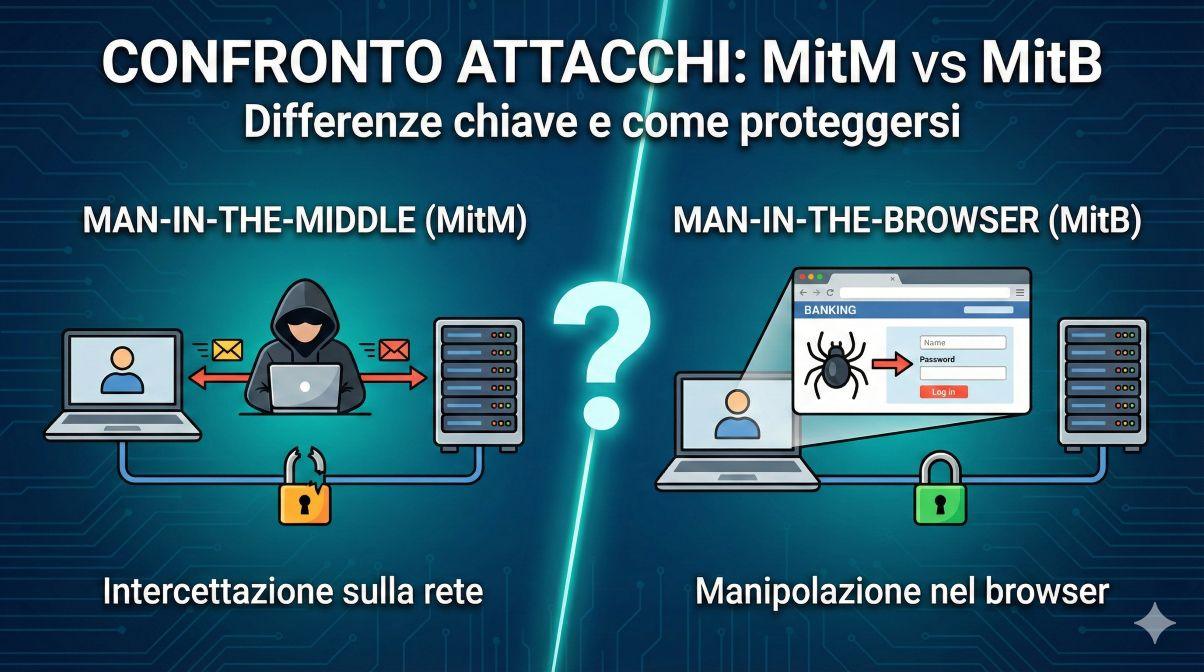

La distinzione tra attacchi Man in the Middle (MITM) e Man in the Browser (MITB) è fondamentale per la sicurezza informatica moderna, poiché operano su livelli completamente diversi. Mentre il MITM intercetta il traffico sulla rete sfruttando connessioni non sicure, il MITB compromette direttamente il dispositivo dell’utente, annidandosi nel browser per manipolare i dati già decifrati. Questa differenza rende protocolli come HTTPS inefficaci contro il MITB, che richiede invece difese basate sull’integrità del dispositivo e sulla firma di transazione. Comprendere che il browser stesso può essere un ambiente ostile è il primo passo per proteggere l’home banking e i dati sensibili da manipolazioni invisibili che aggirano l’autenticazione a due fattori standard.

Cosa leggere

Due facce della stessa medaglia criminale

Gli attacchi Man in the Middle e Man in the Browser vengono spesso citati contestualmente, ma rappresentano minacce che operano su piani della comunicazione digitale radicalmente differenti, richiedendo di conseguenza strategie di difesa specifiche. Comprendere le differenze tra man in the middle e man in the browser non è un esercizio accademico, bensì una necessità pratica per chiunque gestisca servizi sensibili come l’home banking o portali aziendali. In termini semplificati, nel MITM l’attaccante si posiziona lungo il percorso fisico o logico dei dati, inserendosi tra il dispositivo della vittima e il server remoto come un ponte invisibile. Al contrario, nel MITB il traditore non è la rete ma il dispositivo stesso, con un malware che infetta il browser e manipola le informazioni dall’interno dopo che la connessione sicura è stata stabilita e i dati decifrati.

Anatomia di un attacco Man in the Middle

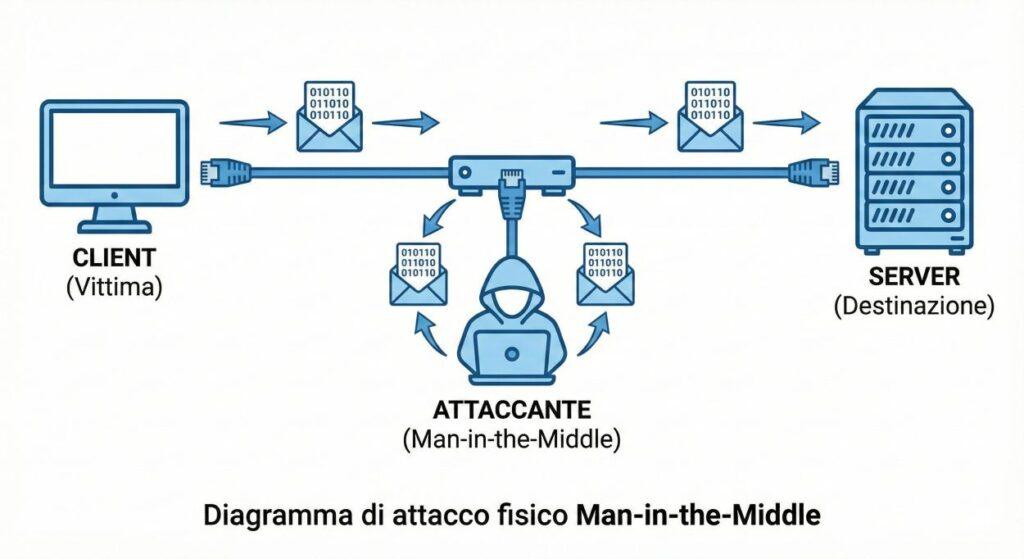

Un attacco Man in the Middle (MITM) si configura quando un attore malevolo riesce a interporsi segretamente tra due parti che credono di comunicare direttamente. Nel contesto della sicurezza di rete, questo scenario si concretizza spesso attraverso l’uso di reti Wi-Fi non sicure, access point fasulli creati ad hoc, proxy malevoli o tecniche di spoofing che ingannano i protocolli di instradamento. L’attaccante prende il controllo di un nodo cruciale della catena, come il gateway o il router, ottenendo la capacità di osservare, registrare e potenzialmente alterare il flusso di dati in transito.

Se la comunicazione avviene in chiaro, il MITM ha accesso immediato a tutto; se invece è protetta da HTTPS, l’attaccante deve ricorrere a stratagemmi più complessi, come la presentazione di certificati falsi o lo sfruttamento di vulnerabilità nella negoziazione della cifratura, sperando che l’utente ignori gli avvisi di sicurezza del browser. Il campo di battaglia, in questo caso, rimane rigorosamente la rete.

Il cambio di paradigma del Man in the Browser

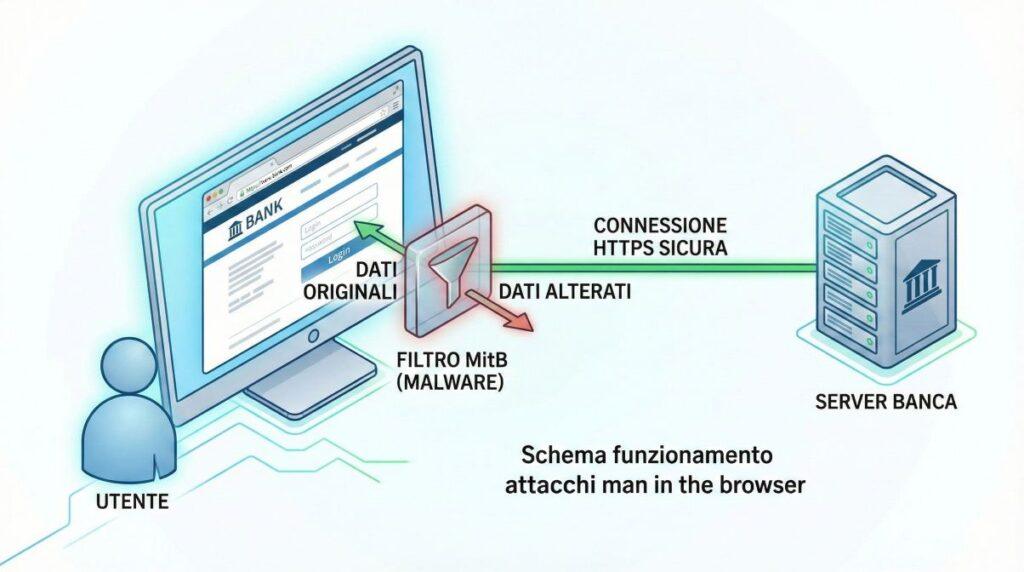

L’attacco Man in the Browser (MITB) ribalta completamente la prospettiva spostando il focus dalla rete all’endpoint. La compromissione inizia con l’installazione di un malware sul dispositivo dell’utente, che può presentarsi sotto forma di trojan bancario, estensione malevola o codice iniettato nei processi di sistema. Una volta insediato, il malware si integra profondamente nel browser, posizionandosi tra l’interfaccia grafica che l’utente vede e la logica sottostante della pagina web.

Questo posizionamento strategico permette al MITB di vedere tutto ciò che l’utente digita e tutto ciò che il sito visualizza in forma perfettamente leggibile, poiché interviene dopo che il browser ha già gestito la decifratura HTTPS. Il malware può quindi modificare i campi dei bonifici, inserendo IBAN fraudolenti al posto di quelli legittimi, o iniettare richieste di dati sensibili come codici OTP completi, il tutto mantenendo a schermo una versione della pagina apparentemente integra e sicura.

Il ruolo critico della cifratura HTTPS

Una delle differenze più cruciali riguarda l’efficacia della cifratura HTTPS. Questa tecnologia nasce specificamente per mitigare il rischio di intercettazione sulla rete, rendendo i dati illeggibili a chiunque si trovi nel mezzo, come in un attacco MITM. Se l’attaccante non riesce a rompere la cifratura o a ingannare il client con certificati fraudolenti, il MITM viene neutralizzato. Tuttavia, contro un attacco MITB, l’HTTPS è sostanzialmente inefficace per proteggere i dati. Poiché il malware risiede all’interno del browser, esso accede alle informazioni nel momento in cui queste sono state decifrate per essere mostrate all’utente. Di conseguenza, il lucchetto verde nella barra degli indirizzi, pur garantendo l’integrità del canale di trasmissione, non offre alcuna garanzia sull’integrità del dispositivo client o sulla veridicità di ciò che viene visualizzato a schermo.

Segnali di allarme e obiettivi divergenti

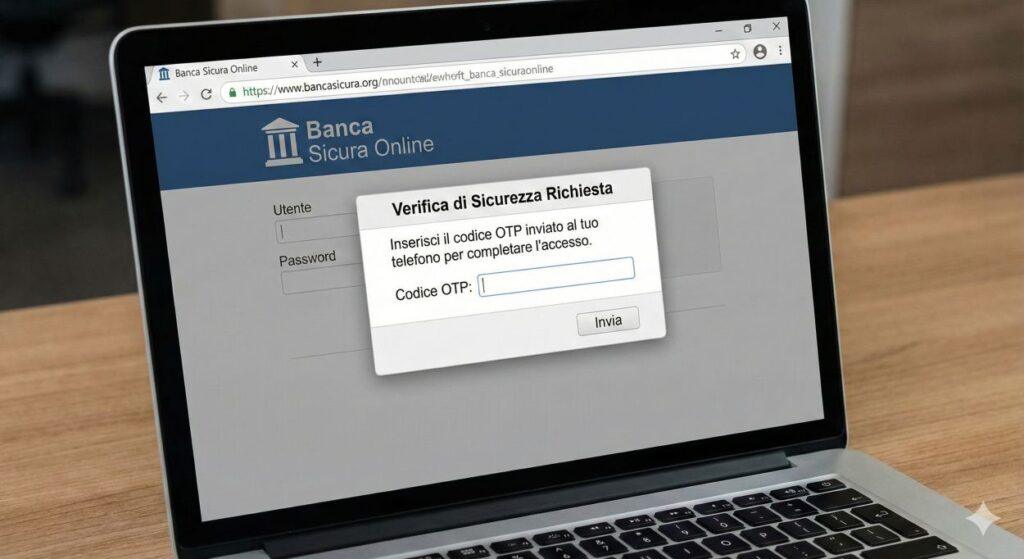

Anche gli obiettivi e i segnali per l’utente differiscono marcatamente. Il MITM è spesso finalizzato allo spionaggio di comunicazioni non protette o al furto di cookie di sessione e si manifesta con avvisi di certificati non validi o comportamenti anomali su reti pubbliche. Il MITB, storicamente legato alle frodi finanziarie, punta a manipolare transazioni attive. L’utente sotto attacco MITB non vede errori di certificato, ma potrebbe notare anomalie nell’interfaccia del sito bancario, come richieste inusuali di dati personali, campi aggiuntivi per i codici di sicurezza o discrepanze temporanee nel saldo. La pericolosità del MITB sta proprio nel suo mimetismo: l’utente ha l’impressione di navigare sul sito autentico in totale sicurezza, mentre il malware orchestra la frode dietro le quinte.

Strategie difensive: Rete vs Endpoint

Difendersi da queste minacce richiede approcci distinti. Per contrastare il Man in the Middle, le contromisure si concentrano sulla protezione del canale: utilizzo rigoroso di HTTPS, attenzione agli avvisi sui certificati, uso di VPN su reti non affidabili e implementazione lato server di tecnologie come HSTS e Certificate Pinning. Per il Man in the Browser, la difesa deve blindare il client. L’utente deve mantenere una rigorosa igiene digitale con aggiornamenti costanti e software di sicurezza endpoint, mentre le banche devono implementare la firma di transazione. Questa tecnologia lega crittograficamente il codice di autenticazione ai dati specifici dell’operazione, come importo e beneficiario, permettendo all’utente di verificare su un dispositivo esterno, come lo smartphone, i dettagli reali della transazione prima di autorizzarla, rendendo vani i tentativi di manipolazione del malware.

Qual è la differenza principale tra Man in the Middle e Man in the Browser?

La differenza sostanziale è il punto di attacco: il Man in the Middle intercetta i dati mentre viaggiano sulla rete tra utente e server, mentre il Man in the Browser infetta il dispositivo dell’utente e manipola i dati direttamente all’interno del browser dopo che sono stati decifrati.

L’HTTPS protegge dagli attacchi Man in the Browser?

No, l’HTTPS protegge solo il canale di comunicazione rendendo i dati illeggibili durante il transito sulla rete. Non protegge contro il Man in the Browser perché il malware agisce sul dispositivo dell’utente, dove i dati sono già stati decifrati per essere visualizzati.

Come posso difendermi da un attacco Man in the Browser?

La difesa migliore include mantenere il sistema operativo e l’antivirus aggiornati, evitare di scaricare software da fonti non ufficiali e utilizzare sistemi di autenticazione bancaria che prevedano la “firma della transazione”, dove i dettagli del bonifico vengono mostrati sul token o sull’app mobile per verifica.

Quali sono i segnali di un attacco Man in the Browser in corso?

I segnali includono la comparsa di campi anomali durante il login o il bonifico (come la richiesta dell’intero codice OTP), rallentamenti improvvisi del browser, discrepanze nel saldo visualizzato o la mancata visualizzazione di operazioni appena effettuate.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.