Seqrite ha rilevato una campagna di phishing altamente mirata, denominata Operation MoneyMount, che colpisce i dipartimenti finanziari e di contabilità in Russia con il malware Phantom Stealer. L’attacco inizia con email che simulano conferme di bonifici legittime, veicolando file ISO dannosi montati automaticamente dal sistema. Una volta eseguito, Phantom Stealer implementa tecniche sofisticate di anti-analisi e iniezione in memoria per evadere i rilevamenti, procedendo poi al furto sistematico di credenziali, wallet di criptovalute e dati da Discord, che vengono esfiltrati via Telegram e FTP. Questa operazione evidenzia l’evoluzione delle minacce finanziarie e la necessità di rafforzare le difese contro vettori di attacco basati su container ISO.

L’inganno perfetto: Anatomia dell’Operation MoneyMount

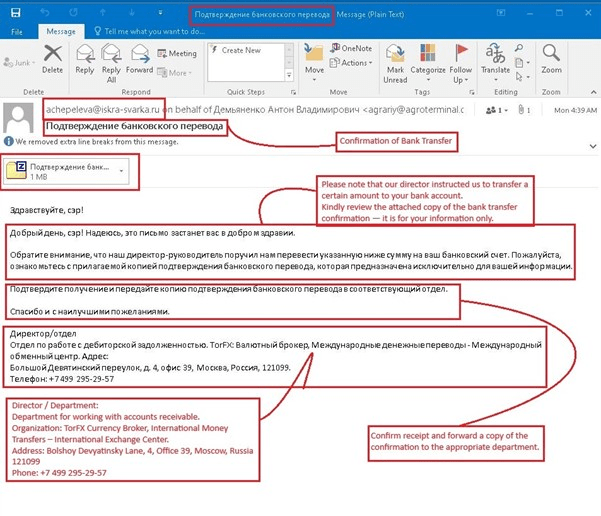

Il panorama delle minacce finanziarie registra un nuovo picco di sofisticazione con Operation MoneyMount, una campagna di phishing orchestrata da attori russi che mira a penetrare i dipartimenti nevralgici delle aziende: finanza, contabilità, tesoreria e approvvigionamenti. L’attacco sfrutta tecniche di social engineering mirate, inviando email scritte in un russo formale impeccabile con oggetto “Conferma del bonifico bancario” (Подтверждение банковского перевода). Il mittente apparente, spesso un indirizzo spoofato come achepeleva@iskra-svarka[.]ru, finge di agire per conto di broker legittimi come TorFX, allegando un archivio ZIP apparentemente innocuo.

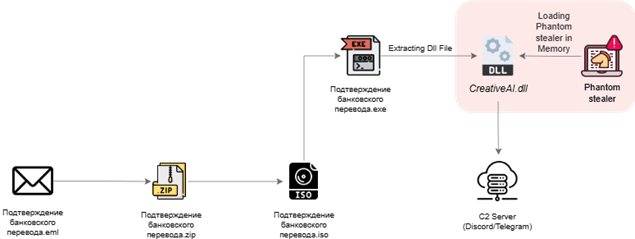

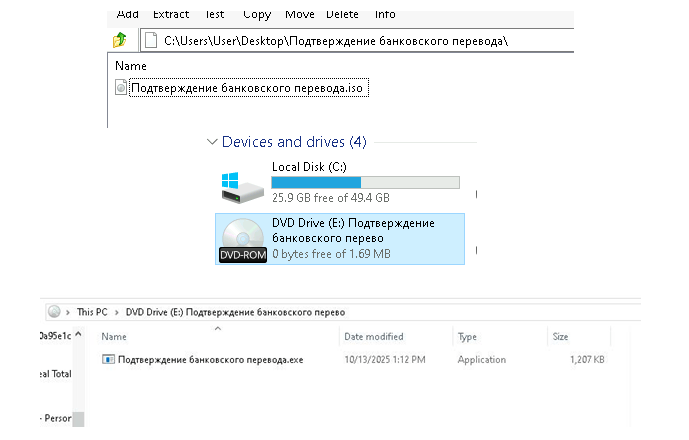

La vera insidia risiede nel contenuto dell’archivio: un file ISO di circa 1 MB. Sfruttando la funzionalità nativa di Windows 10 e 11, l’apertura di questo file monta automaticamente un’unità disco virtuale, aggirando i controlli di sicurezza che spesso non scansionano il contenuto dei file immagine disco. All’interno, la vittima trova un eseguibile camuffato da documento di conferma pagamento che, una volta cliccato, innesca la catena di infezione silente.

Phantom Stealer: Un ladro silenzioso e sofisticato

Il payload finale rilasciato è Phantom Stealer, un malware commodity raffinato che opera interamente in memoria per minimizzare le tracce forensi. Il processo di caricamento utilizza una tecnica di DLL injection riflessiva tramite un componente intermedio chiamato CreativeAI.dll, che decifra il codice malevolo e lo inietta nei processi di sistema. Prima di attivarsi, il malware esegue una serie di controlli ambientali tramite la sua classe AntiAnalysis: verifica la presenza di sandbox, macchine virtuali, debugger e persino la risoluzione dello schermo o il numero di core della CPU per assicurarsi di essere su una macchina “vittima” reale. Se rileva un ambiente ostile, il malware si autodistrugge chiamando la funzione SelfDestruct.Melt().

Mappa della Guerra Cibernetica

Una volta operativo, Phantom Stealer si trasforma in un’idrovora di dati. Il modulo BrowserWallets scansiona i profili dei browser Chromium-based (Chrome, Edge) alla ricerca di estensioni di wallet di criptovalute, mentre ChromiumRecovery decifra i database SQLite locali per estrarre password salvate, cookie di sessione e dettagli delle carte di credito. Non si ferma qui: un keylogger integrato registra ogni tasto premuto e un modulo ClipLogger monitora la clipboard in tempo reale, intercettando potenziali indirizzi crypto copiati dall’utente.

Esfiltrazione multicanale: Telegram, Discord e FTP

La pericolosità di Operation MoneyMount risiede anche nella resilienza dei suoi canali di esfiltrazione. Phantom Stealer non si affida a un singolo server C2 (Command & Control), ma diversifica le vie di fuga per i dati rubati. I file raccolti vengono compressi in archivi ZIP protetti e inviati tramite:

- API di Telegram: Utilizzando bot token criptati per inviare report e file direttamente alle chat degli attaccanti.

- Webhook di Discord: Caricando i dati su canali Discord privati tramite URL hardcoded, sfruttando l’infrastruttura legittima della piattaforma per mascherare il traffico.

- FTP tradizionale: Per trasferimenti più massivi, il malware utilizza credenziali FTP incorporate per caricare i dati su server remoti, spesso compromessi.

Particolarmente mirata è la raccolta di token di autenticazione Discord e dati di sessione, che permettono agli attaccanti di impersonare le vittime e condurre attacchi di ingegneria sociale laterali o frodi finanziarie ulteriori.

Implicazioni per la difesa aziendale

La natura di questo attacco, che combina l’uso di file contenitore ISO per l’evasione (tecnica MITRE T1027) con payload eseguiti in memoria, rende inefficaci molte soluzioni antivirus tradizionali basate sulle firme. Le organizzazioni, specialmente quelle con esposizione verso mercati russofoni, devono adottare strategie di difesa in profondità: bloccare o mettere in quarantena automatica gli allegati con estensioni come .iso, .img e .vhd a livello di gateway email, monitorare il comportamento dei processi per rilevare iniezioni di codice anomale e implementare l’autenticazione a più fattori (MFA) hardware-based per mitigare il furto di credenziali.

“Report tecnico Seqrite su Operation MoneyMount”

Come avviene l’infezione iniziale in Operation MoneyMount?

L’attacco inizia con un’email di phishing che simula una conferma di bonifico bancario. L’email contiene un allegato ZIP che, una volta estratto, rivela un file ISO. Aprendo l’ISO, viene montata un’unità virtuale contenente l’eseguibile del malware Phantom Stealer.

Quali dati vengono rubati da Phantom Stealer?

Phantom Stealer raccoglie una vasta gamma di dati sensibili: credenziali di accesso, cookie e carte di credito dai browser, file di wallet di criptovalute, token di sessione Discord, log della clipboard e keystroke registrati tramite keylogger.

Perché l’uso di file ISO rende l’attacco pericoloso?

I file ISO spesso aggirano i controlli di sicurezza dei gateway email perché il loro contenuto non viene scansionato automaticamente. Inoltre, Windows monta nativamente i file ISO come unità virtuali, rendendo l’esecuzione del contenuto semplice e apparentemente legittima per l’utente, evitando i flag “Mark-of-the-Web”.

Quali settori sono presi di mira da questa campagna?

Operation MoneyMount colpisce principalmente i dipartimenti finanziari, di contabilità, tesoreria e approvvigionamenti di aziende operanti in Russia o con personale russofono, mirando a frodi finanziarie e accessi bancari.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.