L’integrazione di Rust nel kernel Linux segna una rottura paradigmatica nella storia del software open source, sfidando il dominio trentennale del linguaggio C e dell’assembly. Non si tratta di una semplice aggiunta stilistica, ma di una risposta strutturale ai cronici problemi di sicurezza della memoria che affliggono i sistemi operativi moderni. Attraverso meccanismi unici come l’ownership e il borrowing, Rust elimina intere classi di vulnerabilità a tempo di compilazione, garantendo robustezza senza sacrificare le prestazioni. Dal debutto sperimentale con Linux 6.1 fino allo status di linguaggio “core” raggiunto nel 2025, questa transizione promette di rivoluzionare lo sviluppo dei driver e di ridurre drasticamente la superficie di attacco delle infrastrutture critiche globali, nonostante le sfide tecniche e culturali che tale cambiamento comporta.

Cosa leggere

Un nuovo paradigma per la sicurezza del sistema

L’introduzione di Rust nel cuore pulsante di Linux rappresenta molto più dell’adozione di un nuovo strumento: è un tentativo concreto di risolvere alla radice uno dei problemi più insidiosi del software di sistema, ovvero gli errori di memoria. Storicamente scritto quasi interamente in C e assembly, il kernel ha visto nel 2025 una svolta epocale con la decisione di considerare Rust non più come un esperimento, ma come una parte stabile e “core” dell’infrastruttura. Sebbene in termini quantitativi le righe di codice scritte in Rust siano ancora una frazione rispetto ai milioni di righe in C, l’impatto culturale e tecnico è sismico. Per la prima volta, il progetto open source più importante al mondo accoglie un linguaggio progettato nativamente attorno ai concetti di sicurezza della memoria, concorrenza senza data race e astrazioni a costo zero.

Il design di Rust: Ownership, Borrowing e Zero-Cost Abstractions

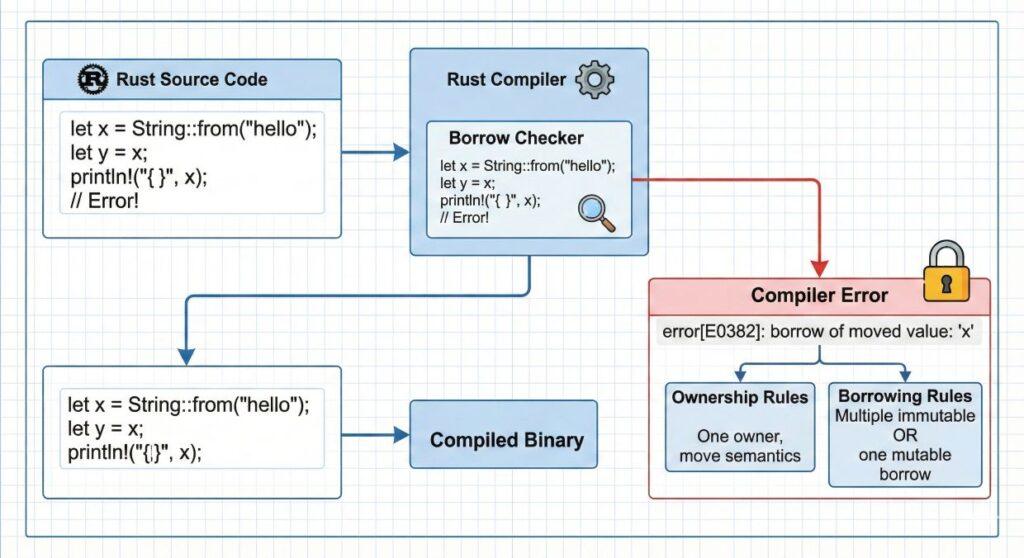

Nato come linguaggio di sistema per competere con le prestazioni di C e C++, Rust introduce un modello di gestione della memoria rivoluzionario basato sul concetto di ownership. Questo principio, affiancato dal borrowing e dai lifetimes, stabilisce che ogni valore abbia un proprietario unico e definisce regole rigide per i prestiti dei riferimenti. Il risultato è che il compilatore è in grado di verificare a compile-time l’assenza di errori critici come dangling pointer, double free e data race su memoria condivisa. Rust sposta quindi l’onere della verifica dal momento dell’esecuzione, dove gli errori causano crash o vulnerabilità, al momento della compilazione.

Il borrow checker non è una semplice funzionalità accessoria, ma il motore che permette a Rust di garantire la memory safety senza ricorrere a un garbage collector, mantenendo il controllo granulare delle risorse tipico del C. Un altro pilastro fondamentale sono le zero-cost abstractions: il linguaggio incoraggia l’uso di tipi forti, generics e iteratori di alto livello, ma il compilatore traduce queste astrazioni in istruzioni macchina estremamente efficienti, eliminando ogni overhead nascosto a runtime. Questa caratteristica è vitale per il kernel Linux, dove l’efficienza di ogni ciclo di CPU è imperativa.

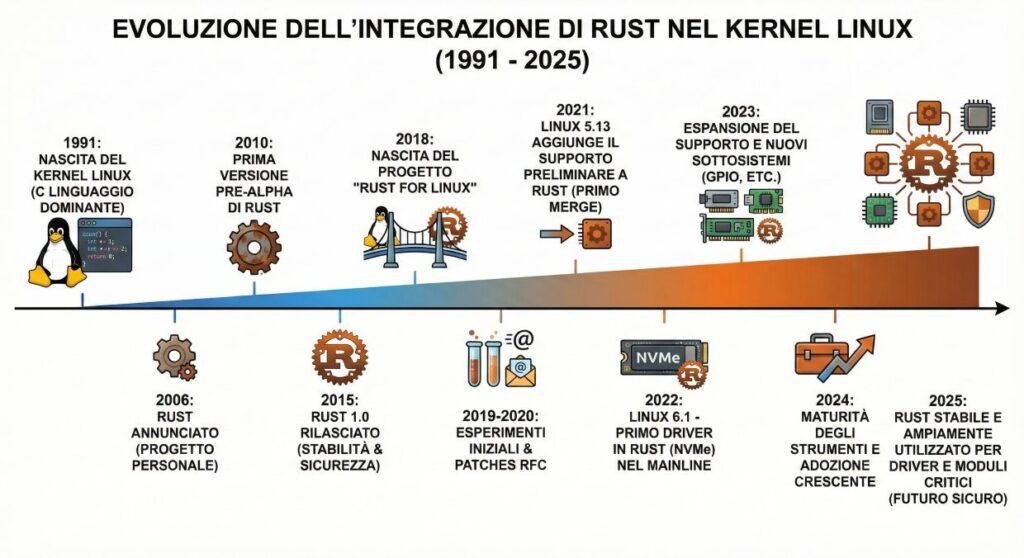

Dalla genesi di “Rust for Linux” all’integrazione mainline

Sin dal 1991, il kernel Linux è stato un monolite di codice C. L’idea di introdurre altri linguaggi, come il C++, è stata storicamente respinta per preservare la stabilità. Tuttavia, la crescente complessità dei dispositivi e l’aumento della superficie di attacco hanno reso evidente che il C, pur potente, espone il sistema a troppe vulnerabilità legate alla gestione manuale della memoria, come i buffer overflow e gli use-after-free. In risposta a questa esigenza nasce nel 2020 il progetto Rust for Linux, con l’obiettivo di permettere la scrittura di driver e componenti in Rust mantenendo la compatibilità con il resto del sistema.

Il momento storico della svolta è arrivato con il rilascio di Linux 6.1, che ha integrato le prime infrastrutture Rust nel mainline. Da quel momento, sono stati aggiunti binding, astrazioni e i primi Rust reference drivers, driver scritti appositamente per testare le nuove API senza violare la regola aurea del kernel che vieta l’inclusione di codice privo di un utilizzo reale. Questa evoluzione ha sancito Rust come la terza lingua ufficiale del kernel, un cambiamento simbolico e tecnico che introduce un modello di sviluppo basato sulla sicurezza by design.

Impatto sulla sicurezza dei driver e delle API

L’adozione di Rust trasforma radicalmente la sicurezza dei driver, componenti che interagendo con l’hardware e gestendo I/O ad alta frequenza sono spesso fonte di bug. Scrivere un driver di rete, PCIe o grafico in Rust significa eliminare intere categorie di errori alla radice. Il sistema di tipi di Rust impedisce accessi a memoria liberata o scritture fuori dai limiti dei buffer prima ancora che il codice venga testato. Inoltre, le API interne del kernel possono essere modellate in modo più sicuro: invece di esporre puntatori grezzi, gli sviluppatori possono creare tipi Rust che incorporano vincoli di sicurezza a livello di compilazione, trasformando il compilatore in un guardiano attivo della stabilità del sistema.

Già oggi, componenti cruciali stanno beneficiando di questa transizione. Con Linux 6.8 sono arrivati i primi driver Rust per PHY di rete (come l’ASIX PHY) e il dispositivo null block. La lista si sta espandendo verso driver sempre più complessi, inclusi progetti per il supporto GPU come Nova per le schede Nvidia, driver per NVMe e filesystem innovativi come PuzzleFS.

Sfide culturali e il futuro come linguaggio Core

Nonostante i benefici, la transizione non è priva di attriti. L’adozione di Rust impone una curva di apprendimento ripida e sfida una cultura di sviluppo radicata nel C. Lo stesso Linus Torvalds ha notato una certa lentezza nell’adozione, dovuta alla resistenza di sviluppatori storici e alla necessità di creare “incollaggi” tecnici tra il nuovo codice Rust e le infrastrutture C esistenti. Inoltre, il kernel deve gestire una Rust kernel policy rigorosa per allinearsi con le versioni del compilatore e le feature instabili.

Tuttavia, la promozione di Rust a linguaggio “core” nel 2025 conferma che questa è una rivoluzione destinata a durare. Non si prevede una riscrittura totale del kernel, ma un’evoluzione incrementale in cui i nuovi componenti critici nasceranno direttamente in Rust. In un mondo dove Linux alimenta server, smartphone e infrastrutture IoT, ridurre i bug di basso livello è una priorità di sicurezza globale. Rust nel kernel Linux è una rivoluzione silenziosa ma inarrestabile, che sta costruendo le fondamenta per un sistema operativo più sicuro e manutenibile per i decenni a venire.

Perché Rust è stato introdotto nel kernel Linux?

Rust è stato introdotto per mitigare i problemi di sicurezza della memoria (come buffer overflow e use-after-free) che affliggono il codice C, riducendo la superficie di attacco e migliorando la stabilità dei driver senza sacrificare le prestazioni.

Quali sono i vantaggi tecnici di Rust rispetto al C nel kernel?

Il vantaggio principale è la “memory safety” garantita a tempo di compilazione tramite i concetti di ownership e borrowing, che previene errori comuni. Inoltre, Rust offre astrazioni a costo zero, permettendo di scrivere codice di alto livello che viene compilato in istruzioni macchina efficienti quanto quelle del C.

Rust sostituirà completamente il C nel kernel Linux?

No, non è prevista una riscrittura totale. Rust è destinato a convivere con il C, venendo utilizzato principalmente per nuovi driver, sottosistemi critici e componenti esposti a input non fidati, mentre il nucleo storico del kernel rimarrà in C.

Quali componenti del kernel sono già scritti in Rust?

A partire da Linux 6.1 e 6.8, sono stati integrati driver per PHY di rete, dispositivi a blocchi (null block) e gestori di panic. Sono in sviluppo avanzato driver per GPU (progetto Nova per Nvidia), controller NVMe e nuovi filesystem come PuzzleFS.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.