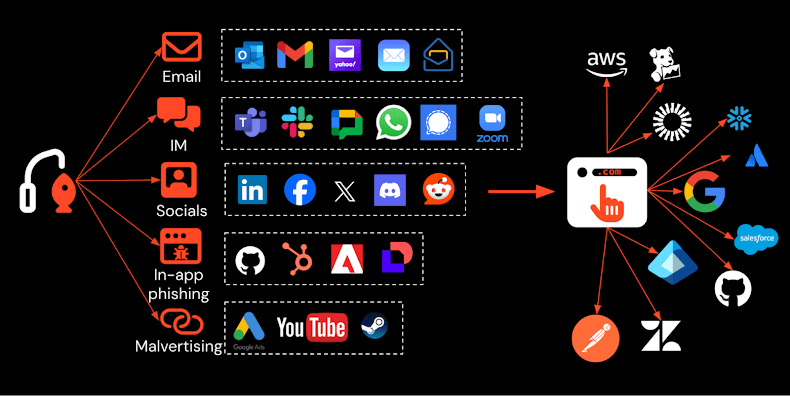

Il panorama del phishing subisce una trasformazione radicale diventando omnicanale. Circa un terzo degli attacchi elude i filtri email tradizionali, sfruttando piattaforme come LinkedIn e i motori di ricerca per colpire i dipendenti direttamente nei loro ambienti professionali. Gli hacker privilegiano LinkedIn per la sua scalabilità, l’accesso a target di alto valore come gli executive e la capacità di aggirare i controlli di sicurezza, utilizzando kit PhaaS (Phishing-as-a-Service) avanzati per il furto di sessioni in tempo reale e il bypass dell’autenticazione a più fattori (MFA). Questo scenario richiede un cambio di paradigma difensivo, spostando il focus dalla protezione email all’adozione di piattaforme di sicurezza browser-based e all’hardening dell’identità digitale.

Cosa leggere

L’evoluzione omnicanale: Oltre la casella di posta

Le tendenze phishing 2025 segnano la fine dell’era in cui l’email era l’unico campo di battaglia. Oggi, gli attaccanti hanno adottato un approccio omnicanale, spostando circa un terzo delle loro operazioni offensive su piattaforme alternative come i social media professionali e i motori di ricerca. Questa diversificazione strategica permette loro di aggirare i sofisticati filtri antispam e le soluzioni di sicurezza email che le aziende hanno implementato nel corso degli anni. Le campagne di malvertising su Google Ads, mirate a termini di ricerca finanziari come “TradingView”, e gli attacchi “watering hole“ SEO-ottimizzati sono diventati vettori primari per la raccolta di credenziali. Tuttavia, è LinkedIn a emergere come il canale preferenziale per le incursioni mirate, offrendo agli hacker un ambiente dove la fiducia implicita tra professionisti abbassa le difese naturali delle vittime.

“Come riconoscere un attacco di malvertising sui motori di ricerca”

LinkedIn: tallone d’Achille della sicurezza aziendale

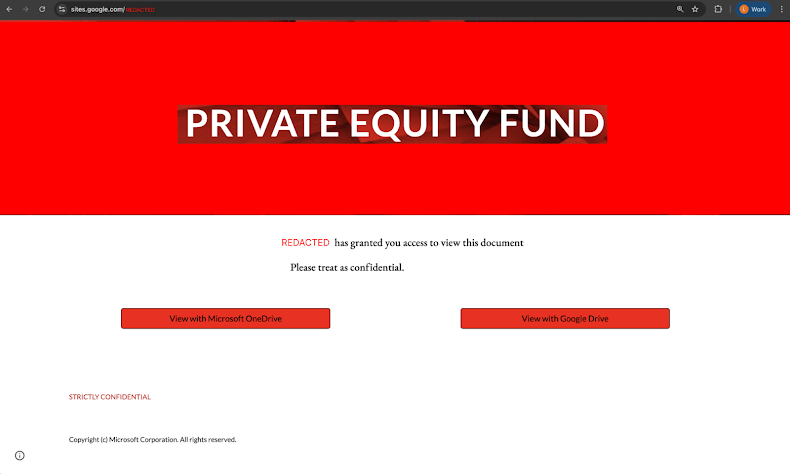

Perché gli hacker scelgono massicciamente LinkedIn? La risposta risiede in una combinazione letale di accessibilità, economia e scarsa visibilità per i team di sicurezza. I messaggi diretti (DM) sulla piattaforma, spesso inviati da account compromessi di colleghi o contatti fidati, sfuggono completamente ai radar dei controlli perimetrali aziendali. Questo “punto cieco” permette agli attaccanti di condurre campagne di spear-phishing altamente mirate contro executive e dipendenti chiave, utilizzando pretesti credibili come opportunità di investimento o collaborazioni urgenti.

truffa su un’opportunità di investimento che prende di mira i dirigenti di aziende tecnologiche.

A differenza dell’email, dove è possibile bloccare mittenti o mettere in quarantena messaggi sospetti, su LinkedIn le opzioni di risposta per i difensori sono limitate al reporting, spesso troppo lento per prevenire l’estrazione dei dati. Inoltre, l’assenza di MFA obbligatoria su molti account social rende il takeover degli profili un gioco da ragazzi per i cybercriminali, che possono poi sfruttare la reputazione della vittima per amplificare l’attacco. Le ricompense sono enormi: compromettere un account collegato a sistemi SSO (Single Sign-On) può aprire le porte all’intera infrastruttura cloud aziendale, trasformando un singolo clic in una breccia di proporzioni catastrofiche.

L’industrializzazione del crimine: Il dominio dei kit PhaaS

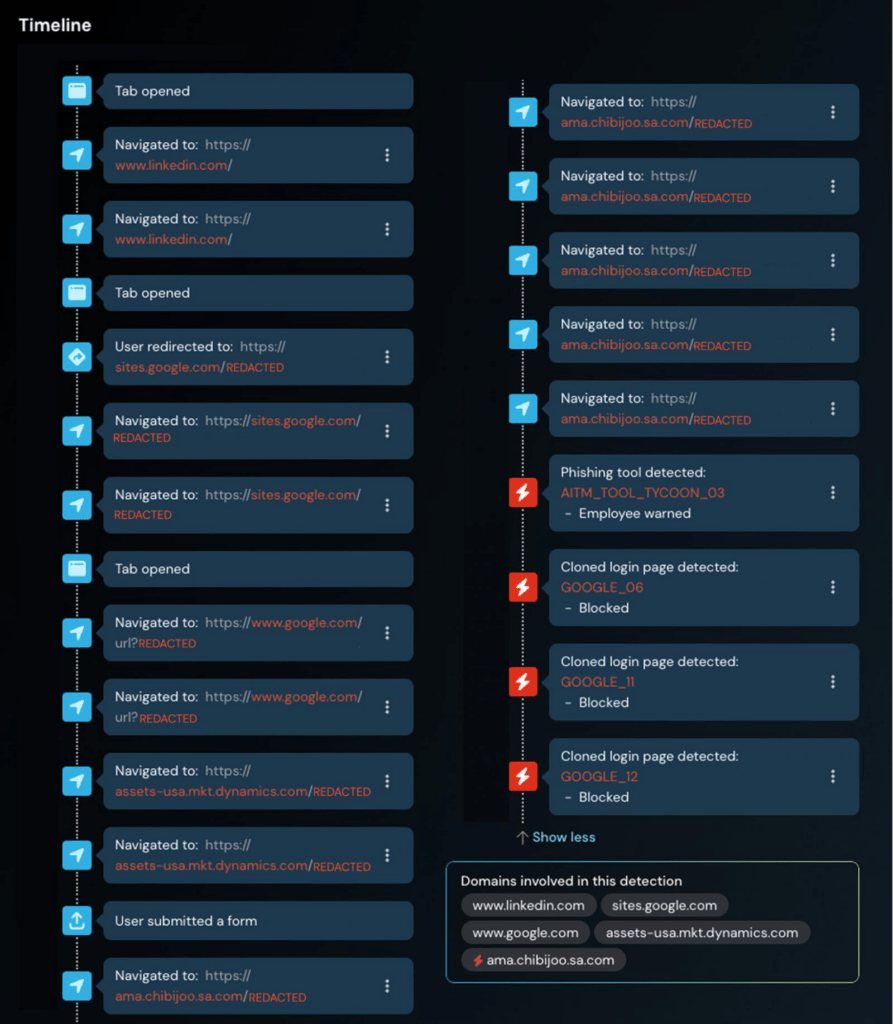

Il mercato criminale ha raggiunto un livello di maturazione industriale con la proliferazione dei kit Phishing-as-a-Service (PhaaS). Strumenti come Tycoon, NakedPages e Evilginx hanno democratizzato l’accesso a tecniche avanzate, permettendo anche ad attaccanti con scarse competenze tecniche di lanciare attacchi sofisticati. Questi kit non si limitano più a clonare pagine di login; utilizzano architetture reverse proxy per intercettare le sessioni in tempo reale, aggirando efficacemente l’autenticazione a più fattori (MFA).

Le tecniche di evasione sono diventate la norma: catene di redirect complesse, protezioni anti-bot tramite CAPTCHA personalizzati e caricamento condizionale di contenuti malevoli via JavaScript client-side rendono inefficaci i tradizionali blocchi basati su URL. In questo scenario, l’MFA non è più una panacea ma un ostacolo che viene sistematicamente aggirato tramite attacchi di downgrade dell’autenticazione o furto di token di sessione.

Nuove frontiere dell’inganno: ClickFix e OAuth Phishing

Oltre al furto di credenziali classico, il 2025 vede l’ascesa di vettori di attacco che sfruttano l’ingegneria sociale per indurre l’utente a compromettersi da solo. La tecnica ClickFix, responsabile di quasi la metà degli accessi iniziali, inganna le vittime inducendole a eseguire codice malevolo localmente sotto la falsa pretesa di risolvere un problema tecnico. Parallelamente, il phishing del consenso OAuth mira a ottenere autorizzazioni illegittime per applicazioni malevole all’interno dei tenant cloud, garantendo agli attaccanti un accesso persistente ai dati aziendali senza mai dover rubare una password. Anche metodi innovativi come ConsentFix sfruttano i flussi di autenticazione browser-nativi per bypassare le difese endpoint, dimostrando come la minaccia si sia spostata dal livello di rete a quello applicativo e comportamentale.

Strategie difensive: Proteggere l’identità nel browser

Di fronte a queste tendenze phishing 2025, le strategie di sicurezza tradizionali basate sulla protezione dell’email e del perimetro di rete sono obsolete. La difesa deve spostarsi dove avviene l’attacco: nel browser. L’adozione di piattaforme di sicurezza browser-based è essenziale per rilevare minacce in tempo reale come il phishing AiTM (Adversary-in-the-Middle), le estensioni malevole e l’hijacking delle sessioni.

I team di sicurezza devono focalizzarsi sull’hardening dell’identità, chiudendo gap critici come la mancanza di copertura SSO, l’uso di password deboli e la presenza di “ghost login”. Inoltre, è cruciale estendere la visibilità oltre i canali aziendali ufficiali, educando gli utenti sui rischi legati all’uso promiscuo di dispositivi personali e account social in ambito lavorativo. Solo un approccio olistico, che combini tecnologia avanzata di rilevamento comportamentale e una cultura di sicurezza diffusa, può mitigare i rischi di un panorama minacce sempre più omnicanale e pervasivo.

Perché LinkedIn è diventato un vettore principale per il phishing nel 2025?

Gli hacker scelgono LinkedIn perché i messaggi diretti sfuggono ai filtri di sicurezza aziendali, permettendo di raggiungere target di alto valore come gli executive. Inoltre, la fiducia implicita nella piattaforma e la mancanza di controlli efficaci facilitano l’inganno.

Cosa sono i kit PhaaS e perché sono pericolosi?

I kit Phishing-as-a-Service (PhaaS) sono strumenti automatizzati venduti ai criminali che permettono di creare campagne di phishing sofisticate. Sono pericolosi perché utilizzano tecniche reverse proxy per rubare le sessioni utente in tempo reale, aggirando l’autenticazione a due fattori (MFA).

Come funziona un attacco ClickFix?

In un attacco ClickFix, l’utente viene ingannato tramite ingegneria sociale (ad esempio un falso avviso di errore) e indotto a copiare ed eseguire manualmente uno script malevolo nel proprio browser o terminale, permettendo all’attaccante di installare malware o rubare credenziali.

Qual è la difesa più efficace contro il phishing multicanale?

La difesa più efficace consiste nell’adottare soluzioni di sicurezza browser-based che analizzano il comportamento delle pagine web in tempo reale, combinate con l’hardening dell’identità digitale (MFA robusta, chiavi di sicurezza hardware) e una formazione continua degli utenti sui rischi dei canali non-email.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.