Il paradigma della sicurezza informatica si è spostato irreversibilmente verso il modello Zero Trust. Nato dalla constatazione che il perimetro di rete tradizionale è ormai obsoleto, questo approccio si basa sul principio “Never Trust, Always Verify“. Non si tratta di un singolo prodotto, ma di un’architettura completa definita dal NIST SP 800-207, che richiede la verifica continua di ogni identità, dispositivo e richiesta di accesso, indipendentemente dalla loro provenienza interna o esterna. Attraverso pilastri come la microsegmentazione, l’autenticazione contestuale e il least privilege dinamico, lo Zero Trust offre una risposta strutturale alle sfide del cloud, del lavoro ibrido e delle minacce persistenti, trasformando la sicurezza da barriera statica a processo adattivo e pervasivo.

Cosa leggere

Oltre lo slogan: L’essenza del modello Zero Trust

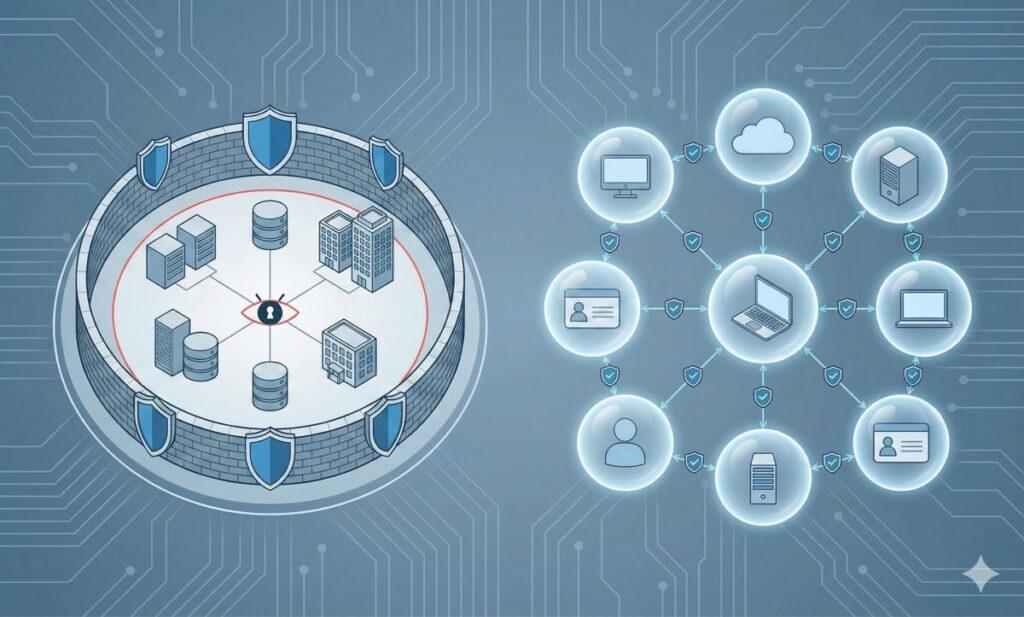

Lo Zero Trust è diventato il nuovo mantra della sicurezza informatica moderna, ma spesso viene raccontato in modo superficiale, come uno slogan più che come un modello concreto di progettazione. In realtà, Zero Trust non è un singolo prodotto, non è una feature che si abilita da console e non è nemmeno una moda passeggera: è un insieme di principi architetturali, scelte organizzative e controlli tecnici che cambiano alla radice il modo in cui un’azienda decide chi può accedere a cosa, da dove, quando e con quali condizioni.

L’idea centrale è brutale nella sua semplicità: non fidarsi mai in modo implicito, nemmeno di ciò che è “dentro” la rete aziendale. Ogni accesso viene verificato in modo continuo, ogni identità è sottoposta a controlli di contesto, ogni risorsa viene protetta come se il perimetro fosse già compromesso. È una risposta diretta a un mondo in cui cloud, lavoro da remoto, SaaS e dispositivi personali hanno reso inutile l’illusione della LAN “sicura” protetta solo da un firewall perimetrale.

Dalla teoria alla pratica: NIST e i principi fondanti

Nella definizione formale del NIST SP 800-207, lo Zero Trust è un insieme di concetti pensati per ridurre l’incertezza nelle decisioni di accesso, trattando la rete come se fosse sempre potenzialmente compromessa. Una Zero Trust Architecture è il modo in cui questi concetti vengono tradotti in infrastrutture, flussi e politiche di accesso. Forrester, pioniere del termine, sintetizza il modello in tre idee cardine:

- Nessuna entità è fidata di default.

- L’accesso deve essere sempre il minimo necessario (Least Privilege).

- Ogni azione deve essere sotto monitoraggio e validazione continua.

In pratica, significa passare da un modello “Trust but Verify”, tipico delle VPN tradizionali, a un approccio “Never Trust, Always Verify”, dove ogni richiesta viene valutata in base a identità, stato del dispositivo, posizione e rischio nel momento specifico.

L’evoluzione storica: Dal perimetro al BeyondCorp

Per decenni la sicurezza ha ruotato attorno all’idea del perimetro forte (modello “M&M”). Il problema è esploso con l’adozione del cloud e della mobilità, che hanno dissolto la rete interna chiusa. Già John Kindervag di Forrester nel 2010 aveva teorizzato di trattare ogni rete come ostile. Google ha poi concretizzato questa visione con BeyondCorp, permettendo ai dipendenti di lavorare senza VPN, basando l’accesso sull’identità e sullo stato del dispositivo. Il tassello definitivo è arrivato nel 2020 con il NIST SP 800-207, che ha standardizzato il modello spingendolo al centro delle politiche di cybersecurity globali.

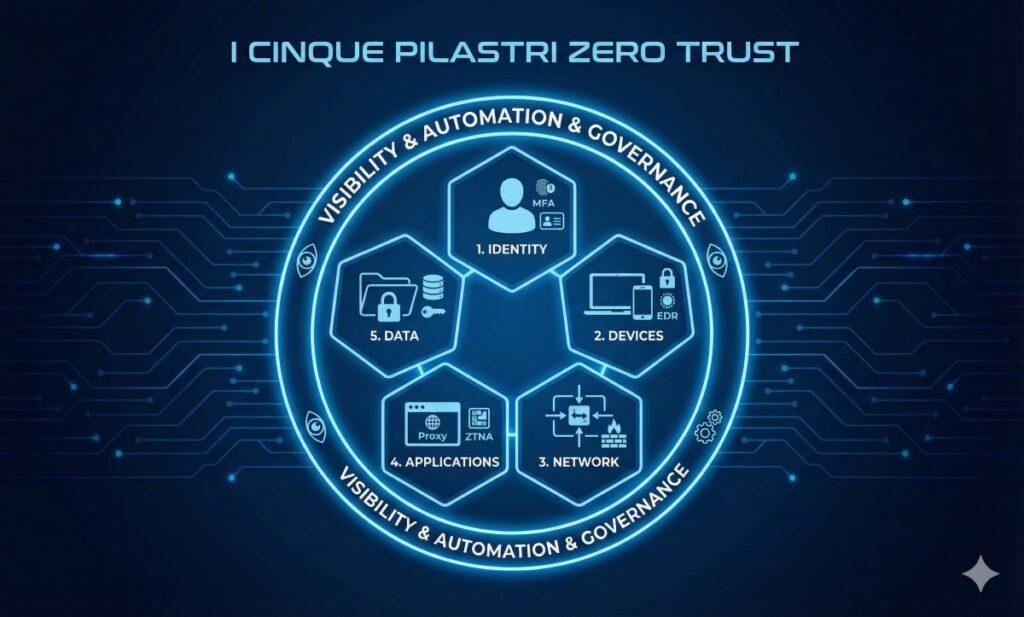

I Pilastri dell’Architettura Zero Trust

Per trasformare i principi in realtà operativa, framework come il modello di maturità CISA organizzano l’implementazione attorno a cinque pilastri fondamentali, supportati trasversalmente da visibilità, automazione e governance:

- Identità: Riguarda utenti umani, account di servizio e API. Richiede identity provider forti, MFA robusta e gestione rigorosa del ciclo di vita degli account.

- Dispositivi: Ogni richiesta deve provenire da un endpoint verificato (aggiornato, cifrato, con EDR attivo). I dispositivi diventano “primi cittadini” del modello di sicurezza.

- Rete: Si evolve verso la microsegmentazione e il controllo del traffico est-ovest. Non esiste più una rete interna privilegiata, ma solo segmenti isolati soggetti a verifica.

- Applicazioni: L’accesso avviene tramite proxy o gateway (ZTNA) che applicano politiche granulari, sostituendo la logica “tutto o niente” delle VPN.

- Dati: Oggetto diretto di classificazione, cifratura e controlli di accesso basati su attributi (ABAC), proteggendo l’informazione ovunque risieda.

L’esperienza utente e la sicurezza contestuale

Dal punto di vista dell’utente, lo Zero Trust si manifesta come un’esperienza di accesso più intelligente. Invece di una VPN che apre l’intera rete, l’utente si autentica contro un identity provider centrale. Ogni richiesta viene valutata in base al contesto: un accesso standard da un dispositivo aziendale potrebbe essere fluido, mentre lo stesso utente da una rete Wi-Fi pubblica o un paese inatteso innescherebbe controlli aggiuntivi o blocchi preventivi. Sul backend, proxy e agent collaborano per costruire una vista in tempo reale del rischio, utilizzando l’analisi comportamentale per rilevare anomalie.

Strategie di implementazione e falsi miti

Implementare Zero Trust non significa reinstallare tutto da zero. Il percorso inizia con un inventario accurato di asset e dati. Si procede rafforzando l’identità (MFA, SSO), portando i dispositivi sotto gestione e spostando le applicazioni critiche dietro gateway ZTNA. È fondamentale sfatare alcuni miti:

- Mito 1: Zero Trust significa “non fidarsi di nessuno” e bloccare la produttività. Realtà: Sposta la fiducia dal luogo alla prova verificabile.

- Mito 2: Zero Trust è un prodotto. Realtà: È una strategia che richiede governance e integrazione di più tecnologie.

- Mito 3: È un progetto “una tantum”. Realtà: È un percorso continuo di maturazione e adattamento alle nuove minacce.

“Zero Trust Maturity Model – CISA Official Guide”

Zero Trust nel Cloud, Hybrid Work e OT

Il modello eccelle dove il perimetro è svanito. Nel cloud, impone segmentazione logica e protezione dei control plane. Nel mondo OT/IoT, dove i dispositivi industriali sono vulnerabili, spinge verso zone isolate e proxy dedicati. Zero Trust non è solo tecnologia, è una rivoluzione culturale: la fiducia non è più un presupposto, ma un output del controllo. Per le aziende, questo significa maggiore resilienza, agilità nell’onboarding di nuove app e sicurezza intrinseca in un mondo digitale senza confini.

Che cos’è il modello Zero Trust?

Zero Trust è un approccio alla sicurezza informatica basato sul principio “Never Trust, Always Verify”. Assume che nessuna entità, interna o esterna alla rete, sia affidabile per impostazione predefinita e richiede la verifica continua di ogni richiesta di accesso.

Quali sono i tre principi fondamentali dello Zero Trust?

Secondo il NIST e Forrester, i principi sono: 1) Verificare esplicitamente ogni accesso; 2) Utilizzare il privilegio minimo (Least Privilege) per limitare l’accesso; 3) Assumere che la violazione sia già avvenuta (Assume Breach) per minimizzare l’impatto.

Lo Zero Trust elimina la necessità delle VPN?

Sì, in molti scenari moderni lo Zero Trust Network Access (ZTNA) sostituisce le VPN tradizionali. Mentre le VPN danno accesso all’intera rete, ZTNA fornisce accesso sicuro e granulare solo a specifiche applicazioni, migliorando la sicurezza e l’esperienza utente.

Come si inizia a implementare lo Zero Trust in azienda?

Il primo passo è identificare e classificare i dati e le risorse critiche (la “superficie di protezione”). Successivamente, si mappano i flussi di transazione, si rafforza l’identità con MFA e si inizia a segmentare la rete e le applicazioni secondo logiche di policy granulari.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.