Le autorità europee hanno inflitto un colpo devastante al crimine organizzato transnazionale, portando alla luce e smantellando una sofisticata rete dedicata alle frodi telefoniche. L’operazione, vasta e complessa, ha svelato un meccanismo criminale che ha generato danni finanziari superiori ai 10 milioni di euro, colpendo oltre 400 vittime accertate in tutto il continente. Questo intervento non è stato un semplice atto di polizia locale, ma il frutto di una coordinazione internazionale senza precedenti orchestrata da Eurojust, l’agenzia dell’Unione europea per la cooperazione giudiziaria penale. Le forze dell’ordine della Repubblica Ceca, della Lettonia, della Lituania e dell’Ucraina hanno unito le proprie risorse per penetrare nel cuore operativo dell’organizzazione, situato proprio in territorio ucraino.

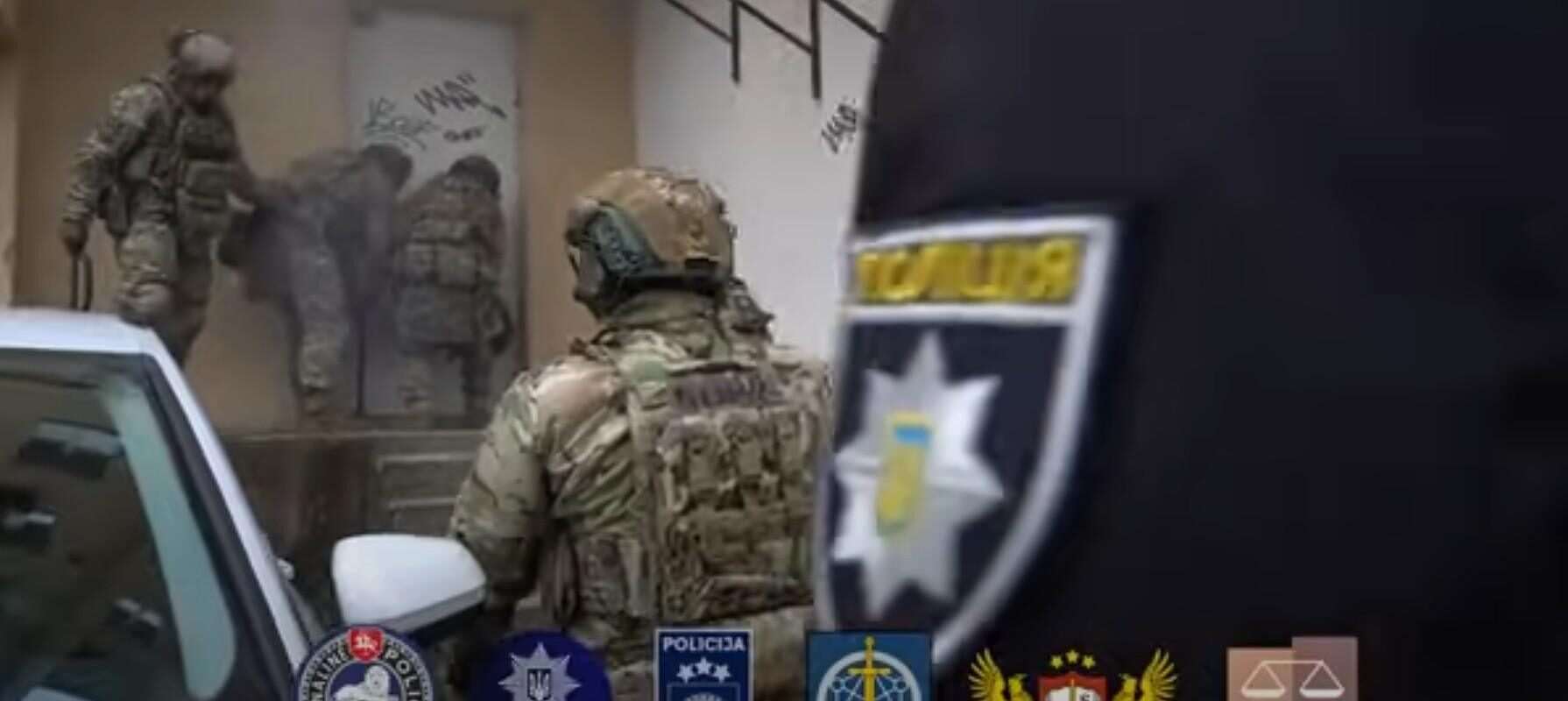

Il culmine di questa indagine si è concretizzato in un’azione massiccia che ha visto gli investigatori condurre ben 72 perquisizioni simultanee. Le forze dell’ordine hanno fatto irruzione in tre città chiave dell’Ucraina: Dnipro, Ivano-Frankivsk e la capitale, Kyiv. Il risultato immediato di questo blitz è stato l’arresto di 12 sospetti, figure chiave all’interno di un gruppo di 45 individui identificati nel corso delle indagini preliminari. Questo scenario dipinge un quadro allarmante di come le moderne organizzazioni criminali abbiano industrializzato il furto digitale, trasformando uffici apparentemente legittimi in centri nevralgici per il crimine finanziario.

Cosa leggere

La genesi dell’indagine e il ruolo di Eurojust

Per comprendere la portata di questa operazione, è essenziale analizzare il livello di cooperazione internazionale che l’ha resa possibile. Le autorità hanno istituito un Team Investigativo Congiunto (JIT) presso la sede di Eurojust a L’Aia. Questa struttura non è stata una mera formalità burocratica, ma il vero motore operativo dell’inchiesta. Il team ha permesso uno scambio di informazioni rapido, sicuro ed efficiente tra gli investigatori della Repubblica Ceca, della Lettonia, della Lituania e i loro omologhi in Ucraina.

Gli investigatori si sono riuniti fisicamente per tre volte presso la sede olandese di Eurojust. Durante questi incontri strategici, le forze di polizia hanno condiviso prove cruciali, analizzato i flussi di dati e pianificato meticolosamente le azioni sul campo. Eurojust ha svolto un ruolo fondamentale non solo nel coordinamento logistico, ma anche fornendo il necessario supporto finanziario. Questi fondi hanno permesso alle unità specializzate ceche, lettoni e lituane di viaggiare e operare direttamente in territorio ucraino, lavorando fianco a fianco con le forze locali.

Il 9 dicembre, data scelta per l’azione simultanea, le squadre hanno eseguito le perquisizioni prendendo di mira uffici, residenze private e veicoli collegati alla rete criminale. La divisione dei compiti è stata chirurgica: le autorità ceche hanno gestito l’aspetto investigativo legato alle vittime nel loro territorio nazionale, mentre la polizia della Lettonia ha focalizzato i propri sforzi attraverso il dipartimento contro i crimini cibernetici. Parallelamente, le forze della Lituania hanno contribuito con l’expertise dell’ufficio del procuratore regionale di Vilnius. In Ucraina, il coordinamento locale è stato affidato al Procuratore Generale e alla Polizia Nazionale. Questa sinergia ha dimostrato l’efficacia delle strutture europee nel combattere crimini che non conoscono confini fisici.

Le perquisizioni hanno portato alla luce materiali che confermano senza ombra di dubbio l’organizzazione “aziendale” della rete. Gli agenti hanno rinvenuto prove tangibili di un sistema di reclutamento internazionale e di veri e propri corsi di formazione per i truffatori, progettati per massimizzare l’efficacia delle frodi telefoniche. L’intervento ha di fatto interrotto le attività dei call center, prevenendo ulteriori perdite economiche per i cittadini europei. Inoltre, il team congiunto ha raccolto preziose testimonianze dalle vittime e Eurojust ha facilitato la traduzione di documenti e la condivisione di dati sensibili, accelerando drasticamente i tempi delle indagini e riducendo gli ostacoli burocratici.

“Come riconoscere le truffe online e il phishing”

L’anatomia della truffa: ingegneria sociale e tecnologia

La rete criminale operava con una struttura che imitava in tutto e per tutto un’azienda legittima. I call center professionali, situati a Dnipro, Ivano-Frankivsk e Kyiv, impiegavano circa 100 persone. Questi operatori venivano reclutati prevalentemente dalla Repubblica Ceca, dalla Lettonia, dalla Lituania e da altri paesi europei, spesso attirati da annunci di lavoro ingannevoli che promettevano carriere nel settore del servizio clienti.

La gestione delle risorse umane all’interno dell’organizzazione criminale era basata su un sistema di incentivi estremamente aggressivo. I leader della rete promettevano salari basati su commissioni, offrendo fino al 7% dei proventi derivanti da ciascuna truffa andata a buon fine. Per motivare ulteriormente gli operatori, venivano promessi bonus stravaganti come ingenti somme in contanti, automobili nuove o addirittura appartamenti nel centro di Kyiv per chi avesse superato la soglia dei 100.000 euro di proventi illeciti. Tuttavia, le indagini hanno rivelato la natura sfruttatrice dell’organizzazione: nessuno degli impiegati ha mai raggiunto tale obiettivo e i bonus promessi non sono mai stati distribuiti.

All’interno dei call center, i ruoli erano rigidamente definiti per massimizzare l’efficienza. Alcuni membri, i cosiddetti “caller”, avevano il compito esclusivo di effettuare le chiamate alle vittime; altri specialisti si occupavano di falsificare certificati ufficiali di polizia e documenti bancari per dare credibilità alla truffa. Un terzo gruppo, operante sul campo, aveva il compito di incontrare fisicamente le vittime per ritirare il denaro contante. La tecnica principale utilizzata era quella del vishing (voice phishing): i truffatori impersonavano dipendenti bancari o agenti di polizia, sfruttando la vulnerabilità emotiva delle persone. Convincevano le vittime che i loro conti bancari erano stati compromessi da hacker o che i loro risparmi erano in pericolo imminente.

Una volta instillata la paura, scattava la seconda fase della trappola. I criminali inducevano le vittime a trasferire i propri fondi su conti definiti “sicuri”, ma che in realtà erano controllati dalla rete di riciclaggio. In scenari ancora più insidiosi, i truffatori persuadevano le vittime a installare un software di accesso remoto sui propri computer o smartphone. Questo passaggio tecnico è cruciale: l’installazione di tali programmi garantiva ai criminali il controllo totale del dispositivo, permettendo loro di rubare le credenziali bancarie e svuotare i conti in pochi minuti, spesso sotto gli occhi impotenti delle vittime.

Il profilo delle vittime e il danno psicologico

Le vittime identificate superano le 400 unità, con un danno economico complessivo che oltrepassa i 10 milioni di euro. La rete mirava principalmente a cittadini europei, inclusi residenti nei paesi che hanno condotto le indagini. I truffatori utilizzavano script dettagliati e sessioni di formazione specifiche per migliorare le loro tecniche di persuasione e manipolazione psicologica. Sapevano esattamente quali tasti premere per generare panico e urgenza, due elementi chiave per il successo delle frodi telefoniche.

Molte delle vittime erano persone anziane o individui con scarsa alfabetizzazione digitale, scelti proprio per la loro presunta incapacità di riconoscere i segnali tecnici della truffa. Raccontavano storie di conti hackerati o minacce legali immediate. Le perdite finanziarie sono state devastanti, con molte persone che hanno visto svanire i risparmi di una vita, subendo perdite di migliaia di euro ciascuna. Oltre al danno economico, le vittime hanno riportato un significativo stress emotivo, sentimenti di vergogna, isolamento e una profonda perdita di fiducia nelle istituzioni e nei canali di comunicazione ufficiali.

Le autorità hanno scoperto che la rete utilizzava dati rubati da precedenti data breach per personalizzare le truffe, rendendole estremamente credibili. In alcuni casi, le vittime venivano contattate più volte in un ciclo continuo di sfruttamento, noto come “re-victimization”. La rete vendeva addirittura i contatti delle vittime “migliori” ad altri gruppi criminali per massimizzare i profitti. Le indagini hanno rivelato che i call center operavano con orari estesi per coprire tutti i fusi orari europei, garantendo una pressione costante sui target.

Sequestri, arresti e prove forensi

L’operazione del 9 dicembre ha portato al sequestro di un arsenale di beni e strumenti che confermano la pericolosità del gruppo. Le autorità hanno confiscato 21 veicoli di lusso utilizzati dai membri della rete, oltre ad armi e munizioni rinvenute in alcuni dei siti perquisiti. Un dettaglio particolarmente inquietante è stato il ritrovamento di un poligrafo (macchina della verità), che gli investigatori ritengono venisse utilizzato dai capi dell’organizzazione per interrogare gli impiegati e testare la loro lealtà o per scoprire eventuali furti interni.

Dal punto di vista digitale, il sequestro è stato altrettanto fruttuoso. Computer, laptop, hard drive e centinaia di telefoni cellulari sono stati acquisiti dalle forze dell’ordine. Questi dispositivi contengono dati cruciali: log delle chiamate, script utilizzati per le truffe, database delle vittime e tracce dei flussi finanziari. Le forze dell’ordine hanno anche recuperato ingenti somme di denaro contante in varie valute, pronte per essere riciclate. Sono stati inoltre rinvenuti numerosi documenti falsi, inclusi tesserini di polizia e badge bancari contraffatti, materiali essenziali per sostenere le tattiche di impersonificazione.

Gli arresti hanno colpito 12 sospetti chiave, tra cui leader e operatori principali, che ora affrontano accuse gravissime di frode organizzata e riciclaggio di denaro. Molti degli impiegati di livello inferiore, una volta fermati, hanno scelto di collaborare, fornendo testimonianze contro i vertici dell’organizzazione. L’analisi dei dispositivi elettronici sequestrati sta permettendo alle autorità di ricostruire l’intera catena di comando e di tracciare i proventi illeciti, nel tentativo di recuperare parte del denaro sottratto alle vittime. Questa operazione non solo ha interrotto un flusso criminale da milioni di euro, ma ha anche inviato un messaggio chiaro: la cooperazione europea è un’arma formidabile contro le frodi telefoniche e il crimine informatico.

Chi ha coordinato l’operazione contro i call center fraudolenti?

L’operazione è stata coordinata da Eurojust, che ha istituito un team investigativo congiunto (JIT) facilitando la cooperazione tra le forze di polizia di Repubblica Ceca, Lettonia, Lituania e Ucraina, fornendo anche supporto finanziario e logistico.

Quali erano le tecniche utilizzate per le frodi telefoniche?

I truffatori utilizzavano tecniche di vishing (phishing vocale) e spoofing, impersonando dipendenti di banche o agenti di polizia. Spesso convincevano le vittime a installare software di accesso remoto sui loro dispositivi per rubare credenziali bancarie e svuotare i conti.

Cosa è stato sequestrato durante le perquisizioni in Ucraina?

Durante le 72 perquisizioni sono stati sequestrati 21 veicoli, armi, munizioni, un poligrafo, ingenti somme di denaro contante, computer, telefoni e documenti falsi utilizzati per legittimare le truffe.

A quanto ammontano i danni causati dalla rete criminale?

Le indagini hanno accertato danni finanziari superiori ai 10 milioni di euro, con oltre 400 vittime identificate in vari paesi europei, sebbene il numero reale delle persone colpite potrebbe essere più alto.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.