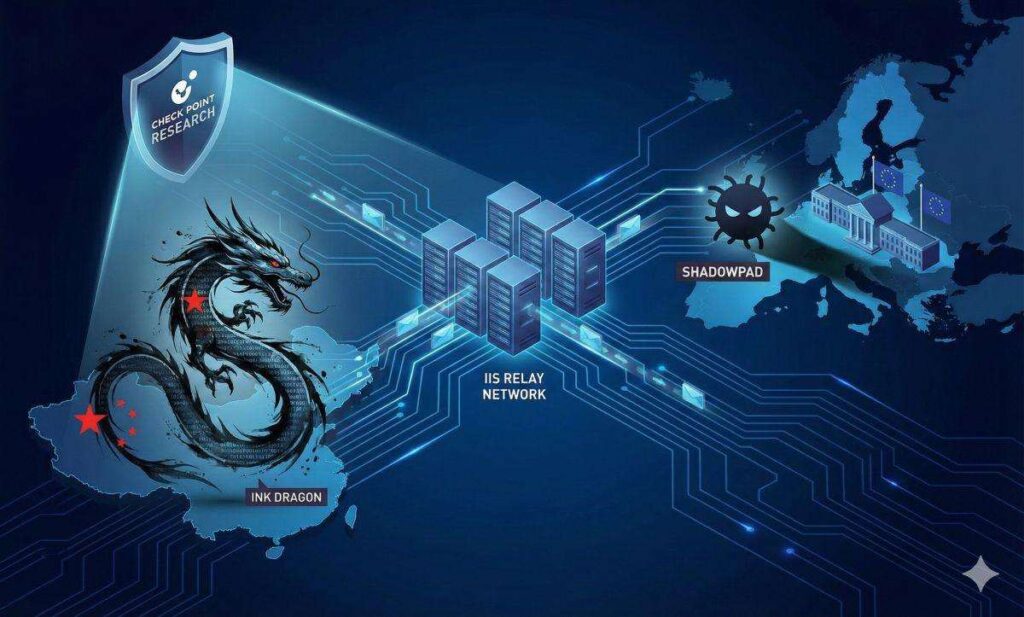

Un’ombra digitale si sta allungando sulle infrastrutture governative del Vecchio Continente, portando alla luce una sofisticata operazione di spionaggio cibernetico che ridefinisce il concetto di persistenza e mimetizzazione. Gli esperti di sicurezza di Check Point Research hanno identificato e tracciato l’espansione aggressiva di un cluster di minacce altamente capace, denominato Ink Dragon. Questo attore, le cui attività si sovrappongono a gruppi noti come Earth Alux, Jewelbug, REF7707 e CL-STA-0049, è stato attribuito con alta probabilità alla Repubblica Popolare Cinese. Sebbene le prime tracce delle sue operazioni risalgano al 2023, colpendo inizialmente il Sud-Est Asiatico e il Sud America, l’analisi più recente del dicembre 2025 conferma un inquietante cambio di rotta: Ink Dragon ha spostato il suo mirino verso l’Europa, prendendo di mira governi, telecomunicazioni e infrastrutture pubbliche con una precisione chirurgica.

[Image: Mappa digitale dell’Europa con nodi di rete interconnessi che brillano di rosso] – Alt Text: Mappa dei target europei colpiti da Ink Dragon

L’architettura della rete relay invisibile

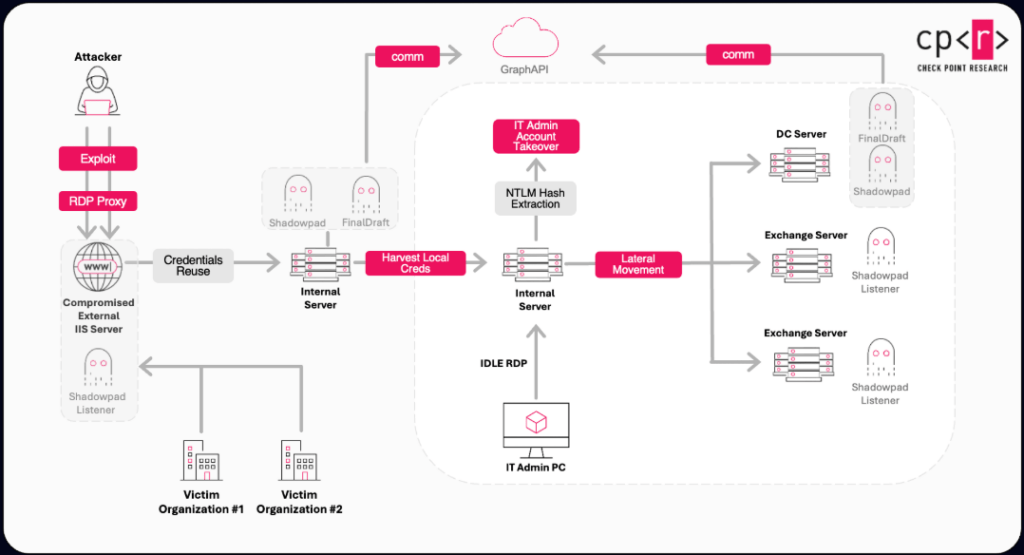

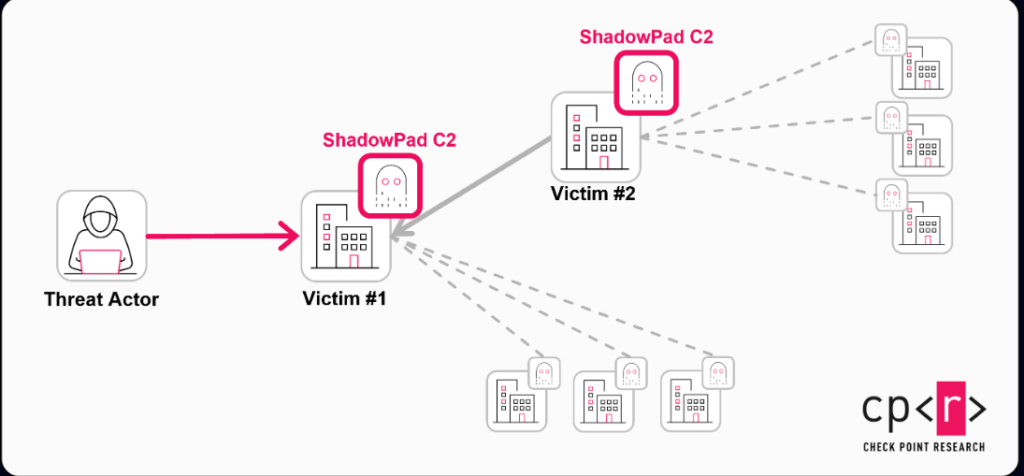

La caratteristica distintiva che rende Ink Dragon un avversario temibile non è solo la potenza del suo malware, ma la filosofia architetturale con cui costruisce la sua infrastruttura. Invece di dipendere esclusivamente da server di comando e controllo (C2) esterni, il gruppo trasforma gli ambienti compromessi in una rete relay distribuita. Al centro di questa strategia vi è il modulo ShadowPad IIS Listener, uno strumento capace di convertire i server delle vittime in nodi di comunicazione attivi. Attraverso l’uso dell’API HttpAddUrl, questo modulo è in grado di effettuare il binding di URL dinamiche con wildcard su host e percorsi specifici, intercettando le richieste HTTP che corrispondono ai criteri definiti dagli attaccanti.

Il funzionamento è tanto ingegnoso quanto insidioso: il modulo decritta il payload malevolo e, se il traffico non corrisponde ai comandi dell’attaccante, esegue un fallback trasparente verso il server IIS legittimo, rendendo l’intrusione quasi impercettibile alla normale telemetria aziendale. Questa tecnica permette di categorizzare gli indirizzi IP remoti in server e client, accoppiando i nodi per instradare il traffico in modo bidirezionale e trasformando ogni vittima in un ponte trasparente. Il risultato è una mesh multi-livello in cui le vittime stesse fungono da hop per accessi downstream verso altri bersagli, nascondendo l’origine dei comandi e distinguendo il traffico malizioso da quello legittimo inter-organizzativo. Il confine tra l’infrastruttura della vittima e quella del C2 si erode completamente; ogni punto di appoggio diventa un nodo vitale in una rete vivente e resiliente.

La catena di attacco: dall’accesso iniziale al dominio totale

L’intrusione inizia spesso sfruttando configurazioni obsolete o vulnerabili dei server web. Ink Dragon ottiene l’accesso iniziale attraverso la deserializzazione ViewState su piattaforme ASP.NET, abusando di valori machineKey prevedibili o pubblici. Gli attaccanti forgiano il parametro __VIEWSTATE per iniettare payload che causano l’esecuzione remota di codice (RCE). In scenari alternativi, il gruppo ha dimostrato di saper abusare della ToolShell su ambienti SharePoint, sfruttando una serie di vulnerabilità critiche come CVE-2025-49706, CVE-2025-53771, CVE-2025-49704 e CVE-2025-53770. Queste falle permettono di bypassare l’autenticazione ed eseguire deserializzazioni non sicure.

Una volta ottenuto un punto d’appoggio, la catena di attacco si evolve con una disciplina operativa rigorosa. Gli attaccanti eseguono una ricognizione massiva, enumerando i server IIS e SharePoint esposti su internet e testando endpoint vulnerabili con richieste POST appositamente create. Dopo l’accesso iniziale, Ink Dragon schiera caricatori staged e inizia le attività “hands-on-keyboard”. Il movimento laterale è facilitato dalla raccolta di credenziali dei worker IIS e dall’uso di configurazioni compromesse per decrittare blob e credenziali locali. Questo permette agli attaccanti di ottenere password di app-pool con diritti elevati su host multipli, scalando i privilegi dal processo w3wp.exe fino al controllo completo SYSTEM.

Tecniche di persistenza e mimetizzazione avanzata

La persistenza all’interno delle reti colpite è garantita attraverso l’uso di task schedulati con nomi apparentemente benigni, come SYSCHECK, eseguiti con privilegi di sistema. Questi task puntano a loader residenti sull’host che avviano la riesecuzione del malware con callback minimi verso l’esterno. In parallelo, vengono installati servizi che imitano aggiornamenti di Windows, progettati per lanciare la “triade” di caricamento: un eseguibile legittimo (EXE) che carica lateralmente una libreria malevola (DLL) offuscata con ScatterBrain, la quale a sua volta decritta un file temporaneo (TMP) per eseguire il core di ShadowPad direttamente in memoria. I percorsi utilizzati, come C:\Users\Public\vncutil64.exe, e la rinomina degli eseguibili come binari nativi firmati da vendor legittimi quali AMD, Realtek o NVIDIA (con metadati alterati), dimostrano una cura maniacale per l’elusione dei controlli di sicurezza.

Tra gli strumenti di post-exploitation spiccano loader specializzati come CDBLoader, che utilizza il debugger legittimo cdb.exe per iniettare shellcode in memoria patchando il flusso di esecuzione e decrittando payload AES da file di log apparentemente innocui come wmsetup.log. Un altro componente cruciale è LalsDumper, utilizzato per il dump delle credenziali da LSASS. Questo tool patcha la libreria fdp.dll, la registra come SSP tramite AddSecurityPackageA e crea un dump compresso utilizzando syscalls con hash a runtime per evadere gli EDR. Per l’escalation dei privilegi, il gruppo sfrutta exploit locali come PrintNotifyPotato, ottenendo l’accesso SYSTEM dai server web compromessi.

L’evoluzione di FinalDraft e il controllo via Cloud

Una delle scoperte più rilevanti riguarda l’evoluzione della piattaforma di comando e controllo. Ink Dragon ha introdotto una nuova variante di FinalDraft, un RAT (Remote Access Trojan) modulare che ora utilizza le Graph API di Microsoft per le comunicazioni C2, nascondendo il traffico all’interno di bozze email (drafts) su Outlook. I messaggi utilizzano prefissi come r_ e p_ per identificare le sessioni, con payload compressi e crittografati in Base64 AES.

Questa variante di FinalDraft introduce funzionalità avanzate per migliorare lo stealth e l’esfiltrazione ad alto throughput. Tra le nuove capacità figurano lo scheduling dei beacon per ridurre il rumore di rete, e il modulo DumpRDPHistory, che analizza la cronologia delle connessioni RDP in uscita e gli eventi di accesso in entrata (Event ID 21/25). Il malware è anche in grado di eseguire downgrade di sicurezza mirati, disabilitando protezioni critiche come DisableRestrictedAdmin, DisableTokenFiltering e DisableRunAsPPL, facilitando così il movimento laterale e l’accesso persistente.

Impatto geopolitico e conclusioni

L’espansione di Ink Dragon in Europa, intensificatasi notevolmente dopo l’ondata di scansioni per ToolShell nel luglio 2025, rappresenta una minaccia strategica per la sovranità digitale dei paesi membri. Le vittime europee non sono solo bersagli finali, ma vengono spesso utilizzate come nodi di rilancio per colpire obiettivi in Africa e nel Sud-Est Asiatico, sfruttando la reputazione affidabile degli indirizzi IP europei. Sebbene vi siano sovrapposizioni nella vittimologia con altri gruppi come RudePanda (REF3927) — noto per l’uso di webshell derivate da Godzilla e rootkit kernel-mode come wingtb.sys — l’operatività di Ink Dragon rimane distinta per la sua architettura di rete relay.

| Categoria | Nome Strumento | Funzione Principale | Descrizione Tecnica |

|---|---|---|---|

| IIS Backdoors & C2 | ShadowPad IIS Listener | Core C2 & Nodo Relay | Intercetta traffico IIS selezionato, decifra comandi, costruisce rete relay e carica backdoor ShadowPad completa. |

| Loader | ShadowPad Loader | Consegna Payload | Struttura a triade (EXE+DLL+TMP) che decifra ed esegue il core ShadowPad in memoria cancellando gli artefatti. |

| Loader | CDBLoader | Esecuzione Memory-resident | Usa script cdb.exe per patching memoria, shellcode e caricamento payload cifrati AES via debugger. |

| Credential Access | LalsDumper | Estrazione Dump LSASS | Registra una DLL SSP malevola, estrae dump memoria LSASS compresso usando logica custom direct-syscall. |

| Loader | 032Loader | Loader Host-dependent | Decrittazione simil-RC4 usando la InstallDate del sistema come entropia, consegna payload via memoria condivisa. |

| Modular RAT | FinalDraft | Spionaggio & Cloud C2 | RAT modulare basato su Microsoft Graph API; supporta esfiltrazione, tunneling, storico RDP e comandi via mailbox. |

Analisi tecnica delle minacce recenti, inclusi moduli ShadowPad IIS, tecniche di credential dumping (LalsDumper) e RAT modulari come FinalDraft utilizzati per spionaggio informatico.

I difensori devono ora affrontare la sfida non solo di rilevare il malware, ma di identificare intere catene di relay per mitigare efficacemente la minaccia, poiché ogni server non bonificato potrebbe fungere da testa di ponte per future incursioni.

“Analisi tecnica completa di Check Point Research su Ink Dragon”

Che cos’è Ink Dragon e chi c’è dietro?

Ink Dragon è un cluster di spionaggio cibernetico altamente sofisticato, monitorato da Check Point Research e attribuito alla Repubblica Popolare Cinese. Il gruppo, attivo dal 2023, si sovrappone a entità note come Earth Alux e Jewelbug e mira a governi e infrastrutture critiche.

Come funziona la rete relay di Ink Dragon?

Il gruppo utilizza un modulo ShadowPad IIS Listener per trasformare i server delle vittime in nodi di comunicazione. Questo modulo intercetta il traffico web tramite l’API HttpAddUrl, instradando i comandi degli attaccanti attraverso una rete mesh di vittime, nascondendo così la vera origine dell’attacco.

Quali sono le principali vulnerabilità sfruttate da Ink Dragon?

Ink Dragon sfrutta principalmente la deserializzazione ViewState su server IIS con machineKey prevedibili e vulnerabilità in SharePoint, tra cui le CVE-2025-49706, CVE-2025-53771, CVE-2025-49704 e CVE-2025-53770, per ottenere l’accesso iniziale e l’esecuzione remota di codice.

Quali novità introduce la nuova variante di FinalDraft?

La nuova variante del RAT FinalDraft utilizza le Microsoft Graph API per nascondere il traffico C2 nelle bozze di Outlook. Include funzionalità per l’esfiltrazione ad alto throughput, la pulizia della cronologia RDP e il downgrade delle misure di sicurezza di Windows per facilitare la persistenza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...