Un’ombra digitale si allunga sulle infrastrutture critiche dell’Occidente, alimentata da una strategia silenziosa e persistente orchestrata da attori statali. Amazon Threat Intelligence ha recentemente attribuito con un alto grado di confidenza una serie di attività ostili a un gruppo cyber russo direttamente collegato al Main Intelligence Directorate, meglio noto come GRU. Questa entità, che opera nell’oscurità digitale, non è un attore sconosciuto: le sue impronte digitali si sovrappongono a quelle di gruppi famigerati come Sandworm, APT44 e Seashell Blizzard. L’analisi condotta dagli esperti di Amazon rivela uno scenario inquietante in cui il settore energetico e le utilities di Nord America, Europa e Medio Oriente sono finiti nel mirino di una campagna di spionaggio e sabotaggio che dura ormai da anni, evolvendosi drasticamente tra il 2021 e il 2025.

L’identificazione di questo gruppo cyber russo non è frutto del caso, ma il risultato di un monitoraggio meticoloso attraverso il sistema MadPot di Amazon. Questa rete di “honeypot” sofisticati simula ambienti vulnerabili per attrarre gli attaccanti, permettendo agli analisti di osservare le loro tecniche in tempo reale. Parallelamente, anche i ricercatori di Bitdefender hanno intercettato segmenti di questa attività, denominando un sottogruppo correlato come Curly COMrades, il quale sembra condurre operazioni complementari all’interno di una più vasta campagna diretta da Mosca. La scoperta evidenzia non solo la persistenza della minaccia, ma una preoccupante maturazione operativa mirata a eludere i sistemi di rilevamento tradizionali.

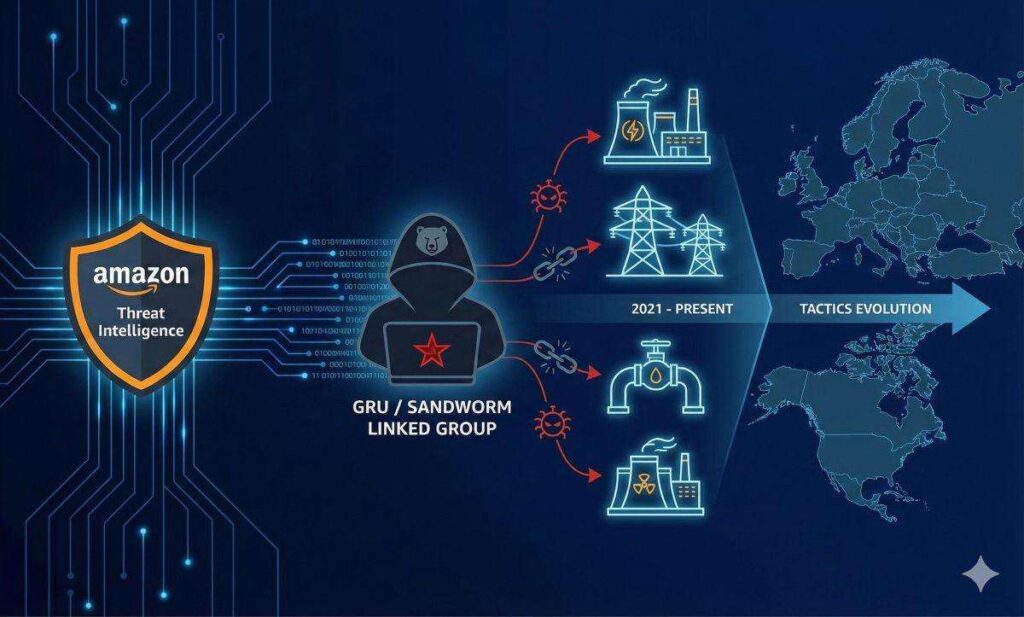

Mappa delle minacce del gruppo cyber russo contro infrastrutture occidentali

L’evoluzione tattica: dagli exploit complessi all’invisibilità

Analizzando la cronologia degli attacchi, emerge una chiara metamorfosi nel modus operandi del gruppo cyber russo. Tra il 2021 e il 2022, gli operatori del GRU facevano ampio affidamento sullo sfruttamento di vulnerabilità note, come la CVE-2022-26318 presente sui dispositivi WatchGuard. In questa fase, l’obiettivo era penetrare le reti attraverso falle software specifiche. Il biennio successivo, 2022-2023, ha visto un cambio di bersaglio verso le piattaforme di collaborazione, con l’abuso delle vulnerabilità CVE-2021-26084 e CVE-2023-22518 su sistemi Confluence. Anche il 2024 ha seguito questo trend, con l’adozione di exploit per la CVE-2023-27532 su software Veeam. Tuttavia, il 2025 ha segnato una svolta strategica fondamentale.

Gli attaccanti hanno quasi del tutto abbandonato la ricerca di vulnerabilità zero-day o patch mancanti, considerate ormai costose e rumorose. Al loro posto, hanno virato decisamente verso la compromissione di dispositivi di rete edge mal configurati. Questa scelta tattica risponde a una logica di efficienza e furtività: sfruttare errori umani o configurazioni di default permette di ridurre i costi operativi e, soprattutto, di evitare i radar dei sistemi di sicurezza che scansionano costantemente alla ricerca di exploit noti. È una dimostrazione di maturità operativa; il gruppo cyber russo ha compreso che le organizzazioni stanno diventando più veloci nel patchare i software, ma rimangono lente nel correggere le configurazioni errate dei dispositivi perimetrali.

La metodologia del Packet Capture e il furto di credenziali

Il cuore della nuova strategia offensiva risiede in una tecnica passiva ma letale: il packet capture. Una volta compromesso un dispositivo edge ospitato su infrastrutture come AWS o reti on-premise, gli attaccanti non cercano di estrarre dati in modo aggressivo. Al contrario, installano strumenti per intercettare il traffico di rete che transita attraverso il dispositivo. L’obiettivo primario è la raccolta di credenziali utente valide, catturate direttamente dal flusso dati. Questa metodologia permette agli attaccanti di ottenere chiavi d’accesso legittime senza dover forzare serrature digitali complesse.

Successivamente, il gruppo esegue attacchi di tipo “replay”: le credenziali rubate vengono riutilizzate contro servizi online per ottenere un accesso persistente e muoversi lateralmente all’interno della rete vittima. Gli esperti di Amazon hanno documentato l’uso di script Python che utilizzano la libreria di crittografia Fernet per proteggere i dati rubati prima dell’esfiltrazione. In un caso specifico analizzato su dispositivi WatchGuard, il malware leggeva il file di configurazione, ne crittografava il buffer e lo esfiltrava via TFTP verso server controllati dal GRU, per poi rimuovere ogni traccia forense. La capacità di ripulire i log e cifrare il traffico in uscita dimostra un livello di sofisticazione che distingue questo gruppo cyber russo dai comuni criminali informatici.

Target globali e infrastrutture nel mirino

La geografia degli attacchi riflette le priorità geopolitiche del Cremlino. Sebbene le operazioni abbiano una portata globale, il focus primario rimane sulle infrastrutture critiche del mondo occidentale. Le utilities elettriche e i fornitori energetici in Nord America ed Europa occidentale subiscono una pressione costante. Anche l’Europa orientale offre opportunità tattiche immediate, mentre nel corso del 2025 si è registrato un aumento significativo delle attività in Medio Oriente. La minaccia non riguarda solo le grandi entità: fornitori di terze parti, gestori di sicurezza e piattaforme cloud sono spesso utilizzati come vettori d’ingresso per raggiungere i target di alto valore.

Le indagini forensi hanno permesso di isolare specifici Indicatori di Compromissione (IOC) che confermano la natura parassitaria dell’infrastruttura d’attacco. Il gruppo cyber russo utilizza server legittimi precedentemente compromessi per mascherare le proprie comunicazioni. Tra gli indirizzi IP identificati come nodi di questa rete proxy figurano 91.99.25.54, attivo da luglio 2025, e 185.66.141.145, utilizzato fino all’agosto dello stesso anno. Altri nodi storici includono 51.91.101.177 e 212.47.226.64, mentre l’IP 217.153.191.190 è stato collegato a infrastrutture di ricognizione attive fino alla fine del 2025. Questi dati confermano che gli attaccanti “vivono” all’interno delle reti che riescono a violare, rendendo il rilevamento estremamente complesso senza un contesto adeguato.

Strategie di difesa e risposta per il 2026

Di fronte a questa minaccia persistente, la risposta di Amazon è stata proattiva. L’azienda ha notificato direttamente i clienti colpiti, abilitando procedure di remediation rapida sulle istanze EC2 compromesse e condividendo intelligence dettagliata con i partner industriali e i vendor di apparecchiature. Questa collaborazione ha l’obiettivo di “bruciare” le risorse del gruppo cyber russo, riducendo la loro superficie di attacco e interrompendo le operazioni in corso. Tuttavia, la difesa richiede un cambio di paradigma da parte delle organizzazioni, specialmente quelle che gestiscono infrastrutture critiche.

Per il 2026, la raccomandazione imperativa è l’audit rigoroso di tutti i dispositivi edge. È fondamentale cercare tracce di packet capture non autorizzato e revisionare le configurazioni per eliminare le esposizioni involontarie. L’implementazione dell’autenticazione a più fattori (MFA) deve essere ubiqua, accompagnata da un monitoraggio costante dei log per rilevare tentativi di autenticazione anomali o provenienti da geografie insolite. Per gli ambienti AWS, l’adozione di ruoli IAM con privilegi minimi, l’uso di VPC Flow Logs e scansioni regolari con Amazon Inspector sono misure non negoziabili. Solo attraverso una segmentazione rigida della rete e l’isolamento delle interfacce di gestione sarà possibile arginare l’efficacia di questi attacchi, costringendo l’avversario a spendere più risorse per ottenere risultati sempre minori.

Best practices di sicurezza AWS per infrastrutture critiche

Chi è il gruppo cyber identificato da Amazon?

Amazon Threat Intelligence ha attribuito le attività a un gruppo legato al GRU russo (Main Intelligence Directorate). Questo attore si sovrappone a entità note come Sandworm, APT44 e Seashell Blizzard, ed è attivo in operazioni di spionaggio e sabotaggio contro l’Occidente.

Quali sono i target principali di questo gruppo russo?

Il gruppo mira principalmente alle infrastrutture critiche, con un focus specifico sul settore energetico e sulle utilities elettriche. Le aree geografiche più colpite includono il Nord America, l’Europa occidentale e orientale, e più recentemente il Medio Oriente.

Come sono cambiate le tattiche degli attaccanti nel 2025?

Gli attaccanti sono passati dallo sfruttamento di vulnerabilità software note (CVE) alla compromissione di dispositivi di rete edge mal configurati. Utilizzano tecniche di “packet capture” per intercettare il traffico e rubare credenziali utente, che vengono poi riutilizzate per accessi persistenti.

Come possono difendersi le organizzazioni da questa minaccia?

È essenziale condurre audit regolari sui dispositivi edge, implementare l’autenticazione a più fattori (MFA) ovunque e monitorare i log per accessi anomali. In ambiente cloud, si raccomanda l’uso di ruoli IAM con privilegi minimi e la segmentazione delle reti tramite subnet private e security group restrittivi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...