Nel sottobosco digitale di dicembre 2025, emerge SantaStealer, un nuovo infostealer distribuito come Malware-as-a-Service (MaaS) che minaccia di sottrarre dati sensibili da aziende e utenti globali. Identificato da Rapid7 Labs e promosso aggressivamente su forum underground russi e Telegram, questo rebrand di BluelineStealer promette furti “fileless” di credenziali, wallet e documenti, eludendo i rilevamenti tradizionali grazie a tecniche di compressione in memoria e anti-analisi. Con un modello di business accessibile e funzionalità modulari, SantaStealer rappresenta l’ultima evoluzione nella democratizzazione del crimine informatico, spingendo le organizzazioni a rafforzare la difesa perimetrale e il monitoraggio delle minacce.

Il business del crimine: prezzi e origini russe

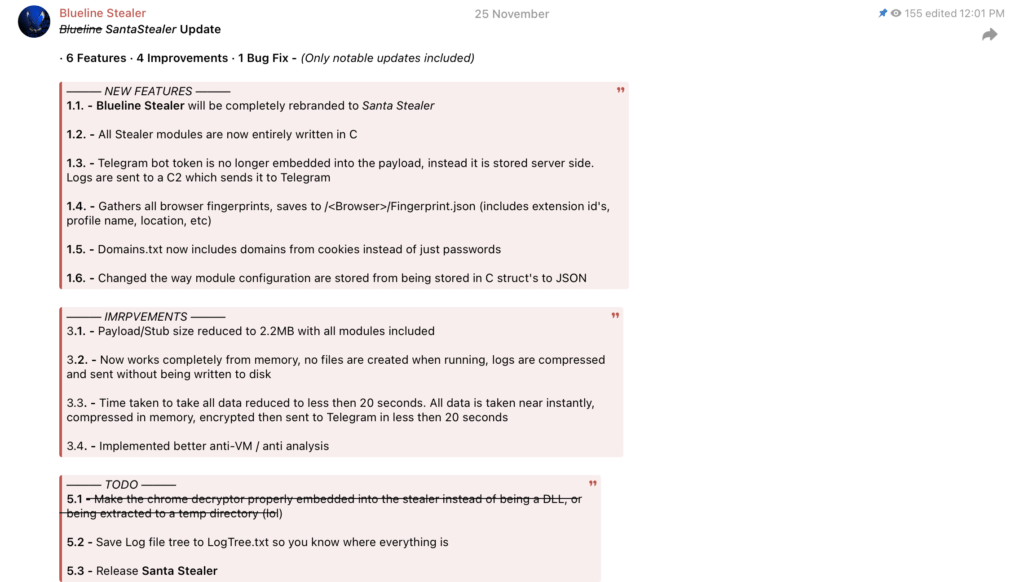

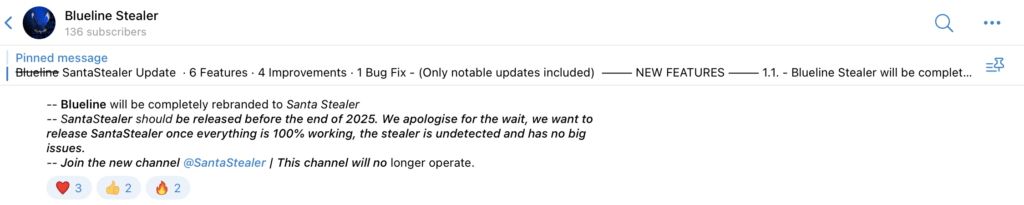

L’ecosistema del cybercrimine continua a professionalizzarsi, come dimostra il lancio di SantaStealer sui forum di hacking come Lolz e attraverso canali Telegram dedicati. Questo infostealer non è uno strumento artigianale isolato, ma un vero e proprio prodotto commerciale venduto con licenze a tempo: si va dai 160 euro al mese per la versione base fino ai 275 euro per quella premium.

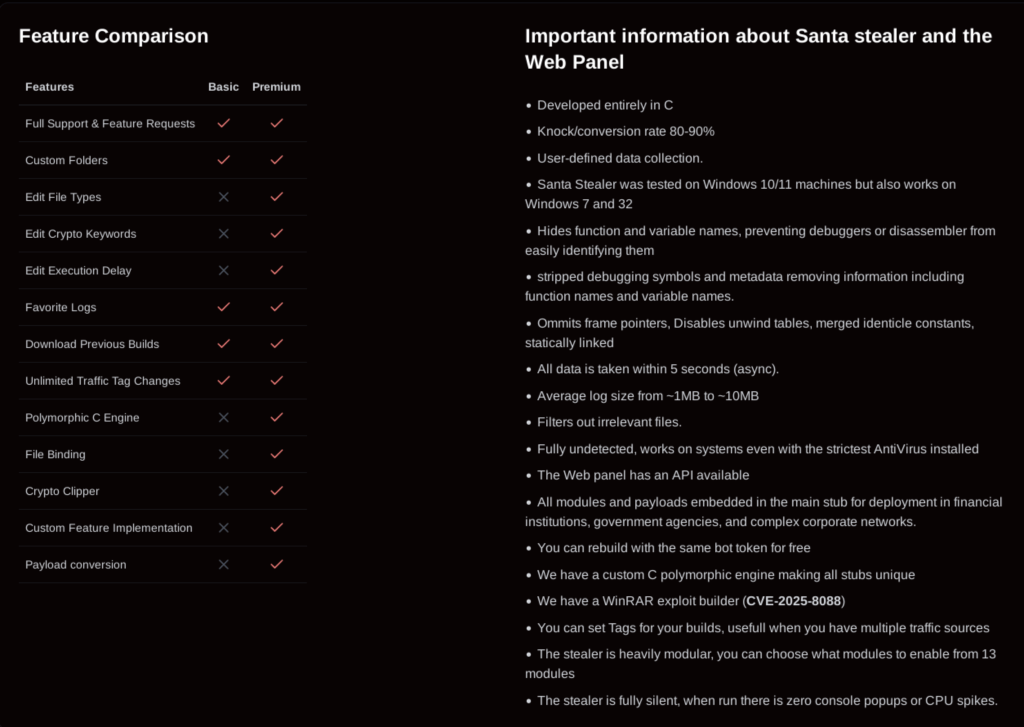

L’infrastruttura di vendita, ospitata su domini .su (Ex Unione Sovietica), e la presenza di blocchi software che impediscono l’esecuzione del malware nei paesi della Comunità degli Stati Indipendenti (CIS), puntano inequivocabilmente verso operatori di origine russa. Il pannello di controllo offerto agli affiliati è completo e moderno, permettendo non solo di gestire i pagamenti, ma anche di generare build personalizzate, scansionare i file per testare l’invisibilità agli antivirus e configurare campagne di attacco specifiche.

Anatomia tecnica: l’arte dell’invisibilità

Ciò che rende SantaStealer particolarmente insidioso è la sua architettura tecnica progettata per la furtività. A differenza dei malware tradizionali che lasciano tracce evidenti sul disco rigido, questo stealer predilige l’esecuzione fileless. Analizzando i campioni DLL a 64 bit, i ricercatori hanno scoperto l’uso di librerie statiche come cJSON, miniz e sqlite3 integrate direttamente nel codice per gestire il parsing dei dati e la compressione senza dipendenze esterne.

Il malware avvia la sua catena di infezione con una serie di controlli ambientali rigorosi (Anti-VM e Anti-Debugging): verifica la presenza di processi legati a macchine virtuali o strumenti di analisi e, se li rileva, interrompe immediatamente l’esecuzione. Una volta confermato di trovarsi su una macchina vittima reale, SantaStealer impiega tecniche avanzate come il reflective process hollowing. Questa metodologia gli consente di iniettare codice malevolo direttamente nei processi del browser (in particolare quelli basati su Chromium) per aggirare le nuove protezioni come l’AppBound Encryption di Google, decifrando e sottraendo password, cookie di sessione e dati delle carte di credito in tempo reale.

Esfiltrazione dei dati e strategie di difesa

La fase finale dell’attacco è tanto rapida quanto distruttiva. Il malware raccoglie dati da una vasta gamma di fonti — inclusi wallet crypto, sessioni Discord, Telegram e documenti locali — e li comprime in archivi ZIP direttamente nella memoria RAM. Per evitare di saturare la banda e destare sospetti, questi archivi vengono suddivisi in chunk da 10 MB. Tuttavia, è proprio nella fase di trasmissione che SantaStealer mostra il fianco: i dati vengono inviati ai server di comando e controllo (C2) tramite protocollo HTTP non crittografato sulla porta 6767.

“Report tecnico completo Rapid7 su SantaStealer”

Questa caratteristica offre ai team di sicurezza un’opportunità di rilevamento cruciale. Monitorare il traffico di rete alla ricerca di comunicazioni in uscita su porte non standard e analizzare gli header HTTP specifici può permettere di bloccare l’esfiltrazione prima che sia completa. Rapid7 raccomanda inoltre un approccio proattivo basato sull’igiene digitale: evitare software piratato, non cliccare su link sospetti in email o chat e, soprattutto, implementare l’autenticazione a più fattori (MFA) su tutti i servizi critici, rendendo le credenziali rubate inutilizzabili per gli attaccanti.

Cos’è SantaStealer?

SantaStealer è un nuovo malware di tipo infostealer venduto come servizio (MaaS) nei forum underground. È progettato per rubare credenziali, dati finanziari e documenti operando in modo furtivo nella memoria dei computer infetti.

Come si diffonde SantaStealer?

Il malware viene distribuito principalmente tramite link di phishing, allegati email malevoli, falsi aggiornamenti software e versioni crackate di programmi popolari.

Quali dati sono a rischio con SantaStealer?

Mette a rischio password salvate nei browser, cookie di sessione, dati delle carte di credito, wallet di criptovalute, account di messaggistica (Telegram, Discord) e file presenti sul dispositivo.

Come posso proteggermi da questo malware?

È fondamentale utilizzare software antivirus aggiornati, evitare di scaricare file da fonti non affidabili, monitorare il traffico di rete per connessioni sospette e attivare l’autenticazione a due fattori (2FA) su tutti gli account sensibili.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.