Il panorama della sicurezza digitale di fine 2025 è segnato da vulnerabilità critiche che attraversano l’intero stack tecnologico, dal cloud ai dispositivi mobili, fino alla privacy dell’utente finale. Google Project Zero ha dissezionato un sofisticato exploit zero-day su Android che sfrutta file immagine DNG per compromettere dispositivi Samsung, mentre AWS ha dovuto correggere una configurazione IAM eccessivamente permissiva in Harmonix che permetteva l’escalation dei privilegi. Parallelamente, la fiducia degli utenti è messa a dura prova: SoundCloud blocca indiscriminatamente il traffico VPN a causa di errori di configurazione e l’estensione Urban VPN è stata scoperta a raccogliere silenziosamente conversazioni sensibili da piattaforme AI come ChatGPT. Questi eventi evidenziano la necessità di una vigilanza costante, patch tempestive e una revisione critica delle estensioni browser installate.

L’anatomia di un attacco zero-day: L’exploit DNG su Android

La sicurezza mobile ha subito un duro colpo con la scoperta, da parte di Google Project Zero, di un exploit in the wild che prende di mira specificamente l’ecosistema Android e i dispositivi Samsung. La minaccia, catalogata come CVE-2025-21042, rappresenta un caso da manuale di come un formato file apparentemente innocuo possa diventare un vettore di attacco devastante. L’exploit si nasconde all’interno di file immagine DNG (Digital Negative) malformati che, una volta ricevuti tramite app di messaggistica come WhatsApp, attivano vulnerabilità critiche nella libreria grafica proprietaria Quram.

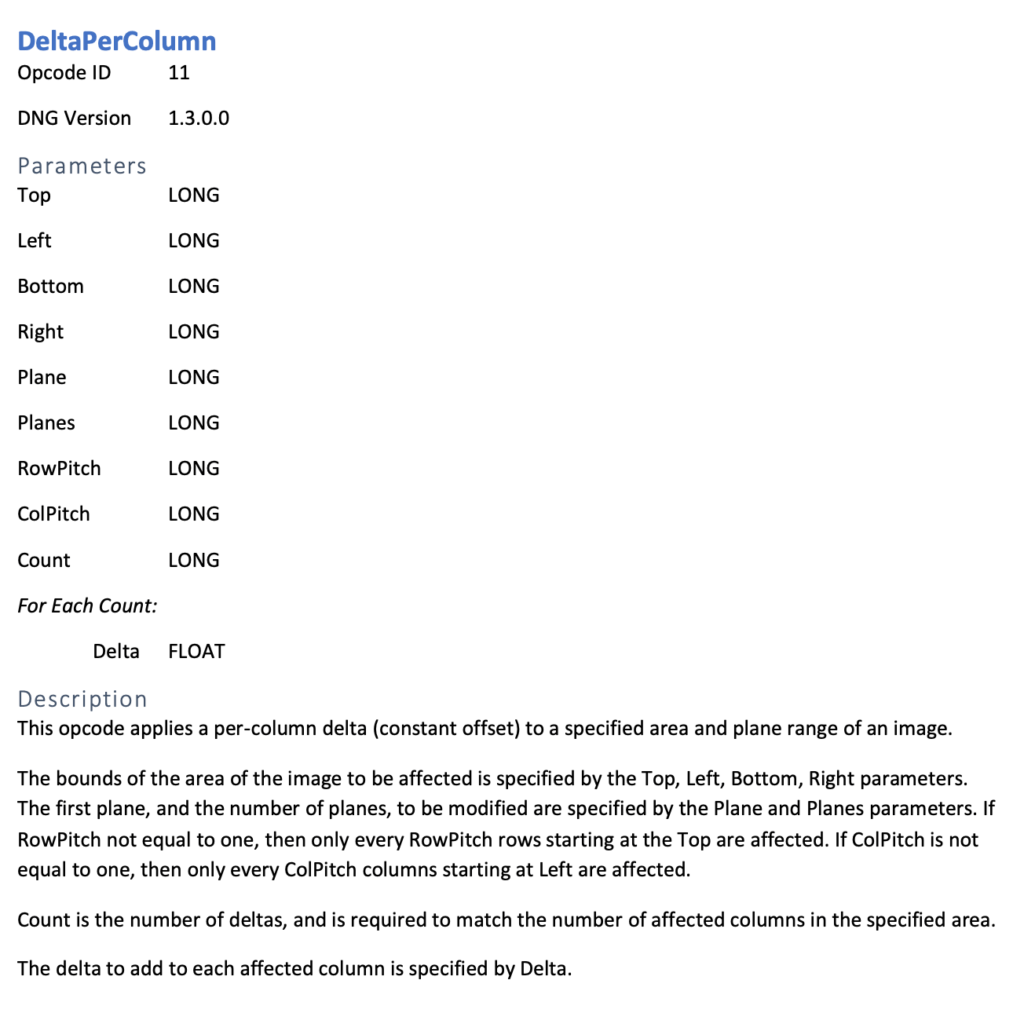

Il meccanismo di attacco è tecnicamente complesso e sfrutta un errore di calcolo nella funzione QuramDngOpcodeDeltaPerColumn::processArea. Gli attaccanti manipolano gli opcode dell’immagine per scatenare una scrittura fuori dai limiti (Out-of-Bounds Write) nel buffer dei pixel raw. Attraverso tecniche avanzate di heap shaping, l’exploit riesce a prevedere il layout della memoria e corrompere le strutture dati vitali. La compromissione evolve in una catena JOP (Jump-Oriented Programming) che bypassa le protezioni ASLR, permettendo l’esecuzione di comandi shell con i privilegi del processo com.samsung.ipservice. Il risultato finale è l’installazione silenziosa di uno spyware (un file b.so estratto da un payload ibrido DNG/ZIP) che stabilisce la persistenza e comunica con un server di comando e controllo (C2). Sebbene Samsung abbia rilasciato le patch correttive nell’aprile 2025, l’incidente sottolinea l’importanza dell’adozione di tecnologie come MTE (Memory Tagging Extension) per mitigare intere classi di vulnerabilità della memoria.

Cloud Security: Escalation dei privilegi in AWS Harmonix

Spostandoci sul fronte dell’infrastruttura cloud, Amazon Web Services (AWS) ha dovuto gestire una vulnerabilità significativa nel suo software open source Harmonix on EKS. Identificata come CVE-2025-14503, questa falla esponeva gli ambienti Kubernetes a rischi di sicurezza interni a causa di una trust policy IAM configurata in modo troppo permissivo. Il difetto risiedeva nel codice di provisioning, che garantiva la fiducia al principal root dell’account AWS senza restrizioni adeguate.

In termini pratici, questo significava che qualsiasi utente autenticato all’interno dell’account con il permesso sts:AssumeRole poteva assumere il ruolo amministrativo di provisioning (identificabile dal pattern -eks--provisioning-role), elevando i propri privilegi ben oltre quanto autorizzato. AWS ha risposto prontamente raccomandando l’aggiornamento alla versione 0.4.2 o superiore, che restringe drasticamente la trust policy. Per gli amministratori di sistema che non possono aggiornare immediatamente, è imperativo monitorare i log di CloudTrail alla ricerca di chiamate AssumeRole sospette verso l’ARN del ruolo di provisioning, un segnale chiaro di un tentativo di sfruttamento.

Il tradimento della fiducia: Urban VPN e l’Harvesting dei dati AI

Forse l’aspetto più inquietante delle recenti scoperte riguarda la privacy degli utenti finali e l’uso di estensioni browser. Urban VPN Proxy, un servizio popolare con milioni di installazioni, è stato colto in flagrante mentre raccoglieva sistematicamente le conversazioni degli utenti con le principali intelligenze artificiali generative, tra cui ChatGPT, Claude e Gemini. A partire dalla versione 5.5.0, rilasciata a luglio 2025, l’estensione inietta script malevoli che intercettano e trasmettono i prompt inviati e le risposte ricevute ai server dell’azienda.

Questi dati, che possono contenere informazioni sanitarie, finanziarie o lavorative estremamente sensibili, vengono poi condivisi con partner di marketing come BiScience. La gravità della situazione è amplificata dal fatto che la raccolta avviene di default, senza alcun meccanismo di opt-out chiaro per l’utente. Tecniche di offuscamento, come la sovrascrittura delle funzioni fetch e XMLHttpRequest del browser, sono state impiegate per nascondere l’esfiltrazione dei dati. Questo incidente serve da severo monito: le estensioni “gratuite” hanno spesso un costo nascosto elevato in termini di privacy, e i badge di “estensione in evidenza” sugli store non sono garanzia di sicurezza assoluta.

Disservizi e Accessibilità: Il blocco VPN di SoundCloud

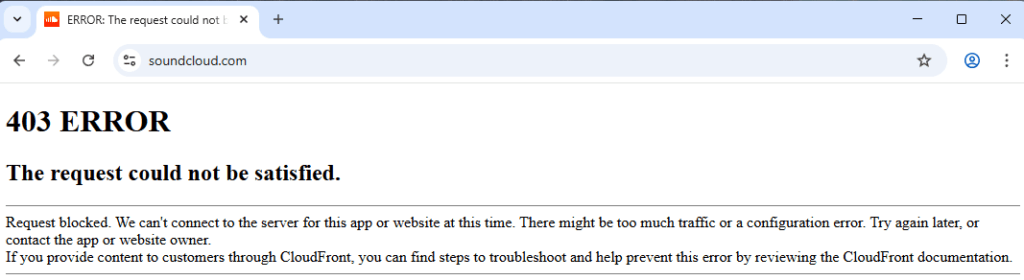

Infine, un caso che illustra le tensioni tra sicurezza infrastrutturale e accessibilità del servizio: SoundCloud ha iniziato a bloccare massicciamente gli utenti che tentano di accedere alla piattaforma tramite VPN, restituendo errori 403 Forbidden. Sebbene l’azienda attribuisca il problema a modifiche nella configurazione di rete volte a migliorare la sicurezza, l’impatto è stato devastante per gli utenti in nazioni con forte censura (come Russia o Cina) che dipendono dalle VPN per l’accesso ai contenuti.

Hey there! We are aware of the 403 error that is currently preventing some users from accessing SoundCloud and we are working hard to fix it right now! ????️ We'll keep you posted. Thanks for your patience!

— SoundCloud Support (@SCsupport) December 15, 2025

Mentre il team di supporto lavora a una risoluzione, l’episodio evidenzia come misure di sicurezza aggressive possano involontariamente alienare intere porzioni della base utenti legittima.

“Analisi tecnica di Google Project Zero sull’exploit Quram”

Come posso proteggermi dall’exploit DNG su Android?

La difesa principale consiste nell’installare immediatamente gli aggiornamenti di sicurezza rilasciati da Samsung ad aprile 2025 o successivi. Inoltre, è consigliabile disabilitare il download automatico dei media su WhatsApp e altre app di messaggistica per evitare che file malevoli vengano salvati e processati automaticamente dal sistema.

Cosa devo fare se uso Urban VPN?

Disinstalla immediatamente l’estensione Urban VPN Proxy e qualsiasi altro prodotto correlato (come Urban Ad Blocker) dal tuo browser. Se hai utilizzato l’estensione mentre interagivi con servizi AI o accedevi a dati sensibili dopo il luglio 2025, considera quelle informazioni come potenzialmente compromesse.

Come risolvo la vulnerabilità CVE-2025-14503 su AWS?

Se utilizzi Harmonix on EKS, aggiorna il software alla versione 0.4.2 o successiva. Se l’aggiornamento non è possibile subito, modifica manualmente la Trust Policy del ruolo IAM di provisioning per limitare chi può assumere quel ruolo, rimuovendo la fiducia generica all’account root.

Perché SoundCloud mi dà errore 403?

Se stai usando una VPN, è probabile che il tuo indirizzo IP sia stato bloccato dalle nuove configurazioni di sicurezza di SoundCloud. Prova a disconnettere la VPN o a cambiare server. Se ti trovi in un paese dove l’accesso è limitato senza VPN, dovrai attendere che SoundCloud risolva il problema di configurazione lato server.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.