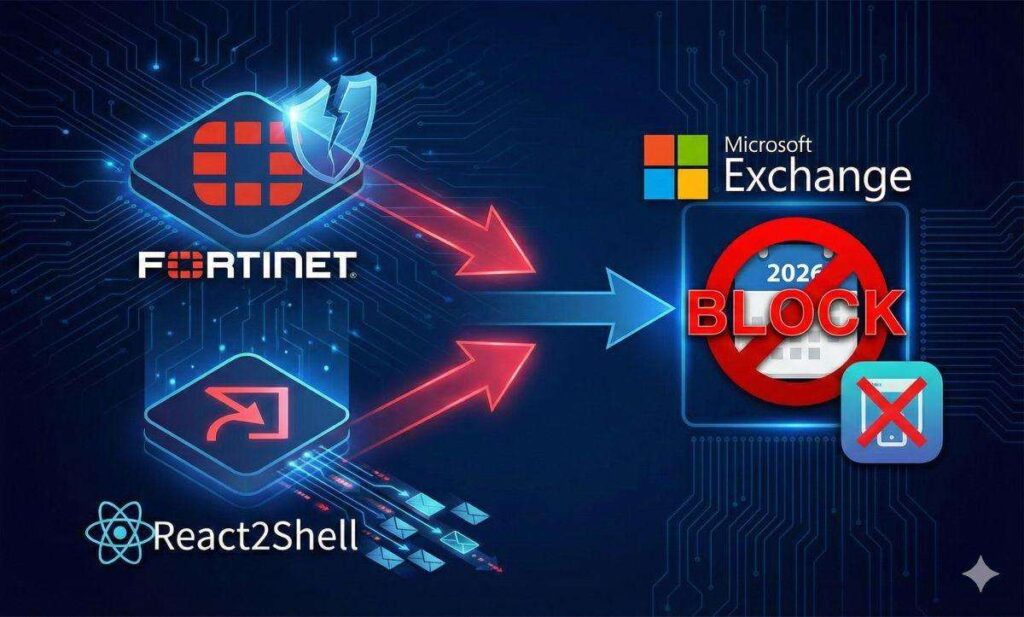

Il panorama della sicurezza informatica globale è scosso da una duplice ondata di attacchi che sta mettendo a dura prova le difese di aziende e governi. Da un lato, gruppi di hacker stanno sfruttando attivamente vulnerabilità Fortinet critiche nei firewall FortiGate per aggirare i controlli di accesso, dall’altro, una falla devastante nota come React2Shell sta permettendo l’esecuzione remota di codice su server Linux, con il coinvolgimento diretto di attori statali cinesi. In questo scenario di crisi, Microsoft ha annunciato una stretta normativa che imporrà restrizioni severe sull’accesso a Exchange Online a partire dal 2026, segnando un punto di svolta nella gestione dei protocolli di posta elettronica obsoleti.

Assalto ai firewall: le falle critiche di Fortinet

Fortinet si trova nell’occhio del ciclone dopo la conferma di exploit attivi sulle vulnerabilità CVE-2025-59718 e CVE-2025-59719, classificate con un punteggio di gravità CVSS 9.8 su 10. Questi difetti risiedono nel meccanismo di autenticazione Single Sign-On (SSO) e permettono agli attaccanti di bypassare completamente il login amministrativo inviando messaggi SAML appositamente manipolati (“crafted”). Il rischio è particolarmente elevato per le organizzazioni che hanno abilitato la funzionalità FortiCloud SSO, spesso attivata automaticamente durante la registrazione dei dispositivi FortiCare.

| Prodotto & Ramo | Versioni Vulnerabili | Versione Patchata (Upgrade) |

|---|---|---|

| FortiOS 7.6 | 7.6.0 — 7.6.3 | 7.6.4 o superiore |

| FortiOS 7.4 | 7.4.0 — 7.4.8 | 7.4.9 o superiore |

| FortiOS 7.2 | 7.2.0 — 7.2.11 | 7.2.12 o superiore |

| FortiOS 7.0 | 7.0.0 — 7.0.17 | 7.0.18 o superiore |

| FortiProxy 7.6 | 7.6.0 — 7.6.3 | 7.6.4 o superiore |

| FortiProxy 7.4 | 7.4.0 — 7.4.10 | 7.4.11 o superiore |

| FortiProxy 7.2 | 7.2.0 — 7.2.14 | 7.2.15 o superiore |

| FortiProxy 7.0 | 7.0.0 — 7.0.21 | 7.0.22 o superiore |

| FortiSwitchManager 7.2 | 7.2.0 — 7.2.6 | 7.2.7 o superiore |

| FortiSwitchManager 7.0 | 7.0.0 — 7.0.5 | 7.0.6 o superiore |

| FortiWeb 8.0 | 8.0.0 | 8.0.1 o superiore |

| FortiWeb 7.6 | 7.6.0 — 7.6.4 | 7.6.5 o superiore |

| FortiWeb 7.4 | 7.4.0 — 7.4.9 | 7.4.10 o superiore |

Riepilogo delle versioni affette da vulnerabilità critiche nei prodotti Fortinet (FortiOS, FortiProxy, FortiWeb) e le relative patch di sicurezza ufficiali da installare con urgenza.

I ricercatori di Arctic Wolf hanno rilevato intrusioni in corso a partire dal 12 dicembre 2025, documentando accessi amministrativi non autorizzati provenienti da indirizzi IP specifici come 199.247.7.82. Questi attacchi non sono casuali ma provengono da infrastrutture ospitate da provider come The Constant Company, Bl Networks e Kaopu Cloud Hk Limited. Una volta ottenuto l’accesso alla GUI di gestione, gli hacker scaricano i file di configurazione del sistema, che contengono le credenziali degli utenti sotto forma di hash. Questi dati vengono poi sottoposti ad attacchi di “cracking” offline per recuperare le password in chiaro. I prodotti colpiti includono FortiOS, FortiWeb, FortiProxy e FortiSwitchManager. Fortinet ha rilasciato patch urgenti: gli amministratori devono aggiornare immediatamente FortiOS alla versione 7.6.4 o 7.4.9, e applicare correzioni simili agli altri prodotti. Come misura temporanea, è vitale disabilitare l’opzione “Allow administrative login using FortiCloud SSO” tramite interfaccia o riga di comando.

React2Shell: la porta aperta per le backdoor cinesi

Parallelamente, una minaccia ancora più insidiosa sta colpendo l’ecosistema dello sviluppo web. La vulnerabilità CVE-2025-55182, soprannominata React2Shell, ha ottenuto il massimo punteggio di gravità (CVSS 10.0) e colpisce i React Server Components utilizzati in framework popolari come Next.js. Questo difetto permette l’esecuzione remota di comandi tramite la deserializzazione non sicura dei dati, offrendo agli attaccanti il controllo totale sui server vulnerabili.

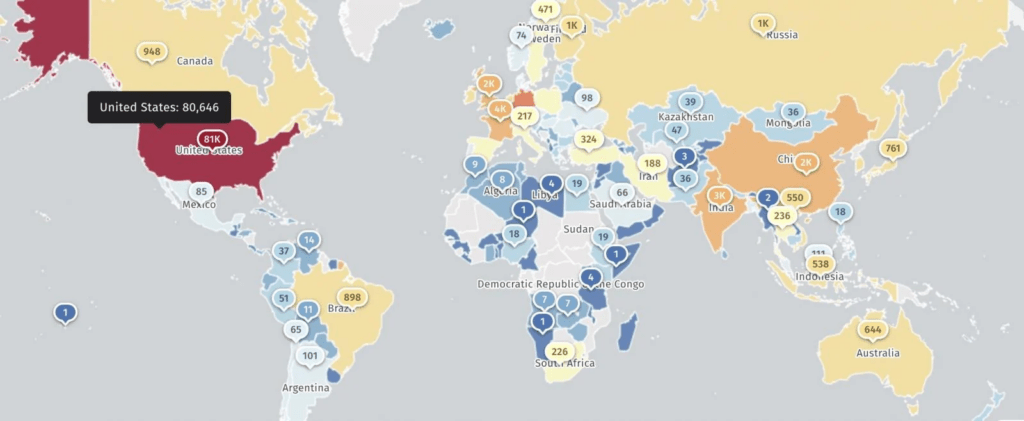

Il Google Threat Intelligence Group ha attribuito campagne di sfruttamento massiccio a diversi gruppi di hacker legati alla Cina, identificati come UNC6600, UNC6586 e UNC6603. Questi attori utilizzano l’exploit per distribuire backdoor Linux avanzate come KSwapDoor, ZnDoor e HISONIC, oltre a strumenti di tunneling come MINOCAT. Le catene di attacco prevedono l’esecuzione di comandi bash per scaricare payload da server remoti e stabilire connessioni persistenti, spesso mascherate tramite tunnel Cloudflare. L’obiettivo è duplice: spionaggio e furto di credenziali cloud, con particolare interesse verso le chiavi API di OpenAI, token Databricks e metadati dei servizi AWS, Azure e GCP. Secondo Shadowserver, oltre 111.000 indirizzi IP a livello globale risultano vulnerabili, con una concentrazione preoccupante negli Stati Uniti e in Europa.

La mossa di Microsoft: fine del supporto per EAS obsoleti

In risposta alla crescente necessità di standard di sicurezza più elevati, Microsoft ha annunciato una modifica radicale per gli utenti di Exchange Online. A partire dal 1 marzo 2026, verrà bloccato l’accesso per tutti i dispositivi mobili che utilizzano il protocollo Exchange ActiveSync (EAS) in versioni inferiori alla 16.1. Questa politica mira a eliminare l’uso di applicazioni di posta elettronica native ormai obsolete, che non supportano i moderni standard di autenticazione e sicurezza.

La restrizione non influirà sulle installazioni on-premises di Exchange Server né sull’app Outlook Mobile, che utilizza protocolli proprietari più sicuri. Tuttavia, le app native su dispositivi iOS e Android non aggiornati potrebbero smettere di funzionare. Microsoft ha sottolineato che l’app Mail di iOS supporta EAS 16.1 fin dalla versione iOS 10, rilasciata nel 2016, riducendo l’impatto per gli utenti Apple aggiornati. Gli amministratori IT sono invitati a utilizzare PowerShell per generare report sui dispositivi a rischio e pianificare una migrazione fluida verso client supportati, prevenendo interruzioni del servizio e garantendo la conformità con le nuove direttive di sicurezza.

“Advisory ufficiale Microsoft su Exchange ActiveSync”

Quali sono le versioni di FortiOS affette dalle vulnerabilità critiche?

Le vulnerabilità CVE-2025-59718 e CVE-2025-59719 colpiscono diverse versioni di FortiOS, incluse le serie 7.6.0-7.6.3 e 7.4.0-7.4.8. È necessario aggiornare immediatamente alle versioni 7.6.4 o 7.4.9 per mitigare il rischio.

Cos’è React2Shell e perché è pericoloso?

React2Shell (CVE-2025-55182) è una vulnerabilità critica con punteggio CVSS 10.0 che permette l’esecuzione remota di codice nei server che utilizzano React Server Components. È attivamente sfruttata da gruppi hacker cinesi per installare backdoor Linux e rubare dati sensibili.

Quando Microsoft bloccherà le vecchie versioni di Exchange ActiveSync?

Microsoft bloccherà l’accesso a Exchange Online per i dispositivi che utilizzano versioni di Exchange ActiveSync (EAS) inferiori alla 16.1 a partire dal 1 marzo 2026.

Come posso proteggere il mio firewall FortiGate se non posso aggiornare subito?

Se l’aggiornamento immediato non è possibile, Fortinet consiglia di disabilitare temporaneamente l’opzione “Allow administrative login using FortiCloud SSO” tramite l’interfaccia GUI o utilizzando il comando CLI config system global set admin-forticloud-sso-login disable end.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...