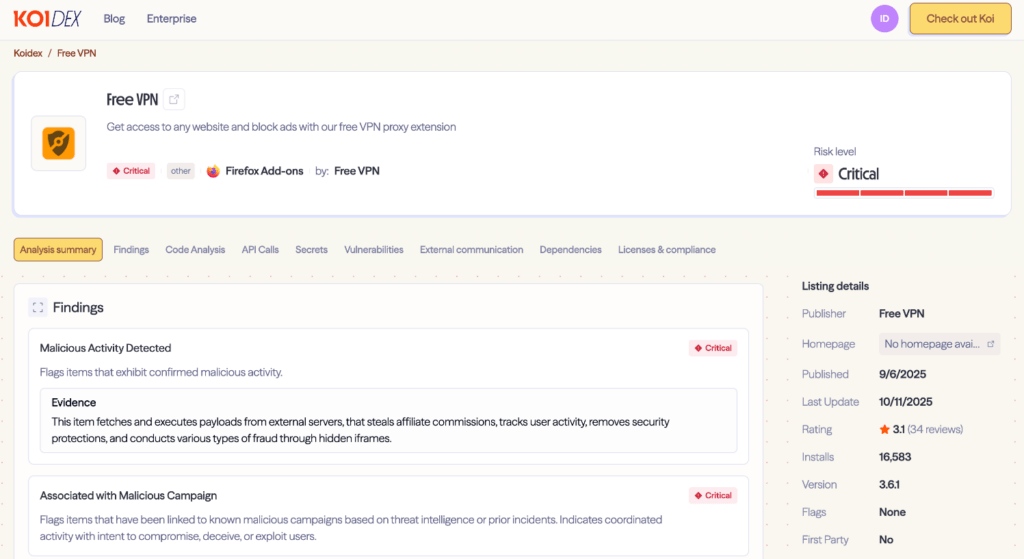

Un’ombra digitale si allunga sul browser Firefox, dove una sofisticata campagna di malware ha compromesso la sicurezza di oltre 50.000 utenti sfruttando un vettore d’attacco tanto ingegnoso quanto insidioso. Denominato GhostPoster, questo software malevolo si nasconde all’interno di file immagine PNG apparentemente innocui, utilizzati come icone per estensioni popolari distribuite sul marketplace ufficiale Add-ons di Mozilla. Scoperto nel dicembre 2025 dai ricercatori di sicurezza di Koi, grazie all’ausilio del motore di analisi del rischio Wings, GhostPoster rappresenta l’evoluzione delle minacce alla supply chain dei browser. La campagna, attiva dal settembre dello stesso anno, coinvolge 17 estensioni, tra cui spicca “Free VPN Forever” con le sue 16.000 installazioni, trasformando strumenti di uso quotidiano come traduttori, gestori meteo e ad-blocker in cavalli di Troia per il furto di dati e frodi pubblicitarie.

L’arte dell’inganno: steganografia e attivazione ritardata

Il cuore dell’attacco risiede in una tecnica di steganografia avanzata. Le estensioni malevole caricano un file immagine, tipicamente logo.png, che funge da icona visibile all’utente. Tuttavia, una scansione dei byte del file rivela un segreto letale: un marcatore specifico composto da tre segni uguale consecutivi (===). Tutto ciò che segue questo marcatore non è parte dell’immagine, ma codice JavaScript offuscato. Al caricamento dell’estensione, uno script legittimo estrae questa porzione di codice e la esegue, trasformando l’icona in un loader per il payload vero e proprio.

Per eludere i sistemi di rilevamento automatico e le sandbox di analisi, GhostPoster adotta una strategia di pazienza calcolata. Il malware opera in quattro stadi distinti, con un meccanismo di attivazione ritardata che impedisce l’esecuzione immediata di attività sospette. Dopo l’installazione, il loader tenta di contattare i server di Comando e Controllo (C2), primariamente www.liveupdt.com, ma lo fa con una frequenza di 48 ore e con solo il 10% di probabilità di successo per ogni tentativo. Questo significa che l’infezione completa e l’attivazione del payload malevolo avvengono tipicamente almeno sei giorni dopo l’installazione, quando l’attenzione dell’utente e dei sistemi di sicurezza è ormai calata.

“Come verificare la sicurezza delle estensioni del browser”

Payload e persistenza: come il browser viene compromesso

Una volta attivo, il payload di GhostPoster viene decodificato attraverso una serie di operazioni complesse: inversione di maiuscole e minuscole, scambio di caratteri numerici, decodifica Base64 e infine una cifratura XOR basata su un ID univoco generato a runtime. Questo garantisce che il codice malevolo non possa essere facilmente analizzato staticamente. I dati persistono nello storage locale del browser utilizzando chiavi apparentemente casuali come dipLstCd667, dipLstSig667 e dipLstLd667.

Il malware trasforma il browser in uno strumento di monetizzazione illecita. GhostPoster intercetta le visite a popolari siti di e-commerce come Taobao e JD.com, dirottando i link per inserire i propri codici di affiliazione e rubare le commissioni sugli acquisti degli utenti. Inoltre, inietta script di tracciamento (utilizzando ID Google Analytics come UA-60144933-8), crea iframe invisibili per generare click fraudolenti sulle pubblicità e rimuove header di sicurezza critici come Content-Security-Policy e X-Frame-Options. Questa azione espone l’utente a ulteriori rischi, rendendo il browser vulnerabile ad attacchi di Cross-Site Scripting (XSS) e clickjacking. Per superare le difese dei siti web, il malware è persino in grado di bypassare i CAPTCHA utilizzando solver esterni ospitati su repository GitHub compromessi.

Estensioni coinvolte e indicatori di compromissione

La lista delle estensioni compromesse è lunga e comprende nomi che suonano familiari e utili. Oltre a “Free VPN Forever”, gli utenti dovrebbero prestare attenzione a “screenshot-saved-easy”, “weather-best-forecast”, “freemp3downloader” e varie estensioni di traduzione come “google-translate-pro-extension”. Nonostante le segnalazioni, molte di queste estensioni sono rimaste attive sul marketplace fino al dicembre 2025.

Per difendersi, è fondamentale verificare la presenza degli Indicatori di Compromissione (IOC). Tra i domini C2 noti figurano www.liveupdt.com, www.dealctr.com e mitarchive.info. Gli utenti possono ispezionare lo storage locale del browser alla ricerca delle chiavi dipLst... o di elementi HTML nascosti con ID extwaigglbit e extwaiokist. La presenza di questi elementi conferma l’infezione. In un ecosistema dove la fiducia è merce rara, GhostPoster serve da severo monito: anche uno strumento gratuito per la privacy può nascondere un prezzo molto alto da pagare.

Come infetta gli utenti il malware GhostPoster?

GhostPoster si nasconde all’interno di file immagine PNG usati come icone in estensioni Firefox apparentemente legittime. Utilizza la steganografia per nascondere codice JavaScript malevolo dopo un marcatore “===”, che viene estratto ed eseguito dal browser.

Quali estensioni Firefox sono coinvolte nell’attacco GhostPoster?

La campagna coinvolge 17 estensioni, tra cui “Free VPN Forever”, “screenshot-saved-easy”, “weather-best-forecast”, “freemp3downloader” e varie estensioni di traduzione. Si consiglia di rimuoverle immediatamente.

Cosa fa GhostPoster una volta attivo nel browser?

Il malware monitora la navigazione, dirotta i link di affiliazione su siti e-commerce (come Taobao e JD.com) per rubare commissioni, inietta pubblicità fraudolente, traccia gli utenti e rimuove protezioni di sicurezza critiche del browser.

Come posso sapere se il mio browser è infetto da GhostPoster?

Verifica la presenza di estensioni sospette installate. Indicatori tecnici includono connessioni ai domini www.liveupdt.com o mitarchive.info, e la presenza di chiavi come dipLstCd667 nello storage locale del browser.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...