In un’indagine che ridefinisce i parametri della minaccia cibernetica accademica, gli analisti di Kaspersky hanno esposto i dettagli di Operation ForumTroll campagna APT, un’offensiva prolungata e mirata condotta dal gruppo ForumTroll contro prestigiosi istituti di ricerca della Federazione Russa nel corso del 2025. Sfruttando un arsenale ibrido che spazia dal sofisticato exploit CVE-2025-2783 exploit Chrome fino all’impiego del versatile Tuoni framework malware, gli attaccanti hanno orchestrato una manovra di spionaggio digitale focalizzata su figure chiave nelle scienze politiche, nelle relazioni internazionali e nell’economia globale. Questa operazione non si limita al mero furto di dati, ma evidenzia una preoccupante evoluzione nelle tattiche di ingegneria sociale, culminata in ondate di phishing mirato studiosi russi progettate per aggirare le difese cognitive delle vittime attraverso l’impersonificazione di entità fidate.

L’evoluzione dell’arsenale: dai Zero-Day allo Spyware commerciale

L’operazione condotta da ForumTroll si è distinta per una dualità tattica sorprendente, dividendo il 2025 in due fasi operative distinte ma collegate. La primavera ha visto il gruppo dispiegare capacità tecniche di alto profilo, sfruttando la vulnerabilità CVE-2025-2783 nel motore V8 di Google Chrome per ottenere l’esecuzione di codice remoto. In questa prima fase, l’infrastruttura di attacco ha distribuito impianti malevoli proprietari e commerciali, tra cui la backdoor LeetAgent e lo spyware Dante. Quest’ultimo, in particolare, rappresenta un collegamento inquietante con il mercato grigio delle armi cibernetiche, essendo uno strumento sviluppato da Memento Labs, l’entità sorta dalle ceneri della controversa azienda italiana Hacking Team. L’uso di tali strumenti suggerisce che ForumTroll disponga di risorse significative o di accessi privilegiati a tecnologie di sorveglianza avanzate, utilizzate attivamente contro obiettivi in Russia e Bielorussia sin dal 2022.

Tuttavia, con l’arrivo dell’autunno, la strategia ha subito una mutazione verso l’ingegneria sociale pura, rilevata da Kaspersky nell’ottobre 2025, pochi giorni prima del Security Analyst Summit. Abbandonando momentaneamente gli exploit zero-day, gli attaccanti hanno costruito una trappola basata sulla fiducia accademica. Le email di phishing, apparentemente provenienti da un indirizzo di supporto tecnico, imitavano le comunicazioni della nota biblioteca scientifica elettronica russa elibrary.ru. Per rendere l’inganno impercettibile, è stato registrato il dominio e-library[.]wiki, una variazione tipografica sottile ma efficace.

La raffinatezza dell’attacco risiedeva nella personalizzazione: i link inviati non portavano a file generici, ma a archivi ZIP nominati specificamente con il cognome e le iniziali del bersaglio, creando un senso di legittimità che induceva le vittime ad abbassare le difese e, in molti casi, a disabilitare autonomamente i propri software antivirus seguendo istruzioni fraudolente.

Anatomia della catena di infezione e il framework Tuoni

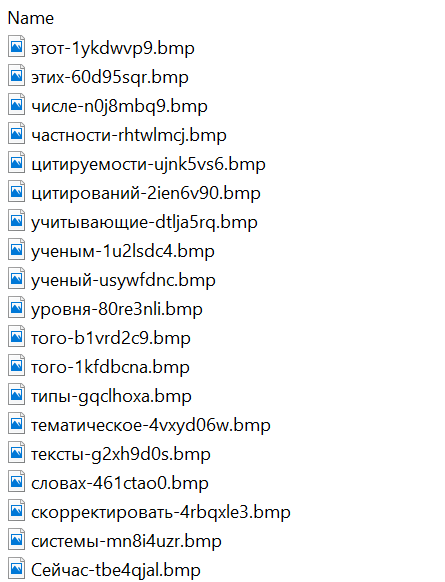

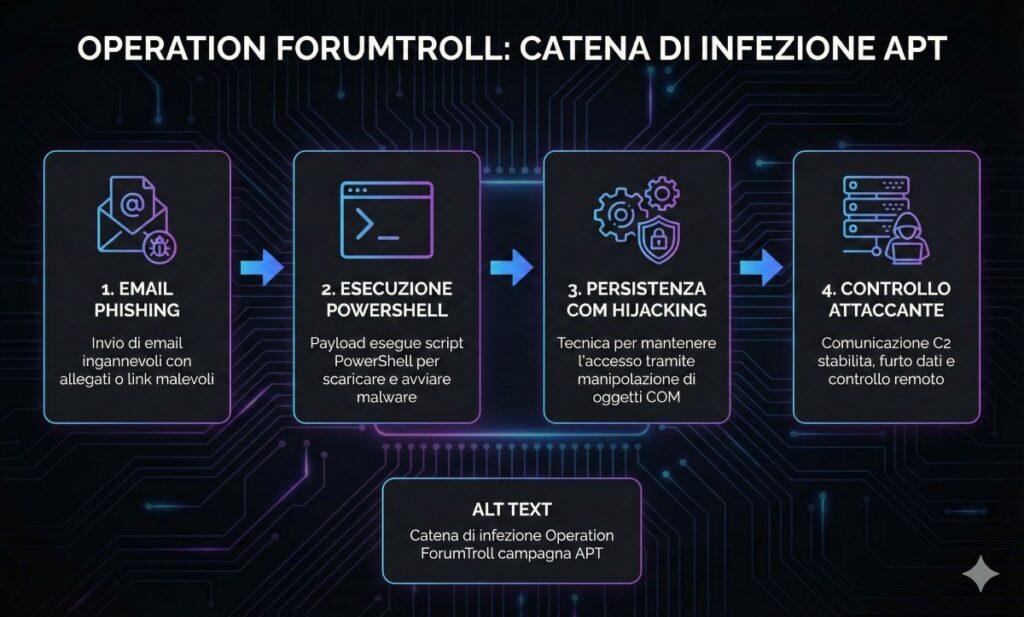

La fase autunnale di Operation ForumTroll campagna APT si basa su una catena di infezione multistadio meticolosamente progettata per eludere i rilevamenti comportamentali. Il vettore iniziale è un archivio ZIP contenente non un documento, ma un file scorciatoia LNK mascherato, accompagnato da una directory nascosta denominata .Thumbs riempita con oltre cento immagini “dummy” a tema russo per confondere l’analisi automatizzata e aumentare la dimensione del pacchetto. L’esecuzione del file LNK innesca uno script PowerShell offuscato, che agisce come downloader primario contattando l’infrastruttura dell’attaccante. Gli URL di comando sono costruiti con parametri specifici, includendo un ID pseudocasuale di otto caratteri e una chiave esadecimale a 32 caratteri, suggerendo un controllo rigoroso sugli accessi ai payload.

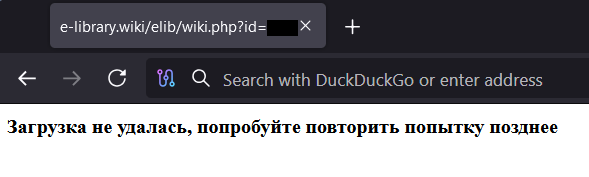

Il cuore tecnologico di questa fase è il Tuoni framework malware, uno strumento di “red teaming” open-source disponibile pubblicamente su GitHub, che ForumTroll ha adattato e armato per scopi offensivi. Il payload finale, una DLL pesantemente offuscata tramite OLLVM (Obfuscator-LLVM), viene salvato in percorsi di sistema critici come %localappdata%\Microsoft\Windows\Explorer, assumendo nomi camuffati tipo iconcache_xxxx.dll. Una volta nel sistema, il malware stabilisce la persistenza attraverso una tecnica nota come COM Hijacking. Modificando la chiave di registro HKCR\CLSID{1f486a52-3cb1-48fd-8f50-b8dc300d9f9d}\InProcServer32, gli attaccanti garantiscono che il loro codice venga caricato automaticamente dai processi legittimi di Windows, rendendo la rimozione estremamente complessa. Per completare l’illusione e distrarre la vittima mentre l’infezione procede in background, viene scaricato e aperto automaticamente un documento PDF esca, contenente un report di plagio sfocato e privo di valore reale, recuperato da percorsi come e-library[.]wiki/pdf/.

Infrastruttura C2 e Indicatori di Compromissione

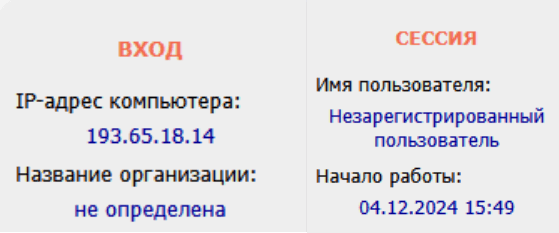

L’architettura di Comando e Controllo (C2) utilizzata in questa campagna dimostra una notevole capacità di mimetizzazione nel traffico di rete legittimo. ForumTroll ha sfruttato i servizi della Content Delivery Network Fastly per ospitare i propri server di comunicazione, rendendo difficile il blocco basato sulla reputazione degli IP. Domini come perf-service-clients2.global.ssl.fastly[.]net, bus-pod-tenant.global.ssl.fastly[.]net e status-portal-api.global.ssl.fastly[.]net sono stati identificati come nodi attivi per la ricezione dei dati esfiltrati e l’invio di comandi. Un ulteriore livello di protezione operativa è costituito dai meccanismi di “one-time download”: i server sono configurati per servire il payload malevolo una sola volta per ogni target. Tentativi successivi di scaricare il file o accessi da sistemi operativi non Windows (come Android o iOS) vengono respinti con messaggi di errore beffardi come “You are already blocked” o “You have been bad ended”, segnalando un filtraggio attivo delle vittime.

Questa campagna evidenzia un trend crescente nell’ecosistema delle minacce avanzate: l’uso ibrido di strumenti commerciali, open-source e tattiche di ingegneria sociale sartoriale. Mentre la primavera del 2025 ha mostrato la capacità di ForumTroll di maneggiare exploit zero-day, l’autunno ha confermato che la manipolazione psicologica rimane un vettore altrettanto letale. La persistenza nell’uso del COM Hijacking e la scelta di target accademici specifici in Russia suggeriscono un obiettivo di intelligence a lungo termine, mirato a raccogliere informazioni sensibili su politiche economiche e relazioni internazionali. Gli analisti prevedono che future evoluzioni di questo attore potrebbero portare alla luce ulteriori varianti di spyware commerciali adattati, rendendo la difesa delle istituzioni di ricerca una priorità assoluta per la sicurezza nazionale.

Che cos’è Operation ForumTroll campagna APT?

È una campagna di spionaggio informatico condotta dal gruppo ForumTroll nel 2025, mirata a studiosi e istituti di ricerca in Russia. Utilizza tecniche miste di exploit zero-day e ingegneria sociale per infettare i sistemi e sottrarre dati sensibili.

Quali strumenti malware utilizza il gruppo ForumTroll?

Il gruppo impiega un arsenale variegato che include lo spyware Dante (sviluppato da Memento Labs), la backdoor LeetAgent e, nella fase più recente, il Tuoni framework malware, uno strumento open-source modificato per scopi offensivi.

Come avviene l’infezione tramite phishing mirato studiosi russi?

Le vittime ricevono email che imitano la biblioteca scientifica “elibrary.ru” (usando il dominio e-library[.]wiki) con link a archivi ZIP personalizzati con il loro nome. All’interno, un file LNK esegue script PowerShell che scaricano il payload finale.

Quale vulnerabilità è stata sfruttata nella fase primaverile della campagna?

Nella primavera del 2025, ForumTroll ha sfruttato la vulnerabilità CVE-2025-2783 nel motore V8 di Google Chrome, permettendo l’esecuzione di codice remoto prima che la patch fosse ampiamente diffusa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...