Nel complesso ecosistema della sicurezza informatica globale, la Botnet Kimwolf si è rapidamente affermata come una delle minacce più sofisticate e pervasive, compromettendo oltre 1,8 milioni di dispositivi Android in tutto il mondo. Scoperta dai ricercatori nell’ottobre 2025, questa infrastruttura malevola trasforma comuni TV box residenziali in nodi attivi per devastanti attacchi DDoS e operazioni di proxying illegale. L’indagine tecnica ha rivelato che il malware non solo sfrutta vulnerabilità note, ma introduce paradigmi di evasione avanzati basati su tecnologie decentralizzate, rendendo le operazioni di smantellamento estremamente complesse per le autorità. La Botnet Kimwolf rappresenta un salto evolutivo rispetto ai suoi predecessori, combinando una potenza di fuoco che raggiunge i 30 Tbps con una persistenza garantita da meccanismi crittografici di alto livello.

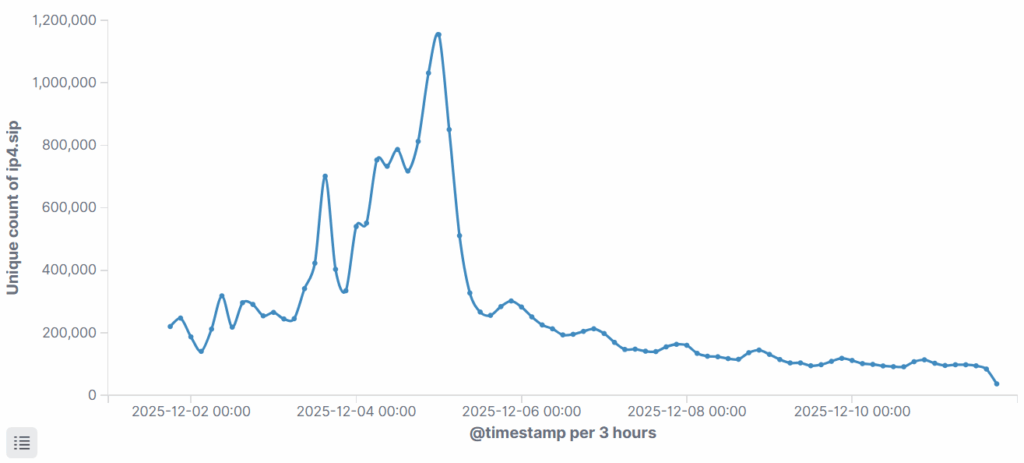

L’architettura di questa rete malevola è stata progettata per operare nell’ombra, sfruttando la scarsa sicurezza dei dispositivi domestici connessi. I dati raccolti tra il 3 e il 5 dicembre 2025 mostrano un picco di 2,7 milioni di indirizzi IP cumulativi coinvolti, con una distribuzione geografica che vede il Brasile come epicentro principale delle infezioni con il 14,63% dei dispositivi colpiti. Seguono l’India con il 12,71%, gli Stati Uniti con il 9,58% e l’Argentina con il 7,19%. I target prediletti sono dispositivi economici e diffusi come TV BOX, SuperBOX, X96Q e MX10, spesso acquistati dagli utenti senza consapevolezza dei rischi intrinseci legati al firmware non aggiornato o vulnerabile.

Architettura tecnica e strategie di offuscamento

Il nome Botnet Kimwolf deriva dall’utilizzo della libreria wolfSSL, integrata dagli sviluppatori per gestire la crittografia SSL/TLS in modo leggero ed efficiente all’interno dei binari ELF compilati tramite NDK. L’analisi del codice rivela una complessità ingegneristica notevole: i dati sensibili all’interno del malware vengono protetti utilizzando un algoritmo di cifratura Stack XOR, mentre le comunicazioni con i server di comando e controllo (C2) sono autenticate tramite firme digitali basate su curve ellittiche (ECDSA). Questo livello di protezione impedisce ai ricercatori di sicurezza di impersonare facilmente il server C2 per prendere il controllo della botnet o dirottare il traffico.

Per garantire la resilienza contro i tentativi di takedown, la Botnet Kimwolf ha implementato tecniche di risoluzione DNS avanzate. Inizialmente basata su DNS over TLS (DoT) per nascondere le query verso server pubblici come 8.8.8.8 e 1.1.1.1, la rete si è evoluta adottando la tecnica dell’EtherHiding. Questa metodologia sfrutta la blockchain di Ethereum e i domini ENS (Ethereum Name Service) per ospitare le configurazioni dei server C2. Utilizzando smart contract specifici, come quello identificato con l’indirizzo 0xde569B825877c47fE637913eCE5216C644dE081F, gli attaccanti possono aggiornare dinamicamente gli indirizzi IP dei server di controllo senza dover modificare il codice sui dispositivi infetti, rendendo l’infrastruttura praticamente inaffondabile.

Evoluzione da Aisuru e capacità offensive

Le evidenze forensi collegano in modo inequivocabile la Botnet Kimwolf alla precedente minaccia nota come Aisuru. I ricercatori hanno identificato la condivisione di certificati di firma SHA1 specifici e il riutilizzo di porzioni significative di codice sorgente, inclusi i nomi dei pacchetti come com.n2.systemservice0644. Tuttavia, Kimwolf mostra un’aggressività e una capacità di adattamento superiori. Dopo i primi tentativi di smantellamento avvenuti all’inizio di dicembre 2025, gli operatori hanno risposto rilasciando nuove varianti del malware (v4 e v5) e inserendo nel codice messaggi di scherno e “easter egg” diretti contro noti ricercatori di sicurezza, dimostrando una sfrontatezza tipica dei gruppi cybercriminali ben finanziati.

Botnet Kimwolf attacco ddos traffico rete

La potenza operativa della Botnet Kimwolf è spaventosa. Durante un attacco registrato il 23 novembre 2025, la rete ha generato un volume di traffico pari a 2,3 miliardi di pacchetti al secondo (Bpps), coinvolgendo simultaneamente oltre 450.000 indirizzi IP. Successivamente, il 9 dicembre, ha contribuito a un attacco record da 30 Tbps. Nonostante queste capacità distruttive, la funzione primaria della rete sembra essere il proxying del traffico illegale, che costituisce il 96,5% dei comandi inviati ai bot. Attraverso l’SDK ByteConnect, gli operatori monetizzano l’infrastruttura vendendo l’accesso ai dispositivi infetti come proxy residenziali, generando profitti stimati intorno agli 80.880 euro mensili.

Indicatori di compromissione e difesa

Identificare un’infezione da Botnet Kimwolf richiede un’analisi attenta del traffico di rete e dei processi attivi sul dispositivo. I binari malevoli spesso si mascherano sotto nomi di processi di sistema apparentemente legittimi come netd_services o tv_helper, e utilizzano socket Unix specifici come @niggaboxv seguito da un numero di versione per garantire che solo un’istanza del malware sia in esecuzione. I file APK associati all’infezione presentano hash MD5 ricorrenti, tra cui b688c22aabcd83138bba4afb9b3ef4fc e 887747dc1687953902488489b805d965, mentre le comunicazioni di rete si dirigono verso domini C2 come api.groksearch.net, pawsatyou.eth e vari sottodomini generati algoritmicamente che terminano con .su.

Per proteggersi da questa minaccia, è fondamentale che gli utenti adottino pratiche di sicurezza rigorose. L’acquisto di dispositivi IoT e TV box deve avvenire esclusivamente attraverso canali affidabili, evitando prodotti “no-brand” che spesso mancano di supporto software adeguato. Mantenere il firmware costantemente aggiornato ed evitare l’installazione di APK da fonti sconosciute sono le prime linee di difesa. Inoltre, isolare questi dispositivi su una rete ospite (Guest VLAN) può impedire che un’eventuale infezione si propaghi ad altri computer o smartphone presenti nella rete domestica. La scala globale della Botnet Kimwolf serve da severo monito sulla necessità di una maggiore regolamentazione e sicurezza nel mercato dei dispositivi smart economici.

Domande frequenti su Botnet Kimwolf

Come faccio a sapere se il mio TV Box è infetto dalla Botnet Kimwolf?

I segnali più comuni includono un rallentamento generale del dispositivo, un surriscaldamento anomalo anche quando non è in uso e un consumo eccessivo di banda internet. Tecnicamente, la presenza di processi chiamati “netd_services” o “tv_helper” e connessioni verso domini sospetti sono forti indicatori di compromissione.

Cosa significa che la botnet usa EtherHiding?

L’EtherHiding è una tecnica evasiva dove gli attaccanti nascondono la configurazione dei server di controllo all’interno della blockchain di Ethereum o tramite domini ENS. Questo permette alla botnet di recuperare nuovi indirizzi IP per i server di comando in modo decentralizzato, rendendo inutile il blocco dei domini tradizionali.

Quali sono i rischi principali per un utente infetto?

Oltre al degrado delle prestazioni, il dispositivo diventa complice di reati informatici come attacchi DDoS o traffico illegale tramite proxy. Inoltre, il malware possiede capacità di “reverse shell” e lettura file, esponendo potenzialmente dati personali, credenziali e informazioni sulla rete locale dell’utente.

Perché i TV Box Android sono un bersaglio così frequente?

I TV Box Android economici spesso utilizzano versioni obsolete del sistema operativo, non ricevono aggiornamenti di sicurezza regolari e hanno permessi di root o porte di debug (ADB) aperte di default, rendendoli facili da infettare su larga scala per creare botnet come Kimwolf.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...