Un’ondata senza precedenti di attacchi informatici sta colpendo le infrastrutture critiche globali, con un devastante exploit Cisco che guida l’offensiva contro i gateway di posta elettronica aziendali. Le grandi piattaforme tecnologiche, da AWS a Microsoft, si trovano a fronteggiare una simultanea convergenza di vulnerabilità zero-day e campagne di cryptomining che minacciano l’integrità dei dati sensibili e la stabilità operativa dei servizi cloud. Questa tempesta perfetta di insicurezza digitale, rilevata e documentata tra novembre e dicembre 2025, non colpisce soltanto i giganti del tech ma si estende capillarmente attraverso la supply chain software, compromettendo librerie open-source e sistemi di gestione dei certificati. L’urgenza della situazione ha costretto agenzie come la CISA e vendor di sicurezza a emettere direttive di mitigazione immediate, poiché le tecniche degli attaccanti si sono evolute per garantire persistenza a lungo termine e accesso amministrativo root profondo.

Il caso critico di AsyncOS e la minaccia persistente

Il fulcro dell’attuale allarme di sicurezza risiede nella scoperta di una campagna attiva che sfrutta la vulnerabilità CVE-2025-20393 presente nel sistema operativo AsyncOS. I ricercatori di sicurezza hanno identificato che questo exploit Cisco permette a un attaccante remoto non autenticato di ottenere privilegi di root completi sulle appliance Cisco Secure Email Gateway e Secure Email and Web Manager. La gravità della falla è assoluta, marcata con un punteggio CVSS di 10.0, il massimo nella scala di severità.

Le indagini attribuiscono questa campagna al gruppo UAT-9686, un attore legato a minacce persistenti avanzate (APT) di origine cinese. Il modus operandi di questo gruppo è particolarmente sofisticato: dopo aver compromesso il dispositivo tramite l’interfaccia di gestione esposta o lo Spam Quarantine, gli attaccanti installano backdoor personalizzate note come AquaShell e AquaTunnel. Per mantenere il controllo e muoversi lateralmente nella rete, viene utilizzato il tool Chisel per il tunneling, mentre uno script denominato AquaPurge si occupa di cancellare le tracce dai log di sistema, rendendo l’analisi forense estremamente complessa.

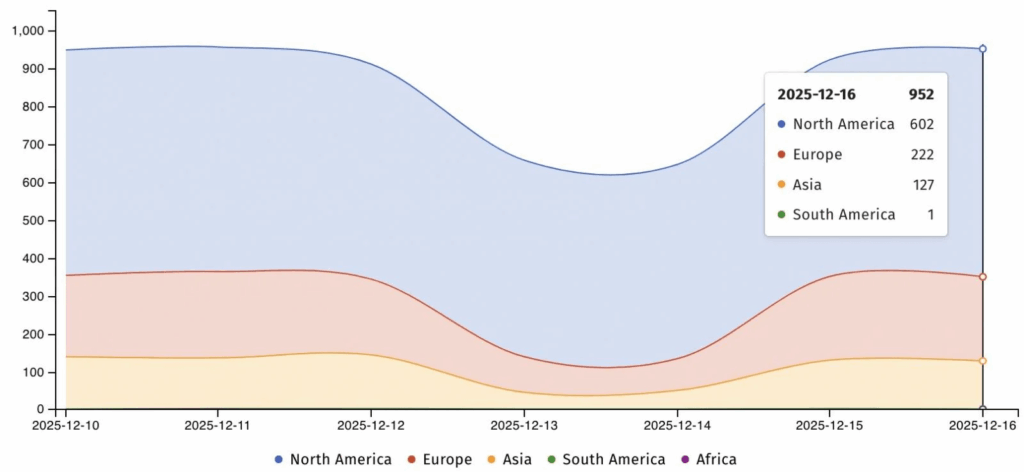

Mappa della Guerra Cibernetica

La situazione è aggravata dall’assenza di una patch correttiva immediata per tutte le versioni. Cisco ha comunicato che l’unica soluzione sicura per le appliance compromesse è la ricostruzione totale del software, un processo oneroso che richiede il reset ai dati di fabbrica. Le mitigazioni tattiche suggerite includono l’isolamento rigoroso delle interfacce di gestione tramite firewall, la separazione del traffico di management da quello di posta e l’abilitazione di protocolli di autenticazione robusti come SAML o LDAP.

Vulnerabilità crittografiche e mining illecito su AWS

Parallelamente alla crisi hardware, il cloud di Amazon Web Services affronta sfide duplici che riguardano sia la confidenzialità dei dati che l’uso abusivo delle risorse computazionali. AWS ha rilasciato il bollettino AWS-2025-032 per indirizzare un difetto critico nei client di crittografia per Amazon S3. Questa vulnerabilità, che tocca molteplici linguaggi di programmazione tra cui Java, Go e .NET, espone i dati cifrati a un attacco teorico noto come “Invisible Salamanders”. Gli attaccanti potrebbero manipolare i file di istruzioni per alterare le chiavi di crittografia senza essere rilevati, compromettendo l’integrità dei dati archiviati. La risposta di Amazon è stata l’introduzione del “key commitment”, una misura che vincola crittograficamente ogni testo cifrato alla sua chiave specifica, costringendo gli sviluppatori a un aggiornamento massivo delle librerie SDK.

Ancora più tangibile è la minaccia rilevata da GuardDuty riguardante una campagna di cryptomining attiva dal 2 novembre 2025. Sfruttando credenziali IAM compromesse, presumibilmente sottratte a un provider esterno, gli attaccanti riescono a distribuire infrastrutture di mining su cluster Amazon ECS e istanze EC2 in meno di dieci minuti. L’immagine Docker malevola utilizzata, yenik65958/secret, contiene il payload SBRMiner-MULTI progettato per sfruttare sia la CPU che la GPU delle istanze cloud. La persistenza è garantita tramite la disabilitazione delle API di terminazione delle istanze e la creazione di funzioni Lambda pubbliche non autenticate, che fungono da ponte per ulteriori comandi.

Fragilità nel codice open-source e supply chain

L’ecosistema del software open-source non è immune da questa ondata di instabilità. I ricercatori di Cisco Talos, tra cui Mark Bereza ed Emmanuel Tacheau, hanno portato alla luce diverse vulnerabilità critiche in librerie ampiamente utilizzate. La libreria libbiosig, nella versione 3.9.1, soffre di molteplici buffer overflow nello stack durante il parsing di file MFER, esponendo i sistemi a esecuzione di codice arbitrario (RCE). Analogamente, la libreria Grassroot DiCoM, essenziale per la gestione delle immagini mediche in ambienti ospedalieri, presenta vulnerabilità di lettura fuori dai limiti (out-of-bounds read) che potrebbero causare leak di informazioni sensibili se sollecitate da file malformati.

Exploit cisco supply chain software vulnerabilità

Anche la gestione dei certificati digitali è a rischio. Stephen Kubik ha identificato un bypass dell’autenticazione nel tool Smallstep step-ca, utilizzato per la gestione di certificati TLS e SSH. La falla, catalogata come CVE-2025-44005, permette a un attaccante di generare certificati non autorizzati, minando alla base la catena di fiducia delle comunicazioni sicure. Queste scoperte sottolineano come un singolo componente vulnerabile possa mettere a rischio interi settori, dalla sanità alla gestione delle identità digitali.

Risposte operative e patch di emergenza

La risposta delle autorità e dei vendor a questo scenario complesso è stata rapida ma richiede un’azione decisa da parte degli amministratori di sistema. La CISA ha aggiornato il suo catalogo delle vulnerabilità note (KEV) includendo una vecchia ma letale falla in ASUS Live Update (CVE-2025-59374), originariamente legata all’operazione ShadowHammer, imponendo alle agenzie federali di dismettere il software non supportato entro gennaio 2026. Sul fronte della sicurezza di rete, SonicWall ha rilasciato patch urgenti per i dispositivi SMA 100 per correggere la vulnerabilità CVE-2025-40602, che combinata con altri exploit potrebbe garantire l’accesso root agli attaccanti.

- CVE-2025-20393 Cisco Multiple Products Improper Input Validation Vulnerability

- CVE-2025-40602 SonicWall SMA1000 Missing Authorization Vulnerability

- CVE-2025-59374 ASUS Live Update Embedded Malicious Code Vulnerability

Anche l’ambiente Windows richiede attenzione immediata. Microsoft ha segnalato che l’aggiornamento di sicurezza di dicembre 2025 ha causato malfunzionamenti critici nel servizio MSMQ (Microsoft Message Queuing), impattando server IIS e ambienti clusterizzati. Sebbene non sia ancora disponibile una fix definitiva, le aziende sono invitate a contattare il supporto enterprise o valutare il rollback dell’aggiornamento in ambienti di produzione bloccati. Nel frattempo, la minaccia ransomware si evolve con l’uso del protocollo React2Shell (CVE-2025-55182), sfruttato per distribuire la variante Weaxor (un rebrand di Mallox). Gli attaccanti utilizzano tecniche di “living off the land”, abusando di PowerShell e Node.js per eludere le difese, rendendo vitale il monitoraggio dei processi anomali e delle connessioni in uscita. La gestione proattiva di ogni exploit Cisco e delle vulnerabilità cloud correlate rimane l’unica barriera efficace contro un panorama di minacce sempre più ostile.

Domande frequenti su Exploit Cisco

Quali dispositivi sono colpiti dall’exploit Cisco in AsyncOS?

L’exploit colpisce le appliance Cisco Secure Email Gateway e Cisco Secure Email and Web Manager. Non risultano affetti i servizi basati su cloud, ma solo le implementazioni hardware o virtuali on-premise che espongono l’interfaccia di gestione o la quarantena spam su internet.

Come posso verificare se la mia infrastruttura AWS è compromessa da cryptomining?

I segnali di compromissione includono picchi anomali nell’utilizzo della CPU o GPU sulle istanze EC2, la presenza di ruoli IAM sconosciuti o con privilegi elevati, e la creazione di funzioni Lambda pubbliche non autorizzate. È fondamentale attivare Amazon GuardDuty per il monitoraggio in tempo reale.

Cosa devo fare se utilizzo la libreria libbiosig vulnerabile?

Poiché le vulnerabilità in libbiosig (versioni 3.9.1 e precedenti) permettono l’esecuzione di codice arbitrario tramite file MFER malevoli, è necessario aggiornare immediatamente il software alla versione patchata rilasciata dal vendor o applicare regole di detection come quelle fornite da Snort per bloccare i file dannosi.

Perché la vulnerabilità ASUS Live Update è ancora rilevante nel 2025?

Nonostante sia una tecnologia datata, la vulnerabilità in ASUS Live Update è stata aggiunta al catalogo CISA perché continua a essere sfruttata attivamente. Essendo il software ormai fuori supporto (End-of-Support), l’unica mitigazione sicura è la disinstallazione completa o l’aggiornamento all’ultima versione disponibile (3.6.8 o superiore) se strettamente necessario.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...