In un evento senza precedenti tenutosi a Londra, l’élite mondiale della ricerca di sicurezza si è riunita per la Wiz Hacking Competition, un torneo ad alto rischio organizzato da Wiz Research in collaborazione con giganti dell’infrastruttura come AWS, Microsoft e Google Cloud. Oltre duecento ricercatori hanno messo alla prova le infrastrutture che sostengono il moderno web, svelando vulnerabilità critiche in tecnologie open-source e sistemi di intelligenza artificiale per un montepremi complessivo di 320.000 dollari. Questa competizione ha ridefinito i confini della sicurezza offensiva, dimostrando come le fondamenta del cloud computing siano ancora suscettibili a compromissioni devastanti se attaccate con le giuste metodologie e tempistiche.

L’anatomia della competizione e i protagonisti

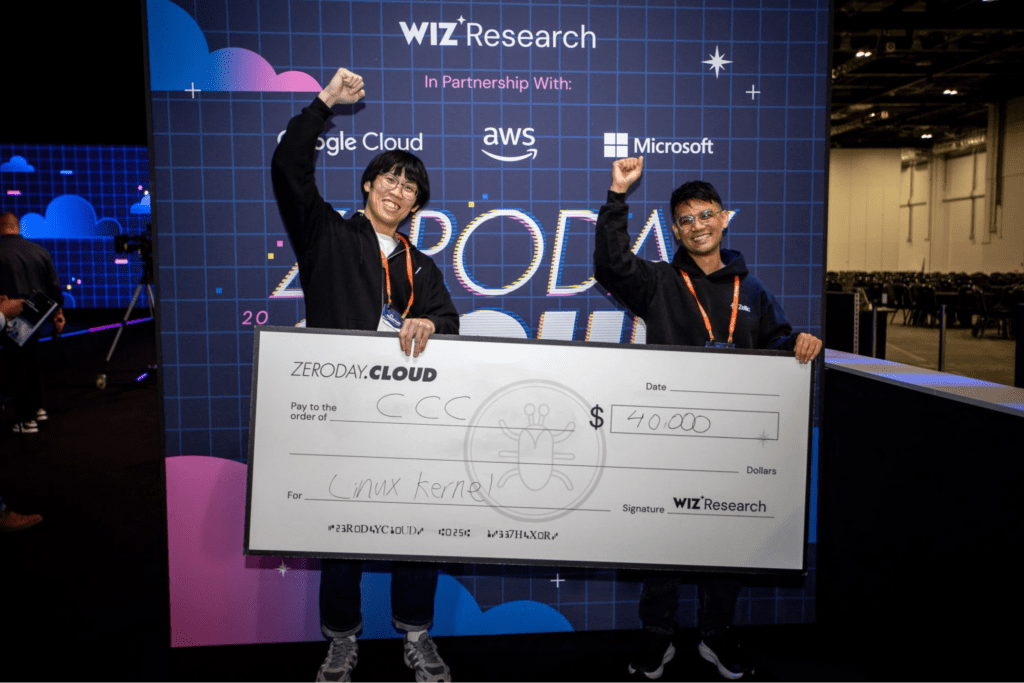

La struttura dell’evento è stata progettata per simulare uno scenario di guerra cibernetica ad alta intensità, estendendosi su due giornate di sessioni di hacking dal vivo. L’obiettivo non era meramente teorico; i partecipanti dovevano tentare di sfruttare bersagli predefiniti in tempo reale, dimostrando la fattibilità degli attacchi su sistemi attivi. Tra i nomi di spicco che hanno accettato la sfida figurano ricercatori del calibro di Yoni Sherez e Daniel Firer, oltre a collettivi rinomati come il Team Bugz Bunnies, composto da Paul Gerste e Moritz Sanft, ed Emil Lerner. La competizione ha visto anche la partecipazione del Team Skateboarding Dog, del Team CCC (con membri di spicco come Faith di Zellic e Pumpkin di DEVCORE) e del ricercatore Bohdan Ivanenko.

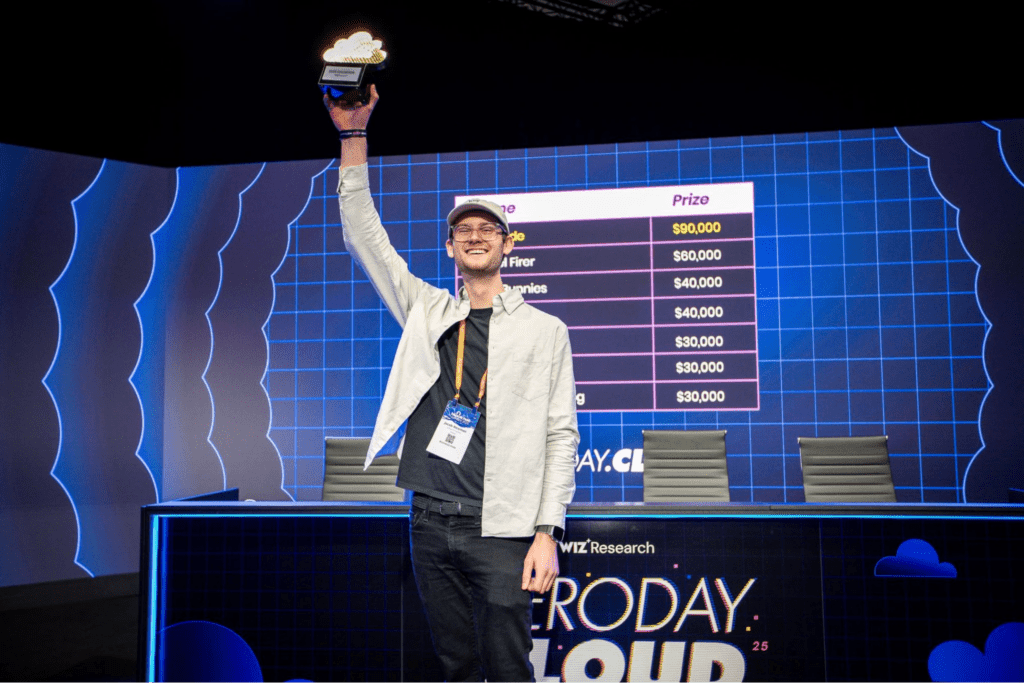

Tuttavia, è stato il Team Xint Code a emergere come campione assoluto, dimostrando una padronanza tecnica superiore nell’identificazione e nello sfruttamento delle falle. La distribuzione dei premi riflette l’intensità della sfida: durante il primo giorno sono stati assegnati ben 200.000 dollari in ricompense, seguiti da ulteriori 120.000 dollari nel secondo giorno, sottolineando l’elevata posta in gioco e il livello di abilità richiesto per competere in un ambiente così ostile e tecnicamente avanzato.

Bersagli critici: RCE e fughe dai container

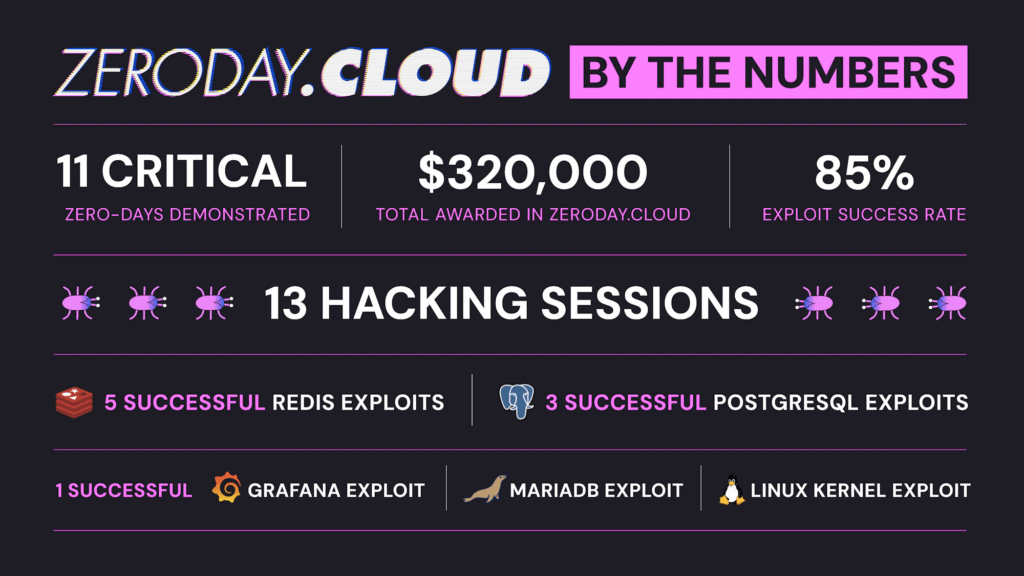

I ricercatori hanno concentrato i loro sforzi su componenti open-source onnipresenti che costituiscono la spina dorsale delle moderne architetture cloud. I bersagli principali includevano database ampiamente utilizzati come Redis, PostgreSQL e MariaDB, oltre a strumenti di monitoraggio come Grafana e il cuore stesso del sistema operativo, il kernel Linux. Le sfide erano specificamente orientate alla scoperta di vulnerabilità di tipo Remote Code Execution (RCE) e tecniche di container escape in configurazioni multi-tenant. Il successo in queste aree è stato allarmante: sono stati dimostrati exploit RCE funzionanti su Redis, PostgreSQL, MariaDB e Grafana, oltre a una fuga dal container nel kernel Linux.

Questi risultati non sono semplici esercizi accademici. Un exploit di esecuzione remota del codice in un database come Redis o una fuga da un container Linux in un ambiente cloud condiviso potrebbe potenzialmente permettere a un attaccante di accedere a dati sensibili, infrangere le barriere di isolamento tra diversi clienti e compromettere interi ambienti condivisi. Sebbene i tentativi su strumenti legati all’intelligenza artificiale come vLLM e Ollama non abbiano portato a compromissioni totali a causa dei vincoli di tempo, l’intento era chiaro: rubare modelli privati o prompt sensibili, evidenziando una nuova frontiera di rischio per la proprietà intellettuale nell’era dell’AI. L’evento ha registrato un tasso di successo impressionante dell’85% nei tentativi di hacking dal vivo, risultando in un numero record di CVE (Common Vulnerabilities and Exposures) divulgate pubblicamente per software cloud fondamentali.

Grafico che mostra le percentuali di successo degli exploit su diversi software open sourceL’accelerazione dell’AI nella scoperta delle vulnerabilità

Uno degli insight più profondi emersi dalla Wiz Hacking Competition riguarda il ruolo trasformativo dell’intelligenza artificiale nel ciclo di vita delle vulnerabilità. Come notato dagli organizzatori, l’AI sta accelerando drasticamente la scoperta delle falle sia per i difensori che per gli attaccanti, inaugurando di fatto una nuova era per gli exploit zero-day. Questo cambiamento di paradigma riduce il tempo che intercorre tra l’identificazione di una vulnerabilità e il suo sfruttamento attivo da mesi a poche ore, espandendo esponenzialmente la superficie di attacco nei sistemi cloud e AI.

Questa velocità senza precedenti impone una revisione delle strategie difensive. La competizione ha evidenziato la necessità imperativa di difese più robuste che vadano oltre la containerizzazione di base, specialmente in ambienti cloud multi-tenant dove le RCE potrebbero esporre password, segreti crittografici e dati personali di milioni di utenti. Fortunatamente, l’evento ha anche dimostrato la potenza della collaborazione industriale: i manutentori dei progetti open-source hanno validato rapidamente le scoperte e i partner cloud hanno fornito supporto immediato, dimostrando una posizione proattiva contro i rischi emergenti.

In conclusione, l’evento non ha solo premiato l’hacking innovativo, ma ha anche enfatizzato l’urgenza di proteggere le fondazioni open-source in un mondo guidato dall’AI. Statistiche come i 320.000 dollari in premi totali e l’alto numero di CVE illustrano l’impatto della Wiz Hacking Competition sull’avanzamento della ricerca sulla sicurezza cloud, ponendo le basi per un futuro in cui la sicurezza dovrà evolversi alla stessa velocità vertiginosa delle tecnologie che cerca di proteggere.

Domande Frequenti su Wiz Hacking Competition

Chi ha vinto la Wiz Hacking Competition?

Il Team Xint Code è emerso come campione assoluto della competizione, dimostrando eccezionali capacità nello sfruttamento di vulnerabilità zero-day in ambienti cloud complessi.

Quali software sono stati presi di mira durante l’evento?

I ricercatori si sono concentrati su tecnologie open-source fondamentali come i database Redis, PostgreSQL e MariaDB, il framework di monitoraggio Grafana, il kernel Linux e strumenti AI come vLLM e Ollama.

Qual è stato il montepremi totale della competizione?

L’evento ha distribuito un totale di 320.000 dollari in premi, suddivisi in 200.000 dollari durante il primo giorno e 120.000 dollari nel secondo giorno di hacking dal vivo.

In che modo l’AI sta influenzando la sicurezza cloud secondo Wiz?

L’evento ha evidenziato che l’intelligenza artificiale sta riducendo drasticamente il tempo necessario per scoprire e sfruttare le vulnerabilità, passando da mesi a ore, inaugurando una nuova era di minacce zero-day accelerate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...