Il panorama della sicurezza informatica globale è entrato in una fase critica con la convergenza di due minacce distinte ma ugualmente devastanti che prendono di mira i gateway di rete aziendali. Da un lato, WatchGuard ha emesso un avviso urgente riguardante un exploit WatchGuard attivo che sfrutta una vulnerabilità RCE (Remote Code Execution) sui firewall Firebox, permettendo agli attaccanti di eseguire codice arbitrario senza alcuna autenticazione. Dall’altro, una massiccia campagna automatizzata di password spraying sta colpendo le infrastrutture VPN di colossi come Cisco e Palo Alto Networks, mettendo sotto assedio gli endpoint di autenticazione con milioni di tentativi di accesso illegittimi. Questa tempesta perfetta evidenzia una strategia aggressiva da parte degli attori malevoli, che alternano l’uso di falle zero-day chirurgiche a tecniche di forza bruta su larga scala per penetrare nei perimetri aziendali.

Analisi tecnica della vulnerabilità CVE-2025-14733

Il cuore dell’allarme lanciato da WatchGuard risiede nella vulnerabilità catalogata come CVE-2025-14733, una falla di sicurezza critica con un punteggio CVSS di 9.3. Il problema tecnico è stato identificato come un errore di “out-of-bounds write” all’interno del processo iked, responsabile della gestione delle chiavi e delle associazioni di sicurezza per le VPN. Questa debolezza specifica espone le configurazioni VPN mobili che utilizzano il protocollo IKEv2 e le VPN branch office verso peer dinamici. La gravità è amplificata dal fatto che l’exploit non richiede interazione da parte dell’utente e può essere innescato da remoto da un attaccante non autenticato, garantendo accesso root al dispositivo.

Le versioni del sistema operativo Fireware OS affette sono numerose, spaziando dalla serie 11.x fino alla recente 2025.1.3, coinvolgendo un’ampia gamma di modelli hardware, dai piccoli dispositivi desktop serie T (come T15, T35, T80) ai potenti apparati rackmount serie M (inclusi M270, M4600, M5800), fino alle varianti virtuali e cloud come FireboxV e Firebox Cloud. Gli esperti di sicurezza hanno rilevato tentativi di sfruttamento attivi “in the wild”, rendendo imperativo l’aggiornamento immediato alle versioni patchate rilasciate il 19 dicembre 2025 (Fireware OS 2025.1.4, 12.11.6, e altre specifiche per modelli legacy).

Per identificare eventuali compromissioni, gli amministratori di rete devono analizzare i log alla ricerca di messaggi di errore specifici nel processo iked, come crash improvvisi o payload IKE_AUTH anomali contenenti catene di certificati eccessivamente lunghe (superiori a 8) o payload CERT che superano i 2000 byte. Questi segnali sono indicatori inequivocabili di tentativi di exploit WatchGuard in corso o falliti.

Campagna di password spraying su VPN globali

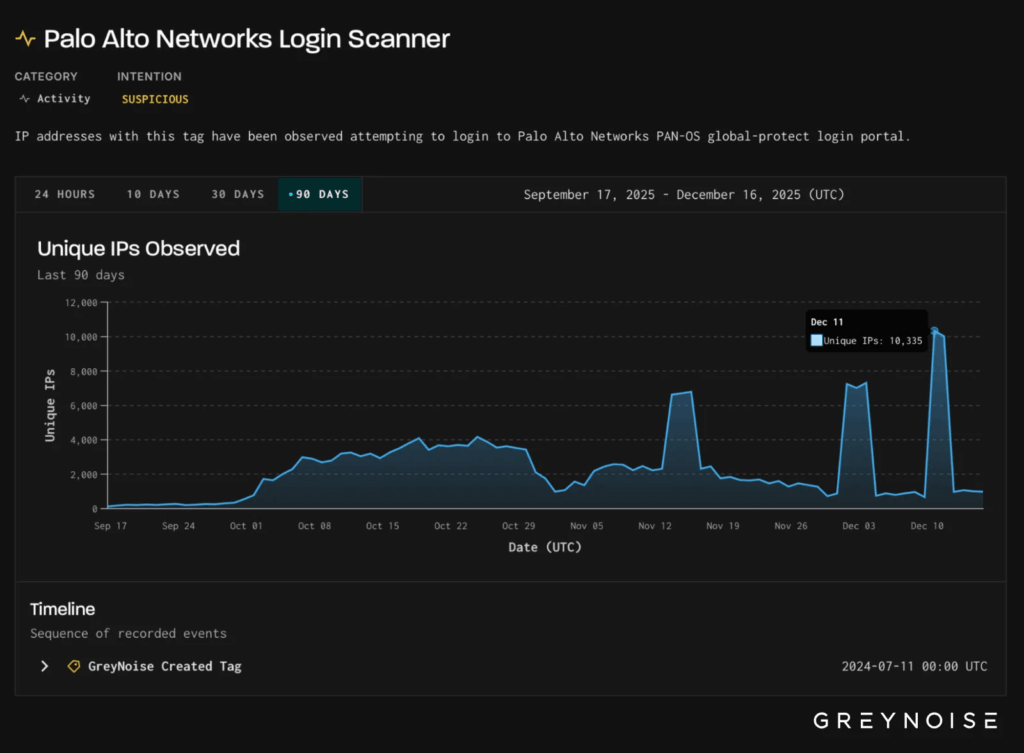

Parallelamente alla crisi dei firewall, il settore è scosso da un’ondata di attacchi di password spraying che non sfruttano vulnerabilità software, ma debolezze nelle credenziali utente. I ricercatori di GreyNoise hanno documentato picchi di attività anomala diretti contro i portali GlobalProtect di Palo Alto Networks e i gateway SSL VPN di Cisco. In un solo arco temporale di 16 ore, sono stati registrati 1,7 milioni di tentativi di login fraudolenti, originati prevalentemente da un cluster di oltre 10.000 indirizzi IP associati allo spazio di indirizzamento di 3xK GmbH in Germania.

A differenza degli attacchi basati su exploit, questa campagna utilizza script automatizzati per testare combinazioni comuni di username e password, simulando flussi di autenticazione legittimi per eludere i controlli di sicurezza basilari. L’uso insolito dello User-Agent “Firefox” nelle richieste verso GlobalProtect suggerisce un coordinamento centralizzato volto a mascherare l’automazione. Sebbene non vi sia evidenza di sfruttamento di vulnerabilità zero-day come la recente CVE-2025-20393 di Cisco, il volume e la persistenza di questi tentativi mettono a dura prova la resilienza dei sistemi di autenticazione, rischiando di compromettere account con password deboli o privi di protezione MFA (Multi-Factor Authentication).

Strategie di difesa e mitigazione

Di fronte a queste minacce ibride, le organizzazioni devono adottare un approccio difensivo a più livelli. Per quanto riguarda l’exploit WatchGuard, l’azione prioritaria è l’applicazione delle patch di sicurezza fornite dal vendor. Per le versioni del sistema operativo giunte al termine del ciclo di vita (EOL) che non riceveranno correzioni, come la serie 11.x, è fondamentale implementare mitigazioni temporanee, come la disabilitazione dei peer dinamici nelle configurazioni VPN branch office e la restrizione dell’accesso tramite regole firewall rigorose che consentano il traffico solo da indirizzi IP statici fidati.

Per contrastare il password spraying, Palo Alto Networks e Cisco raccomandano l’imposizione obbligatoria dell’autenticazione a più fattori (MFA) su tutti gli accessi VPN, eliminando di fatto il rischio legato alla sola compromissione delle password. Inoltre, il monitoraggio proattivo dei log di autenticazione per individuare pattern di accesso falliti ripetuti e il blocco degli indirizzi IP noti per attività malevole sono misure essenziali per ridurre la superficie di attacco. La rotazione periodica delle credenziali e dei segreti condivisi (pre-shared keys) è altresì consigliata qualora si sospetti un’attività di probing andata a buon fine.

Domande frequenti su Exploit WatchGuard e attacchi VPN

Quali dispositivi sono vulnerabili all’exploit CVE-2025-14733?

La vulnerabilità colpisce i firewall WatchGuard Firebox che eseguono versioni di Fireware OS da 11.x fino a 2025.1.3. Sono inclusi modelli fisici delle serie T e M, nonché le varianti virtuali FireboxV e Cloud. L’exploit riguarda specificamente le configurazioni VPN IKEv2 mobile e branch office con peer dinamici.

Come posso proteggere la mia VPN dagli attacchi di password spraying?

La difesa più efficace è l’abilitazione dell’autenticazione a più fattori (MFA) per tutti gli utenti VPN. Inoltre, è consigliabile imporre politiche di password forti, monitorare i log per tentativi di accesso falliti anomali e bloccare gli indirizzi IP sospetti o geograficamente non pertinenti.

Cosa devo fare se il mio firewall WatchGuard non può essere aggiornato?

Se utilizzi un dispositivo con una versione software EOL che non riceverà la patch, devi applicare mitigazioni manuali. Queste includono la disabilitazione del supporto per peer VPN dinamici e la configurazione di regole firewall che limitano l’accesso VPN esclusivamente a indirizzi IP statici conosciuti.

L’attacco ai gateway Cisco sfrutta una vulnerabilità zero-day?

No, la campagna di password spraying osservata su Cisco SSL VPN e Palo Alto GlobalProtect non sfrutta vulnerabilità software (come la CVE-2025-20393). Si tratta di un attacco di forza bruta che tenta di indovinare le credenziali di accesso validi utilizzando liste di password comuni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...