L’attuale panorama della sicurezza informatica è definito da un ciclo incessante di ransomware e breach che colpisce trasversalmente infrastrutture aziendali, istituzioni accademiche e reti finanziarie sommerse. Questo scenario complesso evidenzia una pericolosa sinergia tra l’evoluzione tecnica delle gang criminali, come dimostrato dalla campagna di estorsione del gruppo Clop contro i server Gladinet, la vulnerabilità intrinseca dei grandi archivi dati presso l’Università di Sydney e la risposta coordinata delle forze dell’ordine internazionali che ha portato al sequestro dell’exchange E-Note. Non si tratta più di eventi isolati, ma di fasi distinte di un’unica economia criminale industriale che sfrutta vulnerabilità software sconosciute per esfiltrare informazioni e utilizza piattaforme di riciclaggio sofisticate per monetizzare il crimine, spingendo le autorità globali a una collaborazione senza precedenti per interrompere questi flussi illeciti.

Nuove frontiere dell’estorsione digitale

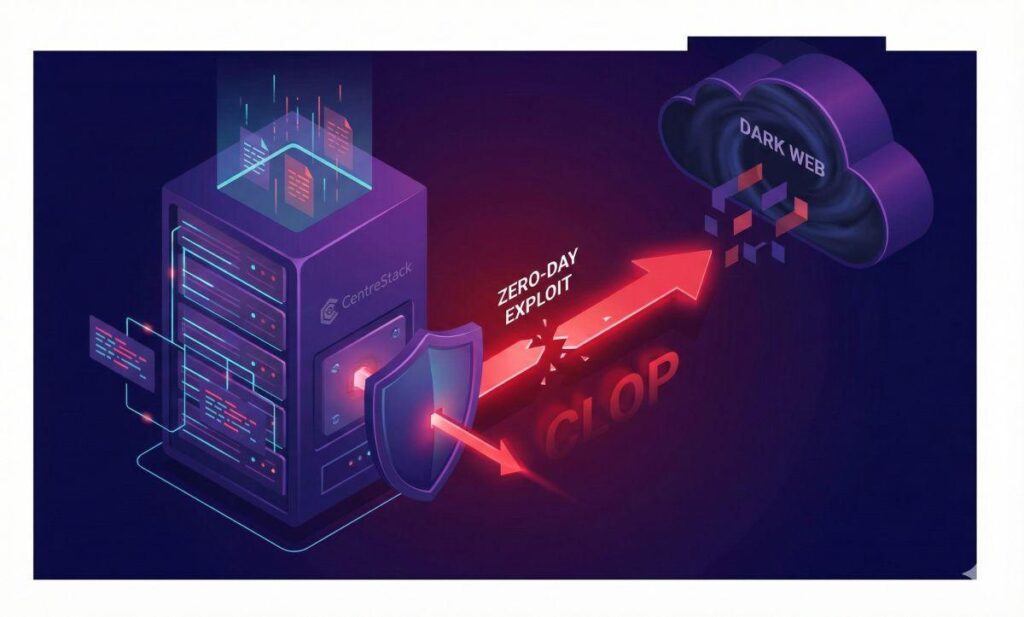

La minaccia rappresentata dalle organizzazioni criminali si è evoluta drasticamente, spostando il focus dalla semplice paralisi operativa al furto di dati mirato a scopo estorsivo. La famigerata gang Clop ha recentemente inaugurato una campagna aggressiva contro i server Gladinet CentreStack, sfruttando vulnerabilità critiche che permettono l’esecuzione di codice in remoto. Gli analisti di sicurezza hanno rilevato come il gruppo scansioni attivamente la rete alla ricerca di istanze esposte, compromettendo i sistemi per esfiltrare informazioni sensibili senza necessariamente cifrare i file, una tattica che mira a eludere i sistemi di rilevamento tradizionali basati sull’attività dei ransomware classici. Questa metodologia conferma la predilezione di Clop per le piattaforme di file-sharing e trasferimento dati, considerate vettori ideali per massimizzare l’impatto su un vasto numero di vittime aziendali in un colpo solo.

L’attacco ai sistemi CentreStack non è un caso isolato nella storia operativa di questo gruppo, che ha già colpito in passato infrastrutture critiche sfruttando falle in prodotti come Accellion FTA, MOVEit Transfer e GoAnywhere MFT. La pericolosità di queste operazioni risiede nella capacità di sfruttare exploit zero-day o vulnerabilità non ancora patchate dalle vittime, come dimostrato dall’aggiornamento di sicurezza rilasciato da Gladinet nell’aprile 2025 per mitigare i rischi di Remote Code Execution (RCE). Con oltre 200 indirizzi IP unici identificati come potenziali bersagli da Curated Intelligence, la portata della minaccia si estende globalmente, colpendo aziende che utilizzano queste soluzioni per la condivisione sicura di file senza VPN. La strategia di Clop, che include la pubblicazione dei dati rubati su siti nel dark web o tramite torrent in caso di mancato pagamento, costringe le organizzazioni a una corsa contro il tempo per mettere in sicurezza i propri perimetri digitali e monitorare eventuali esposizioni.

Vulnerabilità istituzionali e gestione dei dati storici

Mentre il settore corporate affronta attacchi diretti alle infrastrutture, il mondo accademico si trova a gestire le conseguenze di una gestione complessa dei dati storici. L’Università di Sydney è stata protagonista di un incidente significativo che ha esposto le informazioni personali di circa 27.000 individui, tra cui staff attuale, ex dipendenti e un numero limitato di studenti e alumni. La violazione non ha colpito i database centrali dell’ateneo, bensì un repository di coding utilizzato per scopi di sviluppo, evidenziando come ambienti secondari o di test possano trasformarsi in pericolosi vettori di rischio se contengono dati reali non anonimizzati. Gli hacker sono riusciti ad accedere a file contenenti nomi, date di nascita, numeri di telefono e indirizzi, sottolineando la necessità critica di segregare rigorosamente il codice di sviluppo dalle informazioni personali sensibili.

L’ateneo ha reagito prontamente bloccando l’accesso non autorizzato e avviando le procedure di notifica al Privacy Commissioner del New South Wales e all’Australian Cyber Security Centre, ma l’evento solleva interrogativi sulla persistenza dei dati negli archivi digitali. Il coinvolgimento di ex membri dello staff risalenti al 2018 e di studenti del decennio precedente dimostra che il rischio associato a un ransomware e breach o a una semplice esfiltrazione non si esaurisce con la fine del rapporto lavorativo o accademico. Sebbene non siano emerse prove immediate della pubblicazione online dei dati sottratti, l’incidente, che segue una precedente violazione avvenuta nel 2023 tramite fornitori terzi, ribadisce l’urgenza per le istituzioni educative di implementare audit di sicurezza continui su tutti i repository e di adottare politiche di conservazione dei dati più stringenti per ridurre la superficie di attacco disponibile ai criminali informatici.

Smantellamento delle infrastrutture finanziarie illecite

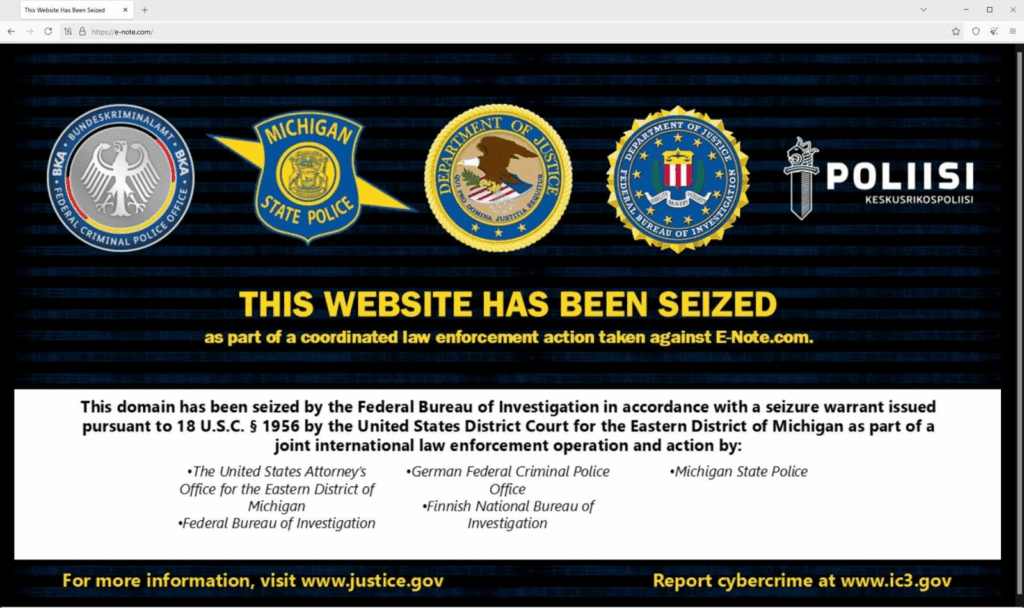

La lotta al cybercrime non si combatte solo sul fronte della difesa tecnica, ma anche colpendo i nodi finanziari che permettono alle gang di monetizzare i loro attacchi. Un’operazione congiunta guidata dagli Stati Uniti, con il supporto di FBI, polizia tedesca e finlandese, ha portato al sequestro dei domini e dei server dell’exchange di criptovalute E-Note. Questa piattaforma, operata dal cittadino russo Mykhalio Chudnovets, è accusata di aver riciclato oltre 64 milioni di euro in proventi illeciti derivanti da attacchi ransomware a partire dal 2017. E-Note fungeva da hub cruciale per l’obfuscamento delle transazioni, permettendo ai criminali di convertire valuta digitale in fiat e di trasferire fondi attraverso confini internazionali, rendendo difficile il tracciamento dei riscatti pagati dalle vittime.

Il sequestro dei database clienti e dei registri delle transazioni di E-Note rappresenta un colpo strategico di enorme valore per le autorità. L’analisi di questi dati potrebbe portare all’identificazione di numerosi affiliati alle gang ransomware e di reti di “money mules” utilizzate per il lavaggio del denaro. L’azione legale, che prevede pene severe per cospirazione e riciclaggio, invia un messaggio chiaro agli operatori di servizi finanziari non regolamentati che facilitano l’economia sommersa. Mentre le aziende rafforzano le difese con patch tempestive e autenticazione a più fattori, e le università rivedono la governance dei dati, l’intervento delle forze dell’ordine sulle infrastrutture di pagamento chiude il cerchio della difesa globale, dimostrando che la risoluzione del problema sistemico di ransomware e breach richiede un approccio olistico che integri prevenzione tecnologica e repressione finanziaria.

Domande frequenti su Ransomware e breach

Quali sono le nuove tattiche utilizzate dalla gang Clop?

La gang Clop si sta focalizzando sullo sfruttamento di vulnerabilità zero-day o non patchate in software di file-sharing come Gladinet CentreStack. La loro strategia privilegia l’esfiltrazione rapida di dati sensibili per l’estorsione pura, spesso evitando la fase di cifratura dei file per eludere i sistemi di sicurezza tradizionali.

Chi è stato colpito dal breach all’Università di Sydney?

L’incidente ha coinvolto un repository di coding, esponendo i dati di circa 27.000 persone. Le vittime includono 10.000 membri dello staff attuale, 12.500 ex dipendenti e un gruppo di 5.000 studenti e alumni. I dati compromessi comprendono nomi, date di nascita, indirizzi e numeri di telefono.

Perché è stato sequestrato l’exchange E-Note?

Le autorità USA e internazionali hanno sequestrato E-Note perché utilizzato come hub per il riciclaggio di denaro proveniente da attività criminali. Si stima che la piattaforma abbia lavato oltre 64 milioni di euro derivanti da riscatti ransomware, facilitando la monetizzazione degli attacchi per le gang cybercriminali.

Come possono proteggersi le aziende da vulnerabilità come quelle di CentreStack?

Le aziende devono applicare tempestivamente le patch di sicurezza rilasciate dai fornitori, come l’aggiornamento di Gladinet di aprile 2025. È cruciale monitorare l’esposizione online dei server, utilizzare l’autenticazione a più fattori (MFA) e segmentare le reti per limitare l’accesso ai dati sensibili in caso di compromissione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...