Il panorama della sicurezza informatica globale è entrato in una fase di allerta critica con la convergenza di tre minacce distinte ma ugualmente pervasive che colpiscono hardware, infrastrutture cloud e operazioni di intelligence automatizzata. Da un lato, una nuova flaw UEFI di gravità estrema sta lasciando milioni di motherboard vulnerabili ad attacchi pre-boot che aggirano le difese della memoria; dall’altro, una falla nei sistemi di autenticazione Fortinet espone decine di migliaia di dispositivi enterprise a compromissioni remote. In risposta a questo scenario di rischio elevato, l’integrazione tra piattaforme di threat intelligence basate su AI come Criminal IP e sistemi di orchestrazione come Palo Alto Networks Cortex XSOAR rappresenta l’evoluzione necessaria per automatizzare la difesa contro minacce sempre più sofisticate.

Vulnerabilità hardware e rischi pre-boot

La scoperta di una serie di vulnerabilità nel firmware UEFI, identificate con i codici CVE-2025-11901 e varianti correlate, ha scosso l’industria hardware colpendo direttamente i giganti del settore come Gigabyte, MSI, ASUS e ASRock. Il nucleo del problema risiede in un’implementazione difettosa che fallisce nel configurare correttamente l’IOMMU (Input-Output Memory Management Unit) durante la fase iniziale di avvio. Sebbene il firmware segnali falsamente che le protezioni DMA (Direct Memory Access) sono attive, il sistema rimane in realtà esposto a dispositivi PCIe malevoli che, avendo accesso fisico alla macchina, possono leggere e modificare la memoria RAM prima ancora che il sistema operativo venga caricato.

Questa “falla invisibile” ha costretto aziende come Riot Games ad aggiornare il proprio sistema anti-cheat Vanguard per impedire l’esecuzione di titoli popolari come Valorant su macchine vulnerabili, poiché i cheater potrebbero sfruttare questo vettore per iniettare codice non rilevabile a livello kernel. La gravità della flaw UEFI risiede nella sua capacità di persistere anche dopo la reinstallazione del sistema operativo, rendendo indispensabile l’aggiornamento manuale del BIOS/UEFI fornito dai produttori. Gli esperti consigliano agli utenti di verificare immediatamente il modello della propria scheda madre e di applicare le patch correttive, prestando attenzione a eseguire backup completi dei dati prima di procedere con l’update del firmware.

Esposizione critica su FortiCloud SSO

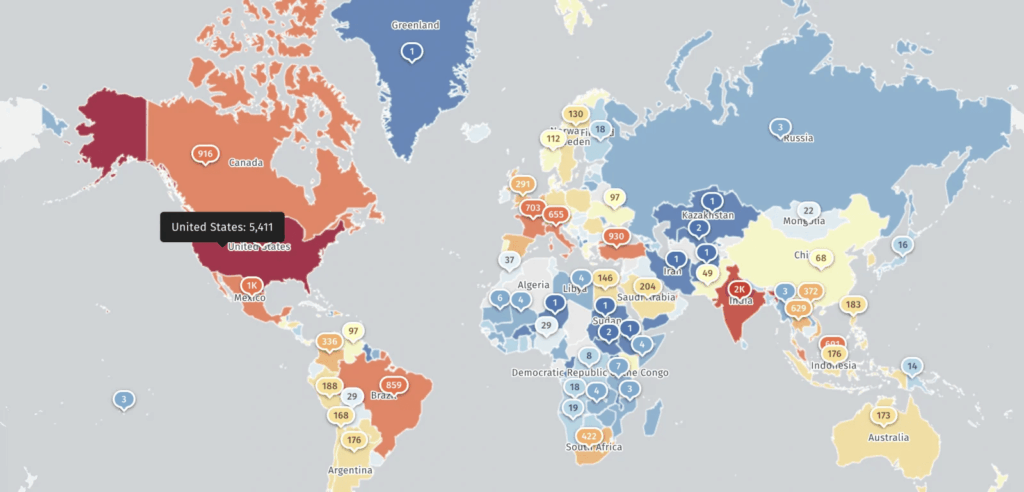

Parallelamente alla crisi hardware, il settore enterprise affronta una minaccia remota massiva che coinvolge l’infrastruttura di Fortinet. Oltre 25.000 dispositivi con la funzionalità FortiCloud Single Sign-On (SSO) abilitata sono risultati esposti a exploit attivi che sfruttano le vulnerabilità CVE-2025-59718 e CVE-2025-59719. Gli attaccanti, utilizzando messaggi SAML appositamente craftati, riescono a bypassare completamente i meccanismi di autenticazione, ottenendo accesso amministrativo alle interfacce web di gestione senza necessità di credenziali valide.

Le conseguenze di questa esposizione sono devastanti: una volta dentro, i criminali possono scaricare file di configurazione sensibili che contengono password in formato hash, mappe di rete dettagliate e policy firewall, facilitando movimenti laterali all’interno dell’infrastruttura aziendale. L’agenzia americana CISA ha reagito con urgenza, inserendo queste falle nel catalogo degli exploit noti (KEV) e ordinando alle agenzie federali di applicare le patch entro scadenze strettissime. Con oltre 5.400 IP vulnerabili rilevati negli Stati Uniti e quasi 2.000 in India, la raccomandazione imperativa per le organizzazioni è di disabilitare l’SSO se non strettamente necessario e di aggiornare immediatamente FortiOS e i prodotti correlati alle versioni sicure indicate negli advisory ufficiali.

Automazione difensiva con AI e SOAR

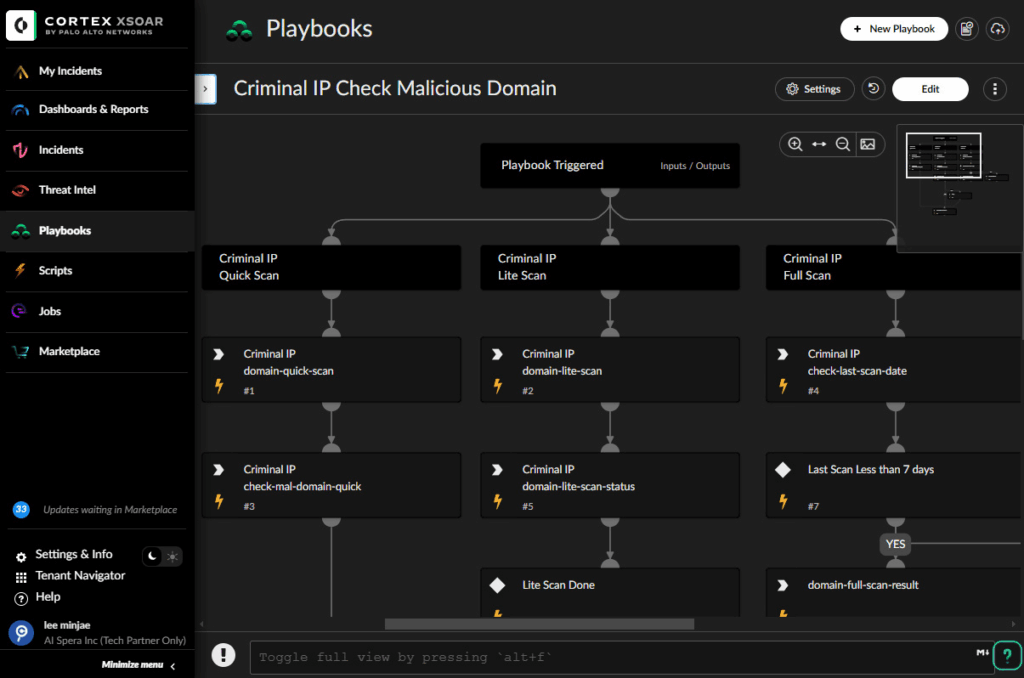

Di fronte a minacce che operano a velocità macchina, la risposta umana non è più sufficiente. Per questo motivo, l’integrazione tra Criminal IP e Palo Alto Networks Cortex XSOAR segna un passo avanti decisivo nell’automazione dei Security Operations Center (SOC). Questa partnership incorpora l’intelligence sulle minacce guidata dall’intelligenza artificiale direttamente nei flussi di lavoro di orchestrazione, permettendo agli analisti di arricchire automaticamente gli incidenti con dati contestuali esterni in tempo reale.

La piattaforma non si limita a fornire una reputazione statica di IP e domini, ma esegue analisi comportamentali profonde, correlando infrastrutture di comando e controllo (C2) e storici di esposizione. Quando un alert viene attivato, il sistema innesca playbook automatici che eseguono scansioni multi-stage, riducendo drasticamente i falsi positivi e i tempi di risposta. Inoltre, la funzionalità di Micro Attack Surface Management (ASM) monitora continuamente l’esposizione degli asset aziendali, identificando porte aperte e software obsoleti prima che possano essere sfruttati da exploit come la flaw UEFI o le vulnerabilità Fortinet. Questa sinergia tra threat intelligence esterna e automazione interna rappresenta il futuro della difesa autonoma, liberando gli analisti da compiti ripetitivi per concentrarsi su minacce ad alta priorità.

Domande frequenti su Flaw UEFI e Sicurezza

Quali rischi comporta la nuova flaw UEFI per le motherboard?

La vulnerabilità permette attacchi DMA pre-boot, consentendo a dispositivi PCIe malevoli di leggere e modificare la memoria del sistema prima del caricamento del sistema operativo. Questo aggira le protezioni di sicurezza standard e può essere sfruttato per iniettare malware persistente o cheat nei videogiochi.

Come posso proteggere i miei dispositivi Fortinet dagli exploit SSO?

È essenziale aggiornare immediatamente il firmware dei dispositivi (FortiOS, FortiProxy, FortiWeb) alle versioni patchate indicate da Fortinet. Se l’aggiornamento non è possibile subito, si raccomanda di disabilitare temporaneamente la funzionalità FortiCloud SSO e di limitare l’accesso alle interfacce di amministrazione.

In che modo l’integrazione tra Criminal IP e Cortex XSOAR aiuta i SOC?

L’integrazione automatizza l’arricchimento degli incidenti di sicurezza utilizzando l’intelligenza artificiale per analizzare IP e domini sospetti. Questo riduce il carico di lavoro manuale degli analisti, migliora l’accuratezza nel rilevamento delle minacce e accelera i tempi di risposta agli incidenti.

Quali produttori di motherboard sono colpiti dalla vulnerabilità UEFI?

La vulnerabilità colpisce diversi modelli di motherboard prodotti da Gigabyte, MSI, ASUS e ASRock. Gli utenti dovrebbero consultare i siti ufficiali dei produttori per scaricare e installare gli aggiornamenti del BIOS specifici per il proprio hardware.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...