La gang ransomware RansomHouse ha compiuto un salto tecnico rilevante, trasformando il proprio modello di cifratura da una struttura lineare a un sistema multilivello a due fasi che rende più complessa l’analisi forense e significativamente più difficile qualsiasi tentativo di decrittazione. L’evoluzione è stata documentata da Palo Alto Networks Unit 42, che ha analizzato le versioni più recenti dell’encryptor Mario, cuore operativo delle campagne del gruppo noto internamente come Jolly Scorpius.

Questa trasformazione non rappresenta un semplice affinamento incrementale, ma un vero cambio di paradigma: RansomHouse non si limita più a cifrare file in sequenza con una singola trasformazione, bensì introduce chiavi primarie e secondarie, chunk dinamici di dimensione variabile e offset sparsi che rompono la prevedibilità matematica dell’algoritmo. Il risultato è un ransomware più resiliente, progettato esplicitamente per resistere all’analisi statica e dinamica e per colpire in modo devastante ambienti virtualizzati ad alta densità come VMware ESXi.

Dal ransomware lineare alla crittografia stratificata

Le prime versioni di Mario adottavano una trasformazione crittografica a singola fase, con chunk di dimensione fissa e un flusso di cifratura sequenziale. Questo approccio, pur efficace sul piano operativo, esponeva il malware a pattern riconoscibili e a potenziali debolezze sfruttabili da strumenti di reverse engineering. L’upgrade individuato da Unit 42 introduce invece una crittografia a due stadi, basata su una chiave primaria casuale a 32 byte e una chiave secondaria a 8 byte, applicate in momenti diversi del processo.

I file vengono processati in segmenti dinamici che possono arrivare fino a 8 GB, con porzioni cifrate a offset calcolati in modo non lineare. Questa scelta rompe la continuità dei dati cifrati e rende inefficaci molte tecniche di ricostruzione parziale. Inoltre, l’uso di buffer multipli e di uno stack ridotto rispetto alle versioni precedenti contribuisce a offuscare ulteriormente il comportamento interno del malware, complicando l’analisi automatizzata.

Il ruolo centrale degli ambienti ESXi

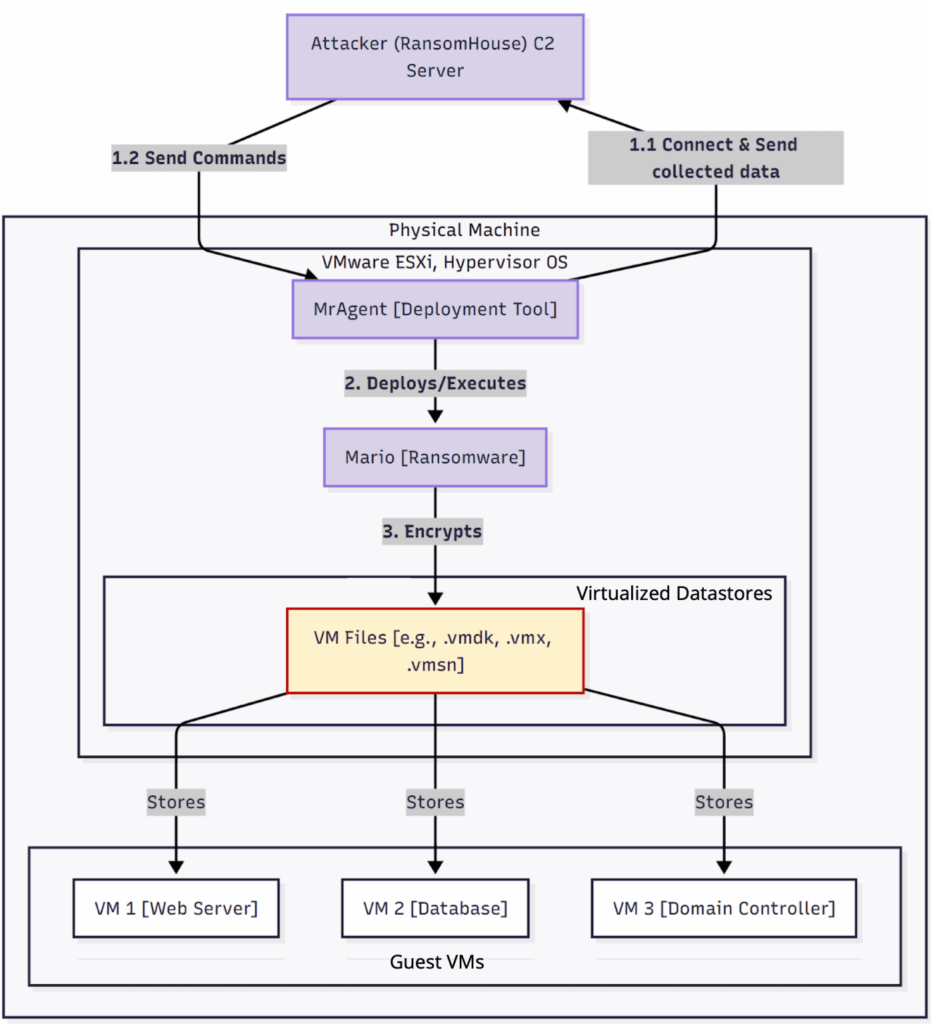

L’evoluzione di RansomHouse non è casuale, ma risponde a una precisa strategia di massima distruzione operativa. Il gruppo prende di mira infrastrutture VMware ESXi, ambienti che concentrano decine o centinaia di macchine virtuali su un singolo host. In questo contesto, la cifratura di file come .vmdk, .vmem, .ova e .vbk consente di paralizzare interi data center con un’unica operazione.

Il modulo MrAgent, utilizzato per il deployment automatico, svolge un ruolo chiave in questa fase. Una volta ottenuto l’accesso, MrAgent raccoglie informazioni sull’host tramite comandi come uname ed esxcli, disabilita il firewall nativo di ESXi e prepara l’ambiente per l’esecuzione dell’encryptor. Questa automazione consente agli affiliati di scalare rapidamente l’attacco, massimizzando l’impatto prima che i difensori possano reagire.

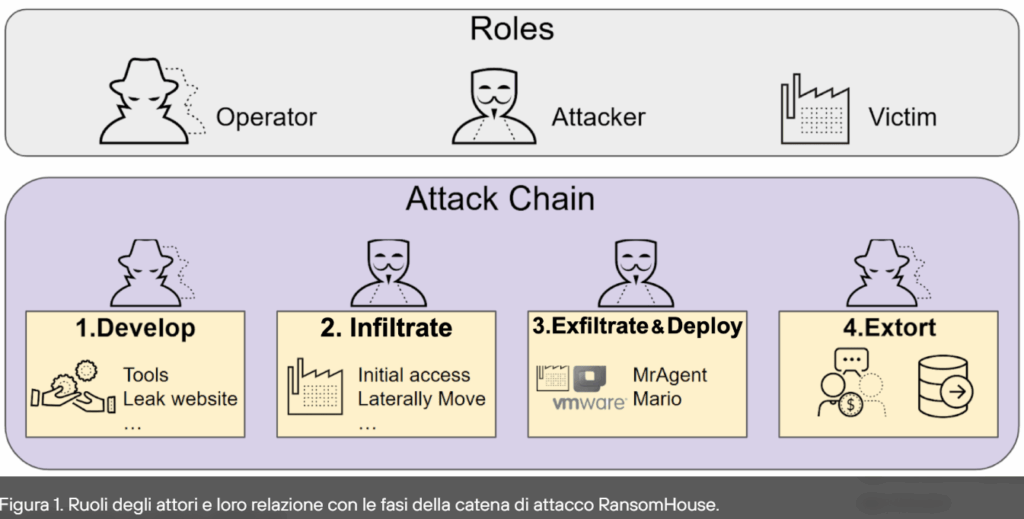

Ransomware-as-a-service e divisione dei ruoli

RansomHouse opera secondo un modello ransomware-as-a-service (RaaS) ormai maturo. Gli operatori gestiscono lo sviluppo degli strumenti, l’infrastruttura di comando e controllo e i siti di leak, mentre gli affiliati si occupano dell’accesso iniziale alle reti, del movimento laterale e dell’esfiltrazione dei dati. Questa separazione dei ruoli aumenta la resilienza del gruppo e consente una rapida evoluzione tattica.

Dal 2021 sono state documentate almeno 123 vittime, distribuite tra sanità, finanza, trasporti e settore pubblico. L’impatto non si limita alle perdite finanziarie immediate, ma include fughe di dati sensibili, interruzioni operative prolungate ed erosione della fiducia pubblica, soprattutto quando vengono colpite infrastrutture critiche o servizi essenziali.

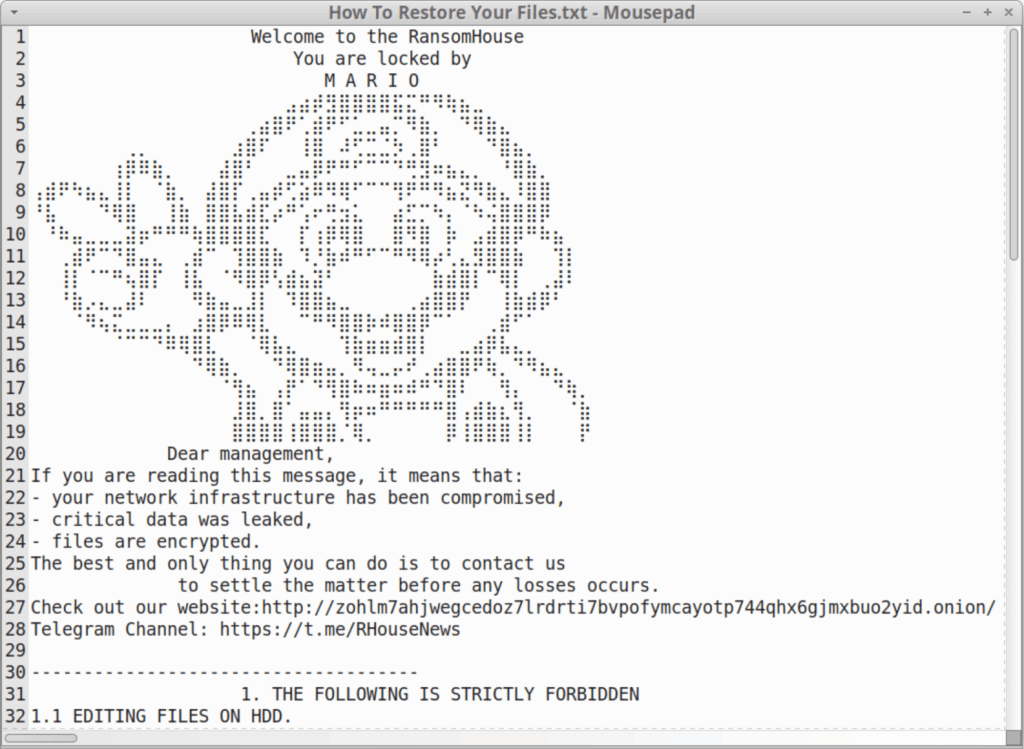

L’encryptor Mario e la nota di riscatto

Una volta avviato, Mario segue un flusso preciso: genera la nota di riscatto “How To Restore Your Files.txt”, individua i file target in base alle estensioni e avvia la cifratura multilivello. I file cifrati vengono marcati con l’estensione .emario, mentre alcuni formati vengono deliberatamente esclusi per evitare corruzioni che potrebbero rendere il sistema inutilizzabile anche per l’attaccante.

un campione di Mario .

Al termine del processo, il malware produce statistiche dettagliate che indicano quanti file sono stati cifrati, quanti saltati e il volume complessivo dei dati colpiti. Questo reporting non è un semplice dettaglio estetico, ma uno strumento operativo che consente agli operatori di valutare l’efficacia dell’attacco e di calibrare le richieste di riscatto.

Un salto qualitativo che complica la difesa

Secondo l’analisi di Unit 42, il passaggio a una crittografia a due fasi rappresenta un salto qualitativo nella progettazione del ransomware. La combinazione di chiavi multiple, chunk dinamici e offset sparsi aumenta in modo significativo la complessità matematica dell’algoritmo, rendendo impraticabili molte delle tecniche di decrittazione utilizzate in passato.

Questa evoluzione riflette una tendenza più ampia nel panorama ransomware: i gruppi più strutturati investono sempre più risorse nello sviluppo software, adottando pratiche che ricordano quelle dell’ingegneria professionale. L’obiettivo non è solo estorcere denaro, ma mantenere un vantaggio tecnico costante sui difensori.

Indicatori di compromissione e tracciabilità

Unit 42 ha condiviso diversi indicatori di compromissione (IoC), tra cui hash SHA256 associati alle versioni originali e aggiornate di Mario e ai binari di MrAgent. Questi indicatori consentono ai team di sicurezza di identificare rapidamente le infezioni e di correlare eventi sospetti all’attività di RansomHouse.

La presenza dell’estensione .emario, della nota di riscatto standardizzata e di specifici pattern di comando su ESXi rappresenta ulteriori segnali utili per il rilevamento precoce. Tuttavia, la crescente offuscazione del codice suggerisce che questi indicatori potrebbero cambiare rapidamente nelle prossime iterazioni.

Le contromisure e il ruolo della threat intelligence

Sul fronte difensivo, Palo Alto Networks indica l’uso combinato di Advanced WildFire e Cortex Xpanse per individuare binari malevoli, monitorare superfici di attacco esposte e intercettare comportamenti anomali su infrastrutture ESXi. L’approccio raccomandato non si basa su una singola misura, ma su difesa in profondità, visibilità continua e risposta rapida agli incidenti.

L’analisi di Unit 42 sottolinea inoltre l’importanza della condivisione tempestiva delle informazioni all’interno della comunità di sicurezza. In un contesto in cui i ransomware evolvono rapidamente, la capacità di aggiornare firme, modelli comportamentali e procedure di risposta diventa un fattore critico di resilienza.

Un panorama ransomware sempre più sofisticato

L’upgrade di RansomHouse conferma che il ransomware moderno non è più un semplice strumento di cifratura, ma una piattaforma complessa, progettata per adattarsi agli ambienti target e per resistere alle contromisure più avanzate. La scelta di colpire infrastrutture virtualizzate e di adottare una crittografia stratificata indica una chiara volontà di massimizzare l’impatto operativo e ridurre le opzioni di recupero per le vittime.

In questo scenario, la sicurezza informatica non può più limitarsi a reazioni post-evento. La capacità di anticipare l’evoluzione tecnica degli attori ransomware, come dimostrato dall’analisi di Unit 42, diventa essenziale per contenere una minaccia che continua a crescere in sofisticazione e ambizione.

Domande frequenti su RansomHouse

Cos’è la crittografia a due fasi introdotta da RansomHouse?

È un nuovo metodo di cifratura che utilizza due chiavi distinte (primaria e secondaria) e applica la cifratura su segmenti di file (chunk) dinamici e variabili, rendendo molto più difficile la decrittazione senza pagare il riscatto rispetto ai metodi lineari precedenti.

Perché RansomHouse prende di mira VMware ESXi?

Gli ambienti ESXi ospitano molte macchine virtuali su un singolo server fisico. Colpendo l’hypervisor, il ransomware può cifrare i dischi virtuali (.vmdk) di decine di server contemporaneamente, massimizzando il danno e l’interruzione operativa con un solo attacco.

Qual è il ruolo del tool MrAgent?

MrAgent è uno strumento utilizzato per automatizzare l’attacco su sistemi ESXi. Si occupa di disabilitare i firewall, raccogliere informazioni sull’host e preparare il sistema per l’esecuzione dell’encryptor Mario, velocizzando il processo di infezione.

Come posso riconoscere un’infezione da RansomHouse variante Mario?

I file cifrati vengono rinominati con l’estensione .emario e viene lasciata una nota di riscatto standardizzata intitolata solitamente “How To Restore Your Files.txt” che contiene le istruzioni per contattare gli attaccanti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...