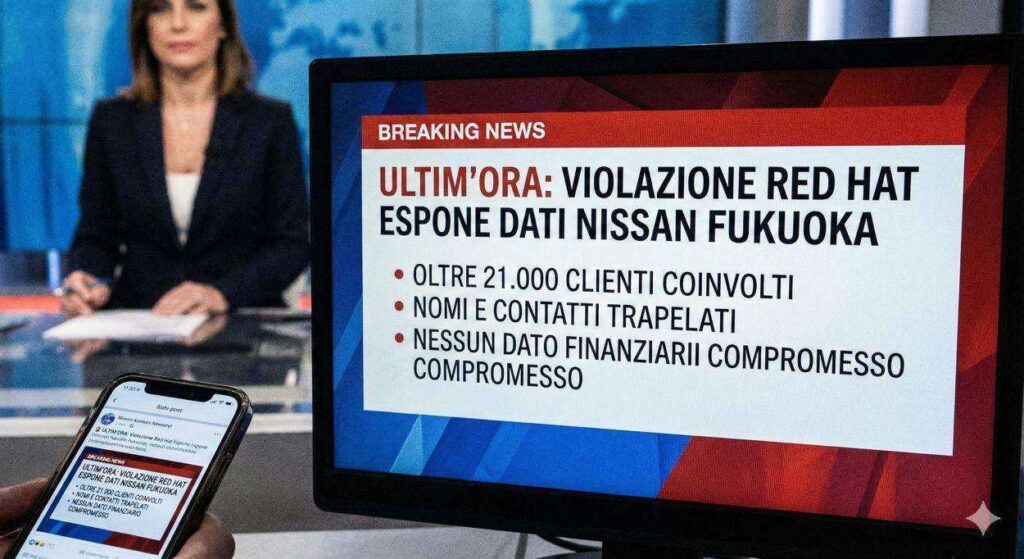

La sicurezza informatica nel settore automotive subisce un nuovo colpo con la rivelazione di una violazione Red Hat che ha coinvolto indirettamente Nissan Motor Co. Ltd., esponendo i dati personali di oltre 21.000 clienti. L’incidente, avvenuto a settembre 2025 e reso noto solo all’inizio di ottobre, ha compromesso i sistemi sviluppati da Red Hat per la gestione delle vendite di Nissan Fukuoka Sales Co., Ltd. in Giappone. Sebbene l’azienda abbia prontamente confermato che nessun dato finanziario critico, come i dettagli delle carte di credito, sia stato sottratto, la breccia solleva interrogativi urgenti sulla vulnerabilità delle supply chain digitali e sulla sicurezza dei vendor terze parti.

Questo evento rappresenta il secondo grave incidente cyber per Nissan nel corso del 2025, seguendo l’attacco ransomware del gruppo Qilin contro la sussidiaria Creative Box Inc. avvenuto ad agosto. Con precedenti che hanno colpito le divisioni Nord America e Oceania, la frequenza di questi attacchi evidenzia una minaccia persistente e in evoluzione per i giganti dell’automotive globale.

Dettagli tecnici della violazione e attori coinvolti

La violazione Red Hat ha avuto origine da un accesso non autorizzato ai server di dati dell’azienda, culminato nel furto di centinaia di gigabyte di informazioni sensibili da circa 28.000 repository GitLab privati. Due noti gruppi di threat actor, Crimson Collective e ShinyHunters, hanno rivendicato la responsabilità dell’attacco, pubblicando campioni dei dati sottratti come prova e strumento di estorsione.

Red Hat, che sviluppa e mantiene i sistemi di gestione clienti utilizzati da Nissan per le sue operazioni di vendita in Giappone, ha notificato tempestivamente il partner automobilistico, permettendo l’avvio immediato di indagini interne. Dalle verifiche condotte, Nissan ha confermato che l’impatto è stato circoscritto a un sottoinsieme specifico di clienti della concessionaria di Fukuoka, escludendo la compromissione di altri ambienti aziendali. In risposta, Red Hat ha aggiornato i propri protocolli di sicurezza e sta collaborando strettamente con le autorità e i partner per mitigare i danni, mentre gli esperti analizzano i sample leaked per comprendere meglio le tattiche sofisticate utilizzate per penetrare in ambienti enterprise così strutturati.

Impatto sui clienti di Nissan Fukuoka

L’esposizione ha colpito specificamente 21.000 clienti che hanno acquistato veicoli o ricevuto servizi presso Nissan Fukuoka Sales Co., Ltd.. I dati compromessi includono nomi completi, indirizzi fisici, numeri di telefono ed email, informazioni che, sebbene non finanziarie, costituiscono un terreno fertile per campagne di phishing mirato e furti d’identità.

Nissan ha adottato un approccio proattivo, contattando direttamente gli interessati tramite lettere ed email per informarli dell’accaduto e offrire supporto nel monitoraggio dei propri account. Agli utenti è stato consigliato di cambiare le password e di attivare alert per potenziali frodi, nonostante l’azienda abbia rassicurato che le operazioni quotidiane proseguono senza interruzioni. La fiducia dei consumatori in un’area chiave per le vendite in Giappone rischia di essere erosa, spingendo Nissan a pianificare campagne specifiche per ricostruire la reputazione e a rafforzare il training del personale sulla gestione sicura dei dati.

Cronologia degli incidenti e contesto globale

Il 2025 si sta rivelando un anno difficile per la cybersecurity di Nissan. La sequenza temporale degli incidenti è allarmante:

- Agosto 2025: Attacco ransomware Qilin contro Creative Box Inc., con esposizione di dati interni sensibili.

- Settembre 2025: Violazione dei sistemi Red Hat, origine dell’attuale leak.

- Ottobre 2025: Divulgazione pubblica della breccia Red Hat.

- Dicembre 2025: Nissan conferma l’impatto specifico sui clienti di Fukuoka.

Questi eventi si sommano alle brecce precedenti che hanno colpito Nissan North America (53.000 dipendenti esposti) e Nissan Oceania (attacco ransomware Akira con 100.000 clienti coinvolti), delineando un pattern di vulnerabilità strutturale nelle filiali globali e nella rete di fornitori. Il confronto con altri giganti come Toyota, anch’essi vittime di attacchi simili, conferma che il settore automotive è diventato un bersaglio primario per criminali informatici e attori statali.

Misure di mitigazione e prospettive future

In risposta a questa crisi, Nissan ha implementato monitoraggi aggiuntivi per i dati esposti, utilizzando strumenti di intelligenza artificiale per rilevare anomalie e prevenire il misuse delle informazioni. L’azienda sta rivedendo i contratti con tutti i vendor terze parti, spingendo per audit di sicurezza regolari e l’adozione di standard più elevati, come l’autenticazione multi-fattore obbligatoria e la crittografia avanzata.

La collaborazione tra Nissan e Red Hat si sta evolvendo verso una partnership strategica per la sicurezza, con l’obiettivo di raggiungere “zero brecce” nel 2026 attraverso la condivisione di threat intelligence e l’integrazione di tecnologie difensive predittive. Mentre le autorità giapponesi indagano per garantire la compliance alle normative sulla privacy, questo incidente serve da monito per tutte le imprese che dipendono da ecosistemi digitali complessi: la sicurezza della supply chain non è più un optional, ma una priorità strategica assoluta.

Domande frequenti sulla violazione Red Hat e Nissan

Quali dati sono stati rubati nella violazione Red Hat che ha colpito Nissan?

La violazione ha esposto nomi completi, indirizzi fisici, numeri di telefono ed indirizzi email di oltre 21.000 clienti di Nissan Fukuoka. Nissan ha confermato che non sono stati compromessi dati finanziari come numeri di carte di credito.

Chi è responsabile dell’attacco a Red Hat?

L’attacco è stato rivendicato dai gruppi di threat actor noti come Crimson Collective e ShinyHunters, che hanno affermato di aver sottratto centinaia di gigabyte di dati da repository GitLab privati di Red Hat.

Cosa devono fare i clienti Nissan colpiti dalla violazione?

I clienti interessati, che sono stati notificati direttamente da Nissan, dovrebbero prestare massima attenzione a email o messaggi sospetti (phishing), cambiare le password dei loro account online e monitorare eventuali attività anomale, pur non essendoci rischi finanziari diretti immediati.

È il primo attacco informatico subito da Nissan nel 2025?

No, questo è il secondo incidente significativo per Nissan Giappone nel 2025. Ad agosto, la sussidiaria Creative Box Inc. è stata colpita da un attacco ransomware del gruppo Qilin. Inoltre, filiali in Nord America e Oceania hanno subito brecce in anni recenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.