Microsoft amplia in modo significativo le difese di Microsoft Teams, introducendo una nuova integrazione con Defender for Office 365 che consente alle organizzazioni di bloccare utenti esterni direttamente a livello di tenant. La novità arriva in un contesto di crescente abuso della piattaforma di collaborazione da parte di gruppi criminali, che sfruttano messaggi, chiamate e inviti a riunioni per campagne di social engineering, phishing e ransomware. Parallelamente, una campagna malware basata su domini typosquattati dimostra quanto gli errori umani restino un vettore critico, anche fuori dagli ambienti enterprise.

La strategia di Microsoft punta a centralizzare il controllo della superficie di attacco, integrando Teams nell’ecosistema di sicurezza già presidiato da Defender, mentre continua a rafforzare la protezione dei messaggi e dei file scambiati sulla piattaforma, oggi utilizzata da oltre 320 milioni di utenti attivi mensili.

Blocco degli utenti esterni in Teams tramite Defender for Office 365

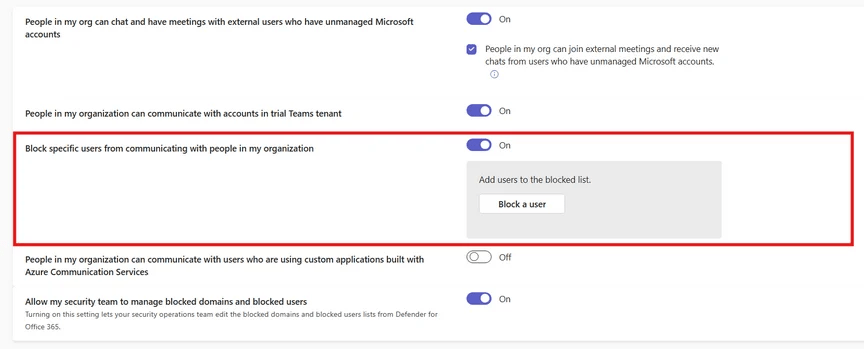

La nuova funzionalità consente ai team di sicurezza di impedire a contatti esterni di inviare messaggi, avviare chiamate o invitare a riunioni utenti interni all’organizzazione. La gestione avviene interamente dal portale Microsoft Defender, attraverso la Tenant Allow/Block List, già utilizzata per il controllo di domini e indirizzi malevoli in ambito email.

Gli amministratori possono aggiungere, rimuovere e monitorare contatti bloccati da un’unica interfaccia, con effetto immediato su tutti i client Teams, inclusi web, desktop e mobile. Il sistema supporta fino a 4.000 domini bloccati e 200 indirizzi email specifici, una soglia pensata per grandi organizzazioni e contesti regolati.

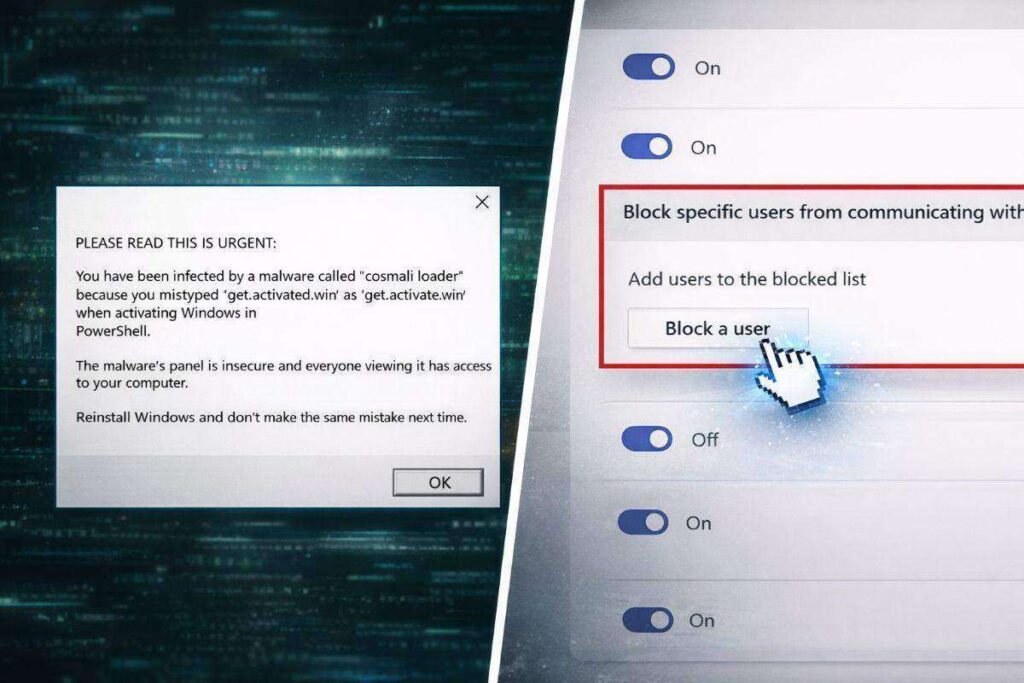

Per attivare la funzione sono necessarie due impostazioni nel centro di amministrazione di Teams. La prima abilita il blocco di utenti specifici dal comunicare con l’organizzazione, la seconda consente al team di sicurezza di gestire domini e utenti bloccati direttamente da Defender. Entrambe risultano disattivate per impostazione predefinita, evitando cambiamenti automatici nelle policy esistenti.

Un aspetto chiave è che le configurazioni di federazione già attive non vengono modificate. Microsoft ha chiarito che il nuovo meccanismo si sovrappone alle impostazioni attuali senza alterarle, riducendo il rischio di interruzioni operative o problemi di interoperabilità con partner esterni.

Rollout e requisiti di licenza

Il rilascio è previsto all’inizio di gennaio 2026, con completamento a metà mese. La funzionalità sarà disponibile esclusivamente per le organizzazioni che dispongono di Defender for Office 365 Plan 1 o Plan 2, confermando la direzione di Microsoft verso una sicurezza sempre più modulare e legata agli abbonamenti avanzati.

Con questa integrazione, Teams entra a pieno titolo nel perimetro di Defender XDR, permettendo una correlazione più efficace tra eventi di sicurezza, tentativi di contatto sospetti e campagne multi-vettore che coinvolgono email, collaboration tool e endpoint.

Teams come vettore di attacco e risposta di Microsoft

Negli ultimi anni, diversi gruppi ransomware hanno sfruttato Teams come canale alternativo all’email per contattare direttamente i dipendenti, aggirando filtri antispam e controlli tradizionali. Messaggi apparentemente legittimi, inviati da account esterni, hanno facilitato la distribuzione di link malevoli, payload e richieste di accesso remoto.

Microsoft risponde rafforzando non solo il controllo sugli utenti esterni, ma anche la protezione dei contenuti. A partire dal 2026, Teams integra meccanismi più aggressivi di blocco dei file weaponizzabili e segnalazione degli URL dannosi, con avvisi visibili agli utenti e strumenti di reporting per i falsi positivi. L’obiettivo è ridurre l’esposizione senza compromettere l’usabilità quotidiana della piattaforma.

Campagna malware via dominio falso e PowerShell

In parallelo alle novità su Teams, ricercatori di sicurezza hanno individuato una campagna malware che sfrutta il typosquatting per colpire utenti Windows. Il dominio get.activate.win imita visivamente get.activated.win, sito legittimo associato allo strumento Microsoft Activation Scripts (MAS), ampiamente diffuso per l’attivazione non ufficiale di Windows e Office.

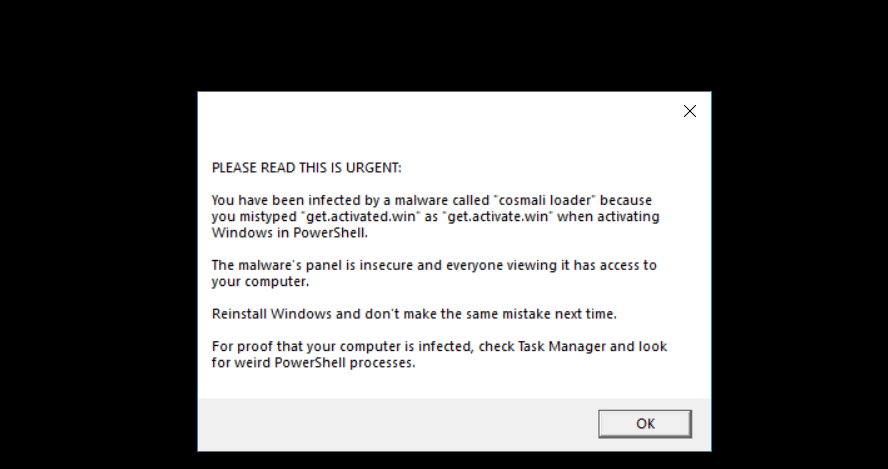

Gli utenti che digitano erroneamente il comando in PowerShell scaricano ed eseguono uno script malevolo che installa Cosmali Loader, un loader open source utilizzato per distribuire cryptominer e il RAT XWorm. La campagna è emersa grazie a segnalazioni su Reddit, dove alcune vittime hanno riportato la comparsa di popup che notificavano l’infezione.

Il messaggio, ironicamente esplicito, avvisava gli utenti di essere stati infettati a causa di un errore di digitazione durante l’attivazione di Windows. I ricercatori hanno scoperto che il pannello di controllo del malware risultava mal configurato, permettendo l’accesso non autenticato e la visualizzazione delle macchine compromesse.

Cosmali Loader e impatti sugli utenti

Cosmali Loader funge da primo stadio di infezione, scaricando payload aggiuntivi come miner di criptovalute e trojan di accesso remoto. In diversi casi, le vittime hanno scelto di reinstallare completamente Windows per eliminare la minaccia, evidenziando l’impatto operativo anche di campagne relativamente semplici.

A typo-squatting campaign was found on the domain "get[.]activate[.]win" (notice the missing "d"), used to install a remote script-loading trojan.

— MAS (@massgravel) December 23, 2025

Please take extra care to verify the commands you type before running them, or download the MAS AIO script from our GitHub.

Lo strumento MAS, ospitato su GitHub e mantenuto come progetto open source, utilizza tecniche come attivazione HWID, emulazione KMS e bypass come Ohook. Microsoft considera MAS uno strumento di pirateria, ma la sua diffusione lo rende un bersaglio ideale per attori malevoli che sfruttano la fiducia degli utenti e la ripetizione meccanica dei comandi in PowerShell.

Gli stessi sviluppatori di MAS hanno avvertito gli utenti di verificare sempre i comandi prima dell’esecuzione, sottolineando come il typosquatting sfrutti errori minimi ma devastanti. Il caso dimostra quanto l’esecuzione di codice remoto, soprattutto in ambienti non isolati, rappresenti ancora un rischio significativo.

Implicazioni per la sicurezza aziendale

Le due notizie, apparentemente distinte, convergono su un punto centrale: la superficie di attacco si sposta sempre più verso strumenti legittimi e abitudini consolidate. Teams, PowerShell e i tool di attivazione diventano veicoli ideali per campagne che puntano sull’errore umano più che su vulnerabilità tecniche complesse.

L’integrazione tra Teams e Defender consente alle organizzazioni di ridurre drasticamente il rischio di contatti malevoli esterni, mentre la campagna MAS evidenzia l’importanza di policy restrittive sull’esecuzione di script, l’uso di sandbox e il divieto di strumenti non ufficiali in ambito aziendale.

Microsoft rafforza così un messaggio chiaro: la sicurezza non può più essere frammentata. La gestione centralizzata dei blocchi, la visibilità sui domini sospetti e la protezione dei canali di collaborazione diventano elementi fondamentali per contrastare un cybercrime sempre più orientato al social engineering.

Prospettive e raccomandazioni operative

Per gli amministratori, l’arrivo della nuova funzione di blocco in Teams rappresenta un’opportunità concreta per chiudere un vettore di attacco spesso sottovalutato. L’abilitazione tempestiva delle impostazioni nel centro admin e la gestione proattiva delle liste di blocco possono ridurre in modo significativo l’esposizione.

Sul fronte utenti, il caso MAS ribadisce l’importanza di evitare strumenti di attivazione non ufficiali, verificare attentamente domini e comandi e testare script solo in ambienti isolati. Il typosquatting continua a essere una tecnica semplice ma estremamente efficace.

Con oltre 320 milioni di utenti mensili, Teams rimane un obiettivo privilegiato. L’evoluzione delle sue difese, integrata con Defender, segna un passaggio chiave verso una collaborazione più sicura, ma conferma anche che la sicurezza resta un equilibrio delicato tra tecnologia, configurazione e comportamento umano.

Domande Frequenti sulla Sicurezza Microsoft Teams e Malware

Come funziona il blocco degli utenti esterni su Microsoft Teams?

Il blocco consente agli amministratori IT di impedire a domini o indirizzi email esterni specifici di contattare gli utenti dell’organizzazione tramite chat o chiamate. La gestione avviene attraverso la “Tenant Allow/Block List” nel portale di Microsoft Defender, centralizzando il controllo della sicurezza.

Quali licenze servono per attivare il blocco avanzato su Teams?

La funzionalità sarà disponibile per le organizzazioni che possiedono un abbonamento a Microsoft Defender for Office 365 Plan 1 o Plan 2. Il rollout della funzione è previsto per gennaio 2026.

Cos’è la campagna malware legata a PowerShell e come colpisce?

Si tratta di un attacco che sfrutta il “typosquatting”, ovvero la registrazione di domini simili a quelli legittimi (es. get.activate.win invece di quello corretto). Gli utenti che sbagliano a digitare il comando di attivazione in PowerShell scaricano involontariamente il malware Cosmali Loader, che può installare cryptominer o trojan di accesso remoto.

Il nuovo blocco di Teams interrompe le comunicazioni con i partner esistenti?

No, Microsoft ha progettato la funzionalità in modo che non sovrascriva le configurazioni di federazione già attive. Le impostazioni di blocco si applicano specificamente ai nuovi contatti o domini aggiunti alla lista di blocco, senza disturbare le collaborazioni legittime già in corso.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.