Un attacco supply-chain ha colpito Trust Wallet attraverso la sua estensione per Chrome, causando perdite superiori a 5,5 milioni di euro in criptovalute sottratte a utenti ignari. L’incidente ha avuto origine da un aggiornamento malevolo rilasciato il 24 dicembre 2025 che ha introdotto codice nascosto in grado di esfiltrare le seed phrase e consentire il drenaggio immediato dei fondi su più blockchain. L’episodio ha riacceso il dibattito sulla sicurezza delle estensioni browser, sui rischi della self-custody in ambienti desktop e sulla necessità di controlli di integrità più rigorosi lungo la catena di distribuzione del software.

La dinamica dell’attacco: un aggiornamento compromesso

La versione 2.68.0 dell’estensione Chrome di Trust Wallet, pubblicata il 24 dicembre, conteneva un file JavaScript malevolo (4482.js) mascherato da componente di analytics. All’atto dell’importazione o dello sblocco di un wallet, lo script attivava una routine di esfiltrazione delle seed phrase verso un dominio esterno, metrics-trustwallet.com, registrato pochi giorni prima e privo di collegamenti ufficiali con Trust Wallet. Le richieste di rete intercettate dai ricercatori hanno confermato l’invio dei dati sensibili verso l’endpoint malevolo.

Una volta ottenute le seed phrase, l’attaccante ha preso il controllo istantaneo dei wallet colpiti, drenando asset su Bitcoin, reti EVM ed ecosistema Solana. Le transazioni sono avvenute in tempi rapidissimi, segno di un’automazione efficace e di una pianificazione mirata a massimizzare l’impatto prima della scoperta pubblica.

Tracciamento dei fondi e stima dei danni

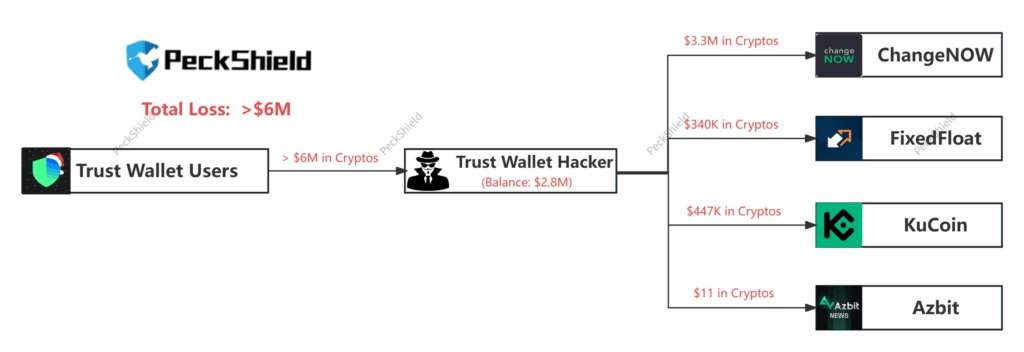

Le analisi on-chain attribuiscono danni complessivi oltre 5,5 milioni di euro, con una quota iniziale significativa convogliata verso exchange centralizzati e servizi di swap. Secondo le ricostruzioni, flussi rilevanti hanno raggiunto ChangeNOW, FixedFloat, KuCoin e Azbit. Parte dei fondi risulta ancora in giacenza su wallet controllati dall’attaccante, per un valore stimato di circa 2,6 milioni di euro al momento delle prime comunicazioni.

#PeckShieldAlert The @TrustWallet exploit has drained >$6M worth of cryptos from victims.

— PeckShieldAlert (@PeckShieldAlert) December 26, 2025

While ~$2.8M of the stolen funds remain in the hacker's wallets (#Bitcoin/#EVM/#Solana), the bulk – >$4M in cryptos – has been sent to #CEXs: ~$3.3M to @ChangeNOW_io, ~$340K to… https://t.co/qMQY5Namgc pic.twitter.com/uHHaqVpNic

Il quadro dei flussi, documentato da PeckShield, mostra un pattern atipico per operazioni di questo tipo: l’uso immediato di CEX e servizi di swap suggerisce urgenza operativa o una finestra temporale ristretta, ipotesi compatibili con la consapevolezza che l’anomalia sarebbe stata individuata rapidamente.

Conferme indipendenti e prove tecniche

Ricercatori indipendenti hanno validato la catena di compromissione con test riproducibili. Analisi dinamiche hanno mostrato che la semplice riapertura dell’estensione dopo l’importazione di un wallet innescava l’invio della seed phrase. Le prove di rete (network requests) e la decompilazione del JavaScript hanno evidenziato funzioni occultate e trigger condizionali che scavalcavano i normali flussi di sicurezza dell’estensione.

OMG @TrustWallet hacked? ????

— Aalexxx™ (@Aaleks_crypt) December 25, 2025

More and more people are complaining about money disappearing from their browser extension immediately after simple authorization. ????

The amount of damage has already exceeded $2 million? There has been no official confirmation or comment from the… pic.twitter.com/ve5V6hEZWa

Il dominio malevolo, nel frattempo, è stato disattivato. Dati storici di scansione indicavano risposte HTTP anomale e messaggi di scherno, un ulteriore indizio della natura deliberata e temporizzata dell’operazione.

La risposta di Trust Wallet e le misure urgenti

Trust Wallet ha confermato l’incidente il 25 dicembre, circoscrivendolo alla sola versione 2.68.0 dell’estensione Chrome. La società ha rilasciato la versione 2.69 con la rimozione del codice incriminato e ha raccomandato l’aggiornamento immediato o, in alternativa, la disabilitazione dell’estensione fino al completamento dell’update. È stato inoltre chiarito che le app mobile (iOS/Android) non risultano coinvolte e che le altre estensioni browser non mostrano evidenze di compromissione.

Sul fronte dei rimborsi, non sono stati forniti impegni formali. Trust Wallet ha ribadito il principio di self-custody, invitando gli utenti a considerare definitivamente compromesse tutte le seed phrase potenzialmente esposte e a migrare i fondi verso wallet nuovi.

Perché l’attacco è stato così efficace

Le estensioni browser per wallet crypto operano con privilegi elevati: interagiscono con pagine dApp, gestiscono chiavi e firmare transazioni. Un singolo aggiornamento malevolo può quindi amplificare enormemente l’impatto. In questo caso, la fiducia nella pipeline di distribuzione ha giocato a favore dell’attaccante: l’aggiornamento è stato installato automaticamente da utenti che non avevano motivo di sospettare anomalie.

???? Security Alert

— Akinator | Testnet Arc (@0xakinator) December 25, 2025

It appears that the @TrustWallet browser extension may have been compromised via a supply-chain attack in the Dec 24 update.

Reports indicate that importing a seed phrase into the extension can result in immediate wallet draining.

⚠️ Do NOT use the Trust… pic.twitter.com/D2ZMnnkyvj

L’episodio mette in luce una criticità strutturale: la sicurezza della supply-chain del software è tanto forte quanto il suo anello più debole. Senza controlli di integrità stringenti, auditing continuo e segregazione delle funzioni, anche prodotti popolari possono diventare vettori di attacco di massa.

Impatto sulla community e sul mercato

Le reazioni nella community crypto sono state immediate. Segnalazioni e avvisi si sono diffusi rapidamente sui social, con inviti a non utilizzare l’estensione desktop, a spostare i fondi e a preferire hardware wallet per importi rilevanti. La fiducia verso le estensioni browser ha subito un contraccolpo, mentre il dibattito su cold storage, multi-sig e policy di aggiornamento controllate è tornato centrale.

Dal punto di vista reputazionale, l’incidente pesa su Trust Wallet in un segmento altamente competitivo, dove alternative come MetaMask e Phantom competono sulla percezione di sicurezza. Gli analisti si attendono churn nel breve periodo e una maggiore attenzione del mercato verso audit indipendenti e trasparenza post-incident.

Lezioni operative e raccomandazioni

L’attacco suggerisce alcune contromisure prioritarie per l’ecosistema:

rafforzare la firma e la verifica degli aggiornamenti, implementare allow-list di domini per qualunque telemetria, separare rigidamente i moduli che trattano chiavi e seed, e prevedere canali di comunicazione di sicurezza visibili agli utenti in caso di update critici. Per gli utenti, la raccomandazione resta prudenziale: mai riutilizzare seed phrase esposte, limitare l’uso di hot wallet desktop e preferire hardware wallet per la custodia a lungo termine.

Un segnale d’allarme per la DeFi

Questo “Natale nero” per molti utenti evidenzia come la self-custody non elimini i rischi, ma li trasferisca verso la sicurezza degli strumenti utilizzati. La maturazione del settore passerà anche da standard di sicurezza più vicini a quelli enterprise, senza rinunciare alla trasparenza che l’open-source può offrire.

Domande Frequenti sull’Hack di Trust Wallet

Quale versione di Trust Wallet è stata compromessa?

L’attacco ha colpito esclusivamente l’estensione per browser Chrome (e browser basati su Chromium) nella versione 2.68.0, rilasciata il 24 dicembre 2025. Le app mobili per iOS e Android non sono state affette.

Come faccio a sapere se sono stato colpito?

Se hai utilizzato l’estensione browser Trust Wallet tra il 24 e il 25 dicembre 2025 (versione 2.68.0), il tuo wallet è potenzialmente compromesso. Verifica la versione nelle impostazioni delle estensioni di Chrome. Se noti transazioni non autorizzate, sei stato colpito.

Cosa devo fare se ho usato la versione infetta?

Aggiorna immediatamente l’estensione alla versione 2.69 o successiva. Tuttavia, poiché la tua “seed phrase” potrebbe essere stata rubata, devi creare immediatamente un NUOVO wallet sicuro e trasferire lì tutti i fondi rimanenti. Non usare più il vecchio wallet.

Come ha fatto l’hacker a rubare i fondi?

Gli hacker hanno inserito un codice malevolo (nel file 4482.js) nell’aggiornamento dell’estensione. Questo codice intercettava la tua frase segreta (seed phrase) quando sbloccavi il wallet e la inviava a un server esterno, permettendo ai ladri di accedere ai tuoi fondi da remoto.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.