HoneyMyte è tornato al centro dell’attenzione nel 2025 con l’adozione di un rootkit kernel-mode progettato per proteggere l’infrastruttura malware del gruppo e aumentare drasticamente il livello di stealth operativo. La prima frase non lascia spazio a interpretazioni: HoneyMyte ha compiuto un salto tecnologico che segna una discontinuità rispetto alle campagne precedenti, integrando un driver malevolo capace di operare nel kernel di Windows e di difendere in modo attivo la backdoor ToneShell, già nota agli analisti di threat intelligence. Nelle prime analisi condotte a metà del 2025 emergono con chiarezza anche altri elementi chiave della campagna, tra cui l’uso di un certificato digitale compromesso riconducibile a Guangzhou Kingteller Technology Co., Ltd., il riutilizzo di tool storici come PlugX e ToneDisk, e un targeting rimasto coerente su entità governative dell’Asia sudorientale ed orientale, con Myanmar e Thailandia come casi più colpiti.

HoneyMyte, noto anche con gli alias Mustang Panda e Bronze President, ha costruito nel tempo una reputazione legata allo spionaggio politico e istituzionale. La campagna del 2025 conferma questa traiettoria, ma introduce un elemento nuovo: la volontà di blindare l’intero ecosistema malware rendendo estremamente complessa qualsiasi attività di rilevamento, analisi o rimozione attraverso strumenti tradizionali di sicurezza.

Il rootkit kernel-mode di HoneyMyte come nuovo livello di persistenza

Il cuore tecnico della campagna è rappresentato da un driver malevolo denominato ProjectConfiguration.sys, registrato come servizio persistente sotto la chiave di registro ProjectConfiguration. Il rootkit viene caricato a livello kernel e si registra come mini-filter driver tramite il Windows Filter Manager, integrandosi nel flusso di gestione delle operazioni su file, processi e registro. Questo posizionamento privilegiato consente al malware di intercettare richieste critiche prima che raggiungano i componenti di sicurezza del sistema operativo.

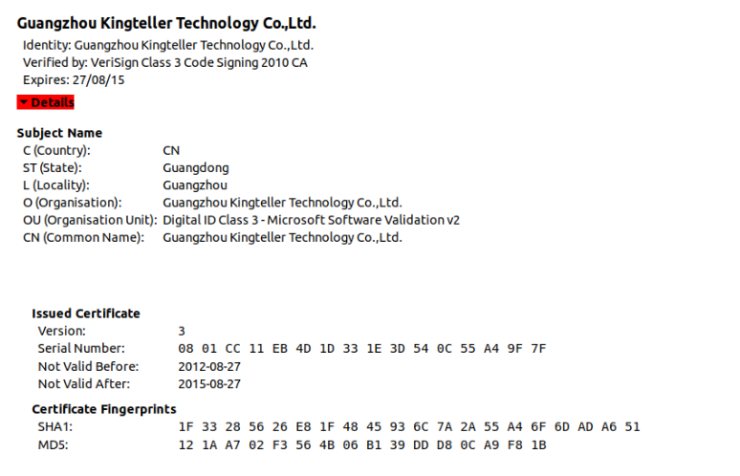

Un aspetto centrale è l’uso di una firma digitale compromessa appartenente a Guangzhou Kingteller Technology Co., Ltd., valida tra agosto 2012 e il 2015, con seriale 08 01 CC 11 EB 4D 1D 33 1E 3D 54 0C 55 A4 9F 7F. Sebbene il certificato risulti scaduto, in determinati contesti di configurazione consente comunque il caricamento del driver, dimostrando come le catene di trust legate ai driver firmati rappresentino ancora un punto debole strutturale.

Dal punto di vista tecnico, il rootkit risolve dinamicamente le API di sistema da ntoskrnl.exe e fltmgr.sys, ottenendo gli indirizzi base dei moduli tramite ZwQuerySystemInformation con classe SYSTEM_MODULE_INFORMATION. Questa scelta elimina riferimenti statici nel binario e ostacola l’analisi basata su firme. A completare il quadro, il driver utilizza algoritmi di hashing con semi variabili per calcolare gli hash delle API, con semi spesso commentati nel codice o nei payload, una tecnica deliberatamente confusiva per rallentare l’analisi reverse.

Capacità di protezione di file, processi e registro

Una delle caratteristiche più rilevanti del rootkit HoneyMyte è la capacità di proteggere attivamente i propri componenti. Attraverso callback pre-operazione registrate con FltRegisterFilter, il driver intercetta richieste di rinomina e cancellazione dei file, incluse le varianti che tentano di bypassare i controlli di accesso. Qualsiasi operazione che prenda di mira ProjectConfiguration.sys viene bloccata impostando lo stato di ritorno a STATUS_ACCESS_DENIED, rendendo di fatto impossibile la rimozione del driver da user-mode.

La protezione del registro è implementata tramite CmRegisterCallbackEx, con monitoraggio delle operazioni di creazione e apertura delle chiavi ProjectConfiguration, ProjectConfiguration\Instances e delle relative istanze di servizio. Anche in questo caso, l’accesso viene negato restituendo il codice 0xC0000022. L’elemento più critico risiede però nell’altitudine utilizzata per la registrazione della callback, inizialmente impostata a 330024 e incrementata automaticamente in caso di collisione. Questo valore supera il range riservato ai filtri antivirus, consentendo al rootkit di prevalere sui meccanismi di difesa legittimi.

Protezione dei processi e controllo degli accessi

La protezione dei processi avviene mediante ObRegisterCallbacks, intercettando la creazione e duplicazione degli handle. Se il PID del processo target è presente nella lista protetta mantenuta dal rootkit, il campo DesiredAccess viene forzato a zero, impedendo a debugger, EDR e tool di analisi di ottenere handle validi. La lista PID, limitata a 32 slot, viene gestita dinamicamente grazie a notifiche di creazione e terminazione dei processi registrate con PsSetCreateProcessNotifyRoutine.

Iniezione dei payload e ruolo di ToneShell

Il rootkit non si limita a difendere il sistema compromesso, ma svolge un ruolo attivo nell’iniezione dei payload user-mode. All’interno del driver sono incorporati due shellcode memorizzati nella sezione .data, eseguiti come thread separati. Il primo shellcode ha il compito di preparare l’ambiente, generare nomi di eventi casuali e coordinare la sequenza di esecuzione. Il secondo contiene la backdoor ToneShell, che viene iniettata in un processo svchost.exe ad alto privilegio in esecuzione sotto SeLocalSystemSid.

La comunicazione tra kernel e user-mode avviene tramite un evento nominato, utilizzato come segnale di sincronizzazione. Una volta che ToneShell segnala l’avvenuta inizializzazione, il rootkit rimuove temporaneamente la protezione del PID, attende circa 10 secondi e termina il processo di bootstrap. Questa sequenza riduce al minimo la finestra temporale in cui l’iniezione potrebbe essere osservata da strumenti di monitoraggio.

Persistenza e manipolazione delle difese di Windows

La persistenza del rootkit è garantita dalla registrazione come servizio di sistema e dall’integrazione nel Filter Manager. A differenza delle backdoor user-mode, il driver sopravvive ai riavvii e continua a proteggere i componenti malware fino a quando non viene rimosso a livello kernel. Un aspetto particolarmente critico è la manipolazione di WdFilter, il filtro di Microsoft Defender. Impostando l’altitudine a 0, il rootkit previene il caricamento del filtro antivirus, disabilitando di fatto una delle principali difese native di Windows.

Questa tecnica evidenzia una conoscenza approfondita delle dipendenze interne del sistema operativo e dimostra come HoneyMyte abbia investito nello sviluppo di capacità di tampering avanzate, tipiche di attori APT di alto livello.

Comunicazione comando e controllo e traffico fake TLS

Una volta attiva, ToneShell stabilisce la comunicazione con i server di comando e controllo avocadomechanism.com e potherbreference.com, domini registrati nel settembre 2024 tramite NameCheap. La comunicazione avviene su porta 443, ma non utilizza una vera sessione TLS. I pacchetti iniziano con una sequenza che imita un record TLS 1.3, seguita da un payload cifrato con XOR a chiave rolling. Questo approccio consente al traffico malevolo di mimetizzarsi come HTTPS e di eludere controlli di rete superficiali.

Identificazione persistente delle vittime

ToneShell utilizza un file marker, C:\ProgramData\MicrosoftOneDrive.tlb, per identificare in modo persistente il sistema compromesso. In assenza di un marker valido, viene generato un ID pseudo-casuale basato sul nome del computer, sul tick count e su un PRNG interno, successivamente scritto su disco e riutilizzato per le comunicazioni C2.

Vettori di infezione, targeting e attribuzione

Le analisi indicano che il rootkit viene distribuito post-compromissione, sfruttando sistemi già infetti da tool HoneyMyte precedenti come ToneDisk, PlugX e versioni più vecchie di ToneShell. Questo spiega perché molte vittime presentano infezioni pregresse, utilizzate come punto di appoggio per il deployment del driver kernel-mode.

Il targeting rimane coerente con le campagne storiche del gruppo, concentrandosi su governi dell’Asia sudorientale ed orientale, con Myanmar e Thailandia come principali aree di impatto. L’uso di tool noti, la sovrapposizione temporale delle infrastrutture C2 e la continuità geografica consentono un’attribuzione ad alta confidenza a HoneyMyte.

Implicazioni per la sicurezza informatica

La campagna del 2025 rappresenta un chiaro segnale dell’evoluzione delle tattiche APT verso il kernel. La presenza di shellcode eseguiti esclusivamente in memoria rende indispensabile la forensica RAM, mentre la manipolazione delle altitudini dei filtri e delle callback kernel impone un monitoraggio più profondo dei meccanismi interni di Windows. Le organizzazioni, in particolare quelle governative, si trovano di fronte a una minaccia capace di neutralizzare difese native, resistere ai riavvii e mantenere un accesso persistente per lunghi periodi.

In questo scenario, il rootkit HoneyMyte non è soltanto un nuovo strumento, ma un indicatore di tendenza. Dimostra come gli attori APT stiano investendo sempre più risorse nello sviluppo di componenti kernel-mode, alzando l’asticella per la difesa e rendendo obsoleti molti approcci basati esclusivamente su firme e controlli user-mode.

Domande Frequenti su HoneyMyte

Cos’è il rootkit kernel-mode utilizzato da HoneyMyte nel 2025

Il rootkit è un driver malevolo denominato ProjectConfiguration.sys che opera a livello kernel di Windows, proteggendo file, processi e chiavi di registro legati alla backdoor ToneShell e impedendo attivamente il rilevamento e la rimozione.

Perché l’uso del kernel rende HoneyMyte più difficile da rilevare

Operando nel kernel, il malware intercetta le operazioni prima che raggiungano gli strumenti di sicurezza user-mode, può disabilitare componenti come WdFilter e impedire l’accesso ai processi protetti, rendendo inefficaci molte tecniche di difesa tradizionali.

Quali sono i principali bersagli della campagna HoneyMyte 2025

La campagna colpisce principalmente entità governative in Asia sudorientale ed orientale, con Myanmar e Thailandia come paesi maggiormente impattati, spesso sfruttando sistemi già compromessi da precedenti infezioni.

Qual è il ruolo di ToneShell all’interno dell’operazione

ToneShell è la backdoor user-mode che fornisce funzionalità di controllo remoto, esfiltrazione e gestione delle sessioni, protetta dal rootkit kernel-mode che ne garantisce la persistenza e la resilienza contro le difese di sicurezza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.