Il gruppo APT Silver Fox ha avviato nel 2025 una campagna di phishing altamente mirata contro organizzazioni indiane, sfruttando esche a tema fiscale per distribuire il malware Valley RAT. L’operazione, analizzata in dettaglio dai ricercatori di CloudSEK, utilizza documenti PDF che imitano comunicazioni ufficiali del Dipartimento delle Imposte sul Reddito indiano, inducendo le vittime a scaricare un archivio ZIP malevolo e ad avviare una catena di infezione modulare, stealth e resiliente.

La campagna si distingue per la combinazione di spearphishing selettivo, hijacking DLL con binari legittimi firmati, iniezione in memoria e infrastrutture C2 multi-livello. Un aspetto critico è la misattribuzione iniziale a gruppi regionali diversi, che avrebbe potuto ritardare le contromisure: l’analisi congiunta di victimologia, infrastrutture e TTP conferma invece l’origine cinese dell’operazione e la sua attribuzione a Silver Fox.

Panoramica della campagna Silver Fox

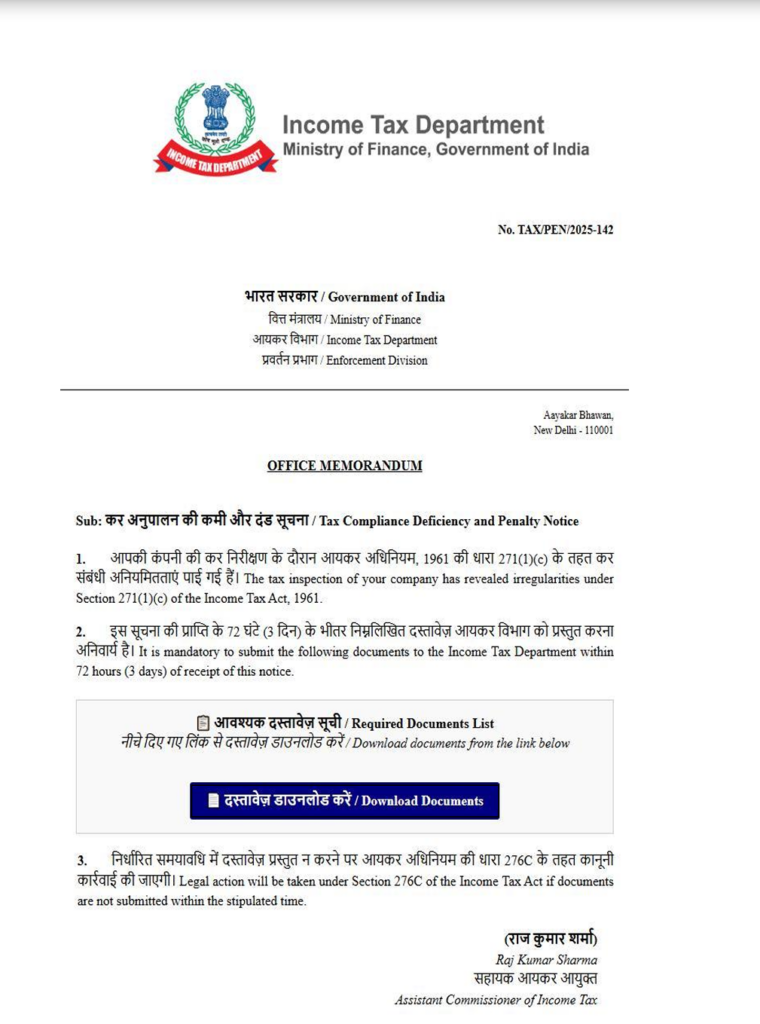

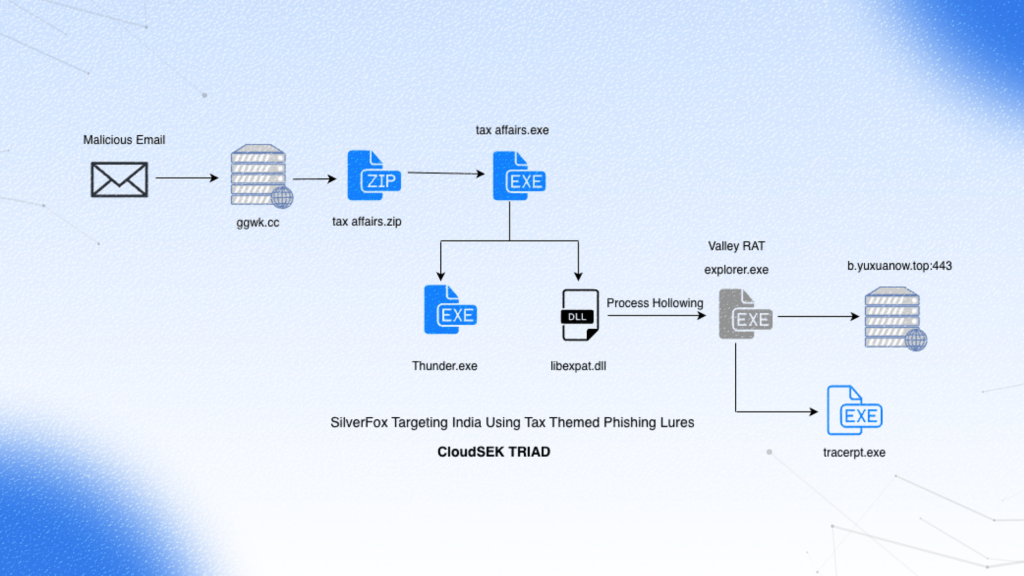

L’accesso iniziale avviene tramite allegati PDF inviati a destinatari specifici all’interno di organizzazioni indiane, tra cui TOPSOE India Private Limited. Il documento contiene un link incorporato che reindirizza a un dominio malevolo, da cui viene scaricato Tax Affairs.zip. L’archivio funge da stage iniziale e avvia un installer NSIS a 32 bit che estrae i componenti in directory temporanee prevedibili, massimizzando l’affidabilità dell’esecuzione.

Questa fase iniziale è progettata per ridurre l’attrito per l’utente e sfruttare la fiducia riposta in comunicazioni fiscali, un tema particolarmente efficace in periodi di adempimenti tributari. La selettività delle vittime indica un’attività di ricognizione preliminare, tipica delle operazioni APT orientate allo spionaggio.

Catena di infezione e hijacking DLL

Una volta estratto l’archivio, l’installer rilascia Thunder.exe, un gestore di download legittimo e firmato digitalmente, affiancato da una libexpat.dll malevola. Silver Fox sfrutta l’ordine di ricerca delle DLL per forzare il caricamento della libreria malevola quando Thunder.exe viene avviato. La DLL non espone funzioni, ma esegue codice direttamente in DllMain, garantendo l’attivazione immediata.

La libreria implementa anti-analisi enumerando processi e risorse per individuare debugger o sandbox; in presenza di indicatori sospetti, l’esecuzione viene interrotta. In caso contrario, il malware disabilita il servizio Windows Update (wuauserv) per ostacolare la remediation e decripta un payload cifrato memorizzato come box.ini.

Esecuzione in memoria e shellcode Donut

Il payload viene iniettato in explorer.exe tramite VirtualAllocEx e WriteProcessMemory, con reindirizzamento dei thread per l’esecuzione riflessiva. Questa scelta consente a Silver Fox di limitare le scritture su disco e ridurre le tracce forensi. Lo shellcode deriva da Donut, una tecnica che abilita il caricamento in memoria pura di componenti successivi, preparandone l’esecuzione senza depositare binari persistenti.

Per aumentare lo stealth, il malware utilizza process hollowing su tracerpt.exe, un’utility Microsoft legittima, e impiega un byte di guardia per prevenire la riesecuzione nella stessa sessione. La modularità consente aggiornamenti remoti senza ridistribuire nuovi file.

Valley RAT e funzionalità operative

Valley RAT viene inizializzato con una configurazione a due stadi. Un set di 22 parametri definisce tempi di sleep, intervalli di beacon, protocolli (HTTP/HTTPS o TCP raw) e funzioni operative come keylogging, shell remota, download/upload file e backdoor persistente. Se presente, una configurazione nel registro sovrascrive quella incorporata, consentendo aggiornamenti dinamici controllati dal C2.

Persistenza via registry e plugin dinamici

I plugin vengono ricevuti dal C2 o archiviati come REG_BINARY sotto chiavi del registro con nomi hashati, sopravvivendo ai riavvii. L’iniezione dei moduli avviene nuovamente in processi legittimi, mantenendo un profilo di esecuzione discreto. Il C2 è multi-tier, con meccanismi di failover dopo ripetuti tentativi falliti e switch di protocollo per eludere i controlli di rete.

Infrastrutture e resilienza del comando e controllo

La campagna separa domini di download e domini C2, complicando il blocco. Il dominio decoy utilizzato per il PDF condivide elementi grafici con altri siti a tema fiscale, suggerendo un’operazione più ampia. Le infrastrutture risultano collegate ad ASN cinesi, coerenti con l’attribuzione a Silver Fox e con un modello di rotazione rapida per mantenere la resilienza.

Attribuzione corretta e misattribuzioni precedenti

Alcune prime analisi avevano associato l’operazione a SideWinder, ma le evidenze raccolte indicano chiaramente Silver Fox. La vittimologia focalizzata sull’India, l’uso di Valley RAT, la persistenza via registry e le infrastrutture non coincidono con le TTP di SideWinder. Una corretta attribuzione è cruciale per allineare contromisure, intelligence condivisa e risposta strategica.

Impatto e rischio operativo

Valley RAT consente accesso remoto persistente, esfiltrazione di dati, keylogging e movimento laterale, con impatti significativi su riservatezza e continuità operativa. L’uso estensivo dell’esecuzione in memoria e delle configurazioni remote rende inefficaci gli IOC statici se non accompagnati da caccia alle minacce comportamentale.

Raccomandazioni difensive

Le organizzazioni dovrebbero rafforzare il monitoraggio del registro per blob REG_BINARY anomali, individuare allocazioni di memoria eseguibile in processi come explorer.exe, e prestare attenzione a hijacking DLL in directory temporanee con binari firmati. Sul piano di rete, è essenziale individuare beacon ritardati, retry pattern e switch di protocollo tipici dei C2 multi-tier. La formazione anti-phishing e l’uso di EDR con capacità di analisi in-memory sono determinanti.

Implicazioni per la sicurezza in India

La campagna evidenzia un interesse persistente per obiettivi indiani a fini di spionaggio. Errori di attribuzione possono rallentare le risposte e favorire la persistenza degli attaccanti. Una difesa proattiva, basata su comportamento e telemetria avanzata, è necessaria per contrastare APT con elevata adattabilità.

Domande Frequenti su Silver Fox e la campagna in India

Come avviene l’infezione iniziale nella campagna Silver Fox

L’infezione parte da PDF di phishing a tema fiscale che reindirizzano a un dominio malevolo per scaricare un archivio ZIP, avviando un installer che sfrutta hijacking DLL.

Perché l’esecuzione in memoria rende Valley RAT difficile da rilevare

Perché riduce le scritture su disco e usa iniezione in processi legittimi, eludendo molte firme statiche e richiedendo analisi comportamentale e forensica RAM.

Quali segnali aiutano a distinguere Silver Fox da altri gruppi

Victimologia focalizzata sull’India, uso di Valley RAT, persistenza via registry, C2 multi-tier e infrastrutture riconducibili ad ASN cinesi.

Quali contromisure sono più efficaci contro questa minaccia

EDR con visibilità in memoria, monitoraggio del registro, rilevamento di hijacking DLL e analisi dei pattern C2, oltre a formazione mirata contro il phishing.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.