Agenzia Spaziale Europea ha confermato il 30 dicembre 2025 una violazione informatica che ha interessato server esterni non direttamente collegati alla rete corporate, con l’esfiltrazione di oltre 200 GB di dati sensibili. L’episodio, rivendicato da un threat actor su forum underground, si inserisce in un contesto più ampio che vede ransomware, data breach e campagne malware colpire simultaneamente settori strategici come lo spazio, la sanità, il retail e l’economia digitale globale.

Nelle stesse ore emergono altri tre casi emblematici: due esperti statunitensi di cybersecurity si dichiarano colpevoli per attacchi ransomware BlackCat, il colosso sudcoreano Coupang avvia una compensazione da 1,07 miliardi di euro per milioni di utenti colpiti da una violazione dati, e le autorità coreane arrestano un hacker lituano responsabile di una campagna malware KMSAuto che ha infettato milioni di sistemi nel mondo. Quattro storie diverse, un’unica traiettoria: la fragilità sistemica delle infrastrutture digitali.

Il breach dell’ESA su server esterni

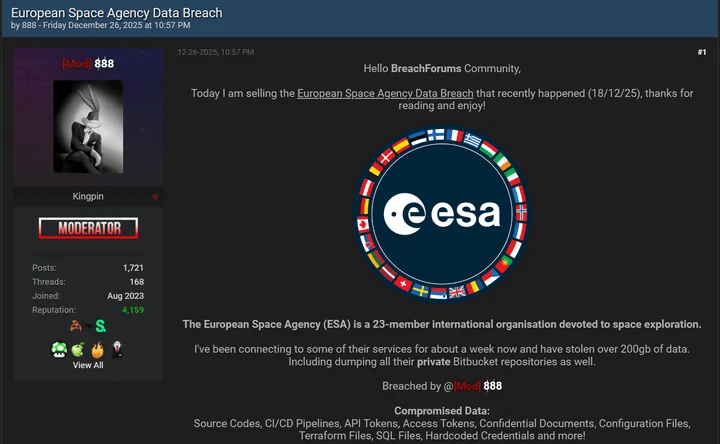

L’ESA ha chiarito che l’incidente ha coinvolto un numero limitato di server esterni, utilizzati per attività collaborative di ingegneria e sviluppo software, e che non risultano compromessi sistemi mission-critical o dati classificati. Secondo quanto ricostruito, l’attaccante avrebbe mantenuto accesso ai sistemi per circa una settimana, sottraendo codice sorgente, pipeline CI/CD, documentazione tecnica e credenziali hardcoded relative a progetti in corso.

La rivendicazione è apparsa su BreachForums, dove il threat actor ha elencato dettagliatamente il materiale sottratto, citando anche l’accesso a strumenti di collaborazione come JIRA e Bitbucket. L’agenzia ha immediatamente avviato un’analisi forense di sicurezza, isolato i sistemi coinvolti e notificato tutti gli stakeholder rilevanti, promettendo aggiornamenti man mano che l’indagine procede.

L’episodio riporta alla memoria un incidente precedente, avvenuto circa un anno prima, quando un attacco alla supply chain aveva portato all’iniezione di JavaScript malevolo nel web shop ufficiale dell’ESA, con il furto di dati di pagamento dei clienti. Due eventi diversi, ma un filo conduttore comune: i sistemi periferici e i servizi esterni restano uno dei punti di ingresso più sfruttati.

Ransomware BlackCat e insider della cybersecurity

Negli Stati Uniti, Ryan Clifford Goldberg, ex incident response manager di Sygnia, e Kevin Tyler Martin, ex negoziatore ransomware per DigitalMint, si sono dichiarati colpevoli per il loro ruolo come affiliati del ransomware BlackCat tra maggio e novembre 2023. I due operavano con un terzo complice non identificato, ricevendo il 20% dei riscatti in cambio dell’accesso alla piattaforma ransomware.

Gli attacchi hanno colpito aziende dei settori farmaceutico, ingegneristico e sanitario negli Stati Uniti, con richieste di riscatto comprese tra 275.000 euro e oltre 9 milioni di euro. In un caso documentato, una società di Tampa ha pagato 1,16 milioni di euro dopo la cifratura dei server. Secondo il Dipartimento di Giustizia, BlackCat avrebbe accumulato almeno 275 milioni di euro da oltre 1.000 vittime entro settembre 2023.

Le accuse includono cospirazione per ostruire il commercio tramite estorsione, con pene potenziali fino a 20 anni di carcere. La sentenza è prevista per marzo 2026. Il caso è particolarmente rilevante perché dimostra come competenze difensive avanzate possano essere riconvertite in capacità offensive, aggravando l’impatto delle campagne ransomware.

Coupang e la compensazione miliardaria dopo il data breach

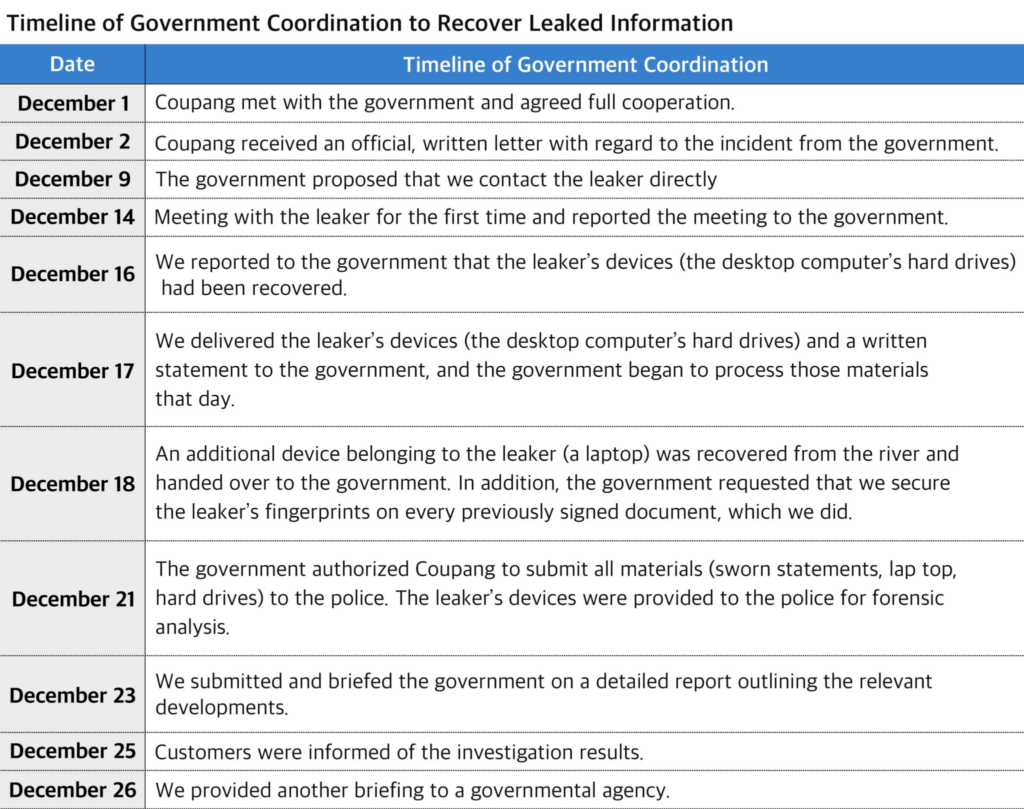

In Corea del Sud, Coupang ha annunciato la distribuzione di 1,07 miliardi di euro in compensazioni a 33,7 milioni di clienti colpiti da una violazione dati scoperta a novembre 2025, ma risalente al 24 giugno 2025. Il breach ha esposto nomi, indirizzi email, recapiti e cronologia degli ordini, senza evidenze di cifratura ransomware o vendita dei dati sul mercato nero.

L’indagine interna ha individuato come principale sospettato un ex dipendente IT di 43 anni, di nazionalità cinese, che avrebbe mantenuto l’accesso ai sistemi anche dopo il licenziamento nel 2024. L’uomo avrebbe consultato milioni di account, conservando dati relativi ad alcune migliaia di utenti. Coupang ha recuperato hard drive dal suo desktop e persino un MacBook Air gettato in un fiume, nel tentativo di distruggere le prove.

La compensazione, avviata il 15 gennaio 2026, prevede l’emissione di voucher monouso utilizzabili sui servizi Coupang, Eats, Travel e R.LUX. La scelta mira a ricostruire la fiducia degli utenti, ma evidenzia anche l’enorme impatto economico e reputazionale di un insider threat non gestito adeguatamente.

Arresto per la campagna malware KMSAuto

Sempre in Corea del Sud, le autorità hanno arrestato un hacker lituano di 29 anni ritenuto responsabile di una vasta campagna malware basata su KMSAuto, un attivatore illegale di Windows e Office. Il malware, camuffato da tool di attivazione, conteneva un clipper in grado di intercettare indirizzi di wallet crypto copiati negli appunti e sostituirli con quelli dell’attaccante.

Tra aprile 2020 e gennaio 2023, la campagna avrebbe infettato 2,8 milioni di sistemi a livello globale, sottraendo circa 1,1 milioni di euro in criptovalute attraverso 8.400 transazioni e colpendo utenti di almeno sei exchange. L’indagine, avviata nel 2020, ha portato a un raid nel dicembre 2024 e all’arresto definitivo nell’aprile 2025, con il coordinamento di Interpol per l’estradizione.

Il caso sottolinea ancora una volta i rischi legati all’uso di software non ufficiale e di eseguibili non firmati, spesso percepiti come scorciatoie innocue.

Pattern comuni e implicazioni sistemiche

I quattro episodi mostrano schemi ricorrenti: sfruttamento di accessi esterni o residui, abuso di credenziali legittime, malware camuffati da strumenti utili, e tempi di scoperta spesso tardivi. Le risposte includono analisi forensi, notifiche agli utenti, arresti internazionali e compensazioni economiche, ma il denominatore comune resta la persistenza delle vulnerabilità.

Dal settore spaziale alla sanità, dal retail all’economia crypto, le minacce cyber colpiscono infrastrutture critiche e utenti comuni, con effetti che vanno ben oltre il singolo incidente. Le organizzazioni sono costrette a rafforzare controlli sugli accessi, monitoraggio comportamentale e capacità di risposta agli incidenti, mentre gli utenti restano l’ultimo anello di una catena sempre più complessa.

Domande Frequenti su breach ESA e minacce cyber globali

Cosa è stato sottratto nel breach dell’ESA

Sono stati esfiltrati oltre 200 GB di dati non classificati, inclusi codice sorgente, pipeline CI/CD, documentazione tecnica e credenziali hardcoded da server esterni.

Perché il caso BlackCat è particolarmente rilevante

Perché coinvolge ex professionisti della cybersecurity che hanno sfruttato competenze difensive per condurre attacchi ransomware su larga scala.

Come ha risposto Coupang alla violazione dei dati

Con una compensazione da 1,07 miliardi di euro sotto forma di voucher per oltre 33 milioni di clienti, accompagnata da indagini forensi e azioni legali.

Qual è il rischio principale dei malware come KMSAuto

La distribuzione tramite software illegale consente infezioni massive e furti silenziosi di criptovalute, spesso senza che l’utente se ne accorga.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.