Una campagna phishing avanzata ha sfruttato l’automazione di Google Cloud per inviare migliaia di email da indirizzi ufficiali e fidati, dimostrando come strumenti legittimi possano essere abusati per eludere i sistemi di rilevamento e colpire organizzazioni enterprise su scala globale.

Abuso dell’automazione Google Cloud come vettore di phishing

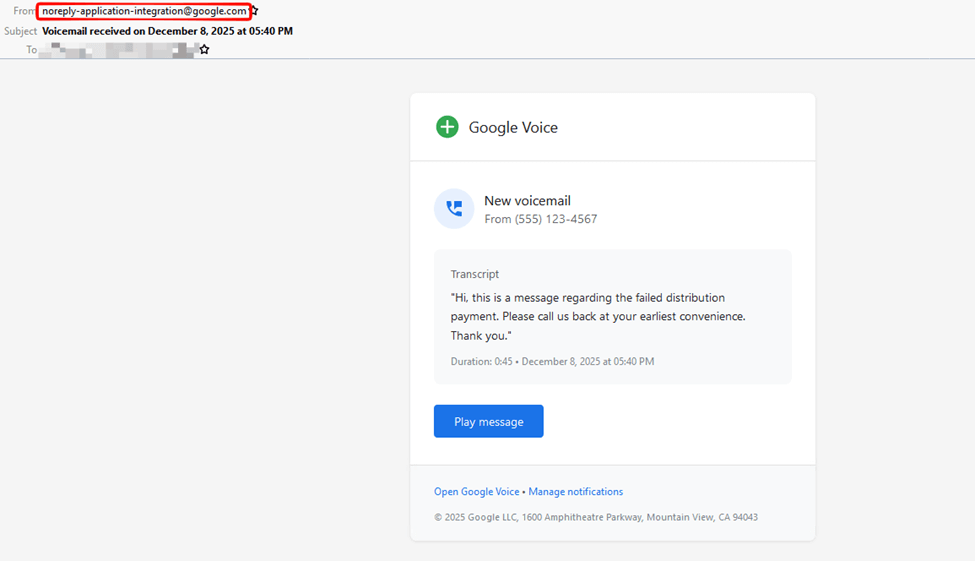

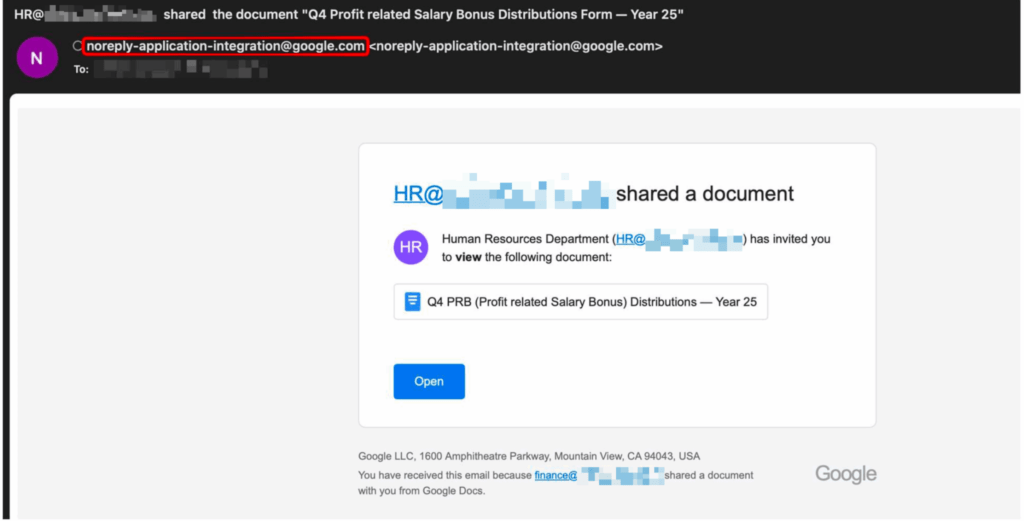

I ricercatori di sicurezza hanno identificato una campagna che sfrutta la funzione Send Email di Google Cloud Application Integration, un servizio pensato per notifiche e workflow automatizzati. Gli attaccanti hanno configurato integrazioni legittime in modo da inviare email a destinatari arbitrari, facendo apparire i messaggi come notifiche autentiche di Google. L’indirizzo mittente utilizzato, [email protected], appartiene effettivamente all’infrastruttura Google e ha consentito di superare con facilità i controlli basati sulla reputazione del dominio.

In appena 14 giorni, la campagna ha distribuito 9.394 email a circa 3.200 destinatari, con un tasso di consegna elevato grazie all’assenza di spoofing tradizionale. I messaggi imitavano avvisi familiari agli utenti enterprise, come notifiche di voicemail o richieste di accesso a file condivisi, riproducendo fedelmente stile grafico, linguaggio e formattazione delle comunicazioni ufficiali Google.

Tecniche di evasione e redirezione multi-stadio

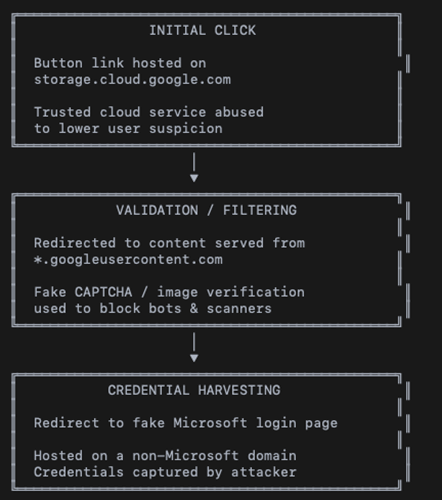

Il successo della campagna è stato amplificato da una catena di redirezione progettata per eludere scanner automatici e soluzioni di sicurezza. Il primo click portava l’utente su un link ospitato su storage.cloud.google.com, dominio legittimo che rafforzava la percezione di affidabilità. Da qui, la navigazione proseguiva verso una pagina su googleusercontent.com che simulava una verifica CAPTCHA, bloccando di fatto i bot di analisi e lasciando passare solo utenti reali.

Superata la falsa verifica, la vittima veniva indirizzata verso il sito phishing finale, esterno all’ecosistema Google, dove venivano raccolte le credenziali. Questa architettura a livelli ha ridotto drasticamente la probabilità di blocco preventivo, dimostrando come l’uso combinato di domini fidati e interazioni simulate possa aggirare i controlli statici più diffusi.

Settori industriali e distribuzione geografica degli attacchi

La campagna ha colpito in modo mirato settori fortemente dipendenti da workflow automatizzati e servizi cloud. Manifatturiero, tecnologia e SaaS, finanza e servizi professionali risultano tra i più esposti, proprio per l’uso intensivo di notifiche automatiche e condivisione documentale. Le email Google-branded risultavano particolarmente convincenti in contesti dove tali comunicazioni fanno parte della routine quotidiana.

Mappa della Guerra Cibernetica

Dal punto di vista geografico, gli Stati Uniti rappresentano quasi la metà delle vittime, seguiti da Asia-Pacifico ed Europa, un riflesso diretto della diffusione di Google Cloud in ambito enterprise. Anche America Latina e Medio Oriente mostrano segnali di crescita, a conferma della natura globale della campagna.

Risposta di Google e chiarimenti sull’incidente

Google ha confermato che l’episodio non ha comportato alcuna compromissione delle proprie infrastrutture. L’attività è stata classificata come abuso di una funzionalità legittima, non come violazione dei sistemi interni. Google ha provveduto a bloccare le integrazioni coinvolte e ad applicare misure correttive per prevenire campagne simili, rafforzando i controlli sull’uso della funzione Send Email.

L’azienda ha inoltre ribadito l’importanza di mantenere un atteggiamento critico anche nei confronti di comunicazioni provenienti da domini apparentemente affidabili, sottolineando che la reputazione del mittente non può più essere considerata un indicatore sufficiente di legittimità.

Implicazioni per la sicurezza cloud e aziendale

L’episodio mette in luce un cambio di paradigma nel phishing moderno. Gli attaccanti non si limitano più a imitare i grandi brand, ma sfruttano direttamente i loro strumenti ufficiali per ottenere credibilità e scalabilità. Questo approccio rende inefficaci molte difese basate su blacklist di domini o su controlli superficiali del mittente.

Per le organizzazioni, il caso evidenzia la necessità di audit periodici sulle integrazioni cloud, di monitoraggio delle attività automatizzate e di formazione continua degli utenti. La sicurezza deve spostarsi dall’analisi statica dei domini a una valutazione più profonda del contesto e del comportamento delle comunicazioni.

Domande frequenti sulla campagna phishing Google Cloud

La campagna ha compromesso i sistemi interni di Google?

No, Google ha confermato che non vi è stata alcuna compromissione delle infrastrutture. L’attacco ha sfruttato in modo improprio una funzionalità legittima di automazione.

Perché le email hanno superato i filtri di sicurezza?

Perché provenivano da un dominio Google autentico e utilizzavano uno strumento ufficiale, aggirando i controlli basati sulla reputazione del mittente.

Qual è stata la tecnica di evasione più efficace?

La redirezione multi-stadio che partiva da domini Google fidati e includeva una falsa verifica CAPTCHA ha impedito l’analisi automatica dei link.

Come possono difendersi le aziende da attacchi simili?

Attraverso audit delle integrazioni cloud, controlli comportamentali sui link, formazione degli utenti e adozione di soluzioni di phishing detection avanzate che vadano oltre il semplice controllo del dominio.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.