Breach Covenant Health è il punto di partenza di una delle catene di eventi più rilevanti del 2025 sul fronte della sicurezza informatica, perché unisce ransomware sanitario, esfiltrazione massiva di dati clinici, furti di criptovalute e conseguenze operative che si estendono per anni. Il caso coinvolge direttamente ransomware Qilin, il LastPass breach del 2022 e i successivi furti cryptocurrency tracciati tra il 2024 e il 2025, dimostrando come le violazioni non siano mai eventi isolati ma nodi di un ecosistema criminale persistente e coordinato.

Breach Covenant Health e compromissione dei sistemi sanitari

Il breach che colpisce Covenant Health viene individuato formalmente il 26 maggio 2025, ma le analisi forensi confermano che l’accesso non autorizzato ai sistemi risale almeno al 18 maggio 2025. Questo intervallo temporale, apparentemente limitato, si rivela sufficiente agli attaccanti per muoversi lateralmente all’interno dell’infrastruttura IT e avviare una massiccia attività di esfiltrazione dati.

Covenant Health opera come provider sanitario cattolico con strutture distribuite nel New England e in Pennsylvania, gestendo reti cliniche complesse, sistemi legacy e piattaforme interconnesse con fornitori esterni. Proprio questa eterogeneità infrastrutturale emerge come uno dei fattori che rallentano l’identificazione dell’impatto reale dell’attacco. La prima stima ufficiale parla infatti di 7.864 individui coinvolti, ma la revisione completa, conclusa solo a fine 2025, porta il numero finale a 478.188 pazienti.

Il ruolo del ransomware Qilin e la strategia di double extortion

L’attacco viene rivendicato dal gruppo Qilin, già noto per campagne mirate contro il settore sanitario. Secondo le informazioni pubblicate sui canali del dark web, Qilin avrebbe sottratto 852 GB di dati, per un totale di circa 1,35 milioni di file. Il gruppo adotta una strategia di double extortion, combinando la cifratura dei sistemi con la minaccia di pubblicazione dei dati rubati.

Nel contesto sanitario, questa tattica assume un peso particolare. I dati clinici non sono solo informazioni personali, ma elementi che descrivono lo stato di salute, le diagnosi e i percorsi terapeutici dei pazienti. La loro esposizione genera un rischio che va oltre il danno economico, toccando la sfera della dignità personale e della fiducia nel sistema sanitario. Qilin sfrutta proprio questa leva per aumentare la pressione sulle vittime, consapevole delle implicazioni legali e reputazionali di un data leak medico.

Dati sanitari esposti e rischi concreti per i pazienti

L’analisi dei dataset compromessi mostra una variabilità significativa per singolo paziente, ma conferma la presenza di categorie di dati estremamente sensibili. Tra le informazioni più comuni figurano nomi completi, indirizzi di residenza e date di nascita, spesso accompagnati da numeri di cartella clinica. In molti casi risultano esposti anche i numeri di Social Security, aprendo la strada a furti d’identità e frodi finanziarie.

Ancora più critici sono i dettagli assicurativi sanitari e le informazioni sui trattamenti medici, comprese diagnosi e date delle prestazioni. Questi dati rendono possibile una forma di sfruttamento secondario che include ricatti mirati, truffe contestuali e utilizzo illecito delle informazioni per attività criminali di lungo periodo. Il breach Covenant Health dimostra come il dato sanitario resti uno degli asset più preziosi sul mercato nero, proprio perché immutabile e difficilmente sostituibile.

Risposta di Covenant Health e implicazioni di compliance

Dopo la conferma dell’impatto reale, Covenant Health avvia una serie di contromisure tecniche e organizzative. L’azienda dichiara di aver rafforzato i sistemi di monitoraggio, introdotto controlli di accesso più stringenti e rivisto le politiche di gestione degli account privilegiati. Viene inoltre offerto ai pazienti coinvolti un servizio gratuito di protezione dell’identità per 12 mesi, mentre le notifiche ufficiali partono il 31 dicembre 2025.

Sul piano normativo, il caso solleva interrogativi rilevanti sulla compliance HIPAA e sulla tempistica delle comunicazioni obbligatorie. Il divario tra la scoperta iniziale e la quantificazione finale dell’impatto evidenzia le difficoltà operative delle grandi organizzazioni sanitarie nel gestire incidenti complessi. Allo stesso tempo, rafforza la pressione verso modelli zero-trust, strategie di backup offline e programmi strutturati di formazione del personale, soprattutto contro il phishing, spesso vettore iniziale degli attacchi ransomware.

Dal settore sanitario al mondo crypto: il filo del LastPass breach

Parallelamente al caso Covenant Health, nuove indagini di threat intelligence consolidano il collegamento tra una serie di furti di criptovalute e il LastPass breach del 2022. In quell’episodio, gli attaccanti riescono a compromettere l’ambiente di sviluppo di LastPass, sottraendo codice sorgente e backup cifrati dei vault degli utenti. Sebbene LastPass abbia ribadito che i vault erano protetti da cifratura robusta, il punto critico emerge nella password master scelta dagli utenti.

Le analisi indicano che gli attaccanti hanno effettuato una decrittazione offline dei vault appartenenti a utenti con password deboli o riutilizzate, ottenendo accesso a seed phrase e chiavi private legate a wallet di criptovalute. La strategia non è immediata: i criminali attendono mesi, talvolta anni, prima di drenare i fondi, riducendo la probabilità di correlazione diretta con il breach originale.

Perdite economiche e tracciamento on-chain dei fondi

Le stime aggiornate parlano di perdite complessive superiori a 32 milioni di euro. Tra la fine del 2024 e l’inizio del 2025 vengono sottratti 25,67 milioni di euro, mentre un’ulteriore ondata nel settembre successivo aggiunge 6,42 milioni di euro. Un elemento di rilievo è il sequestro di 21,09 milioni di euro da parte della US Secret Service, segnale di una crescente capacità delle autorità di intervenire anche nel contesto delle criptovalute.

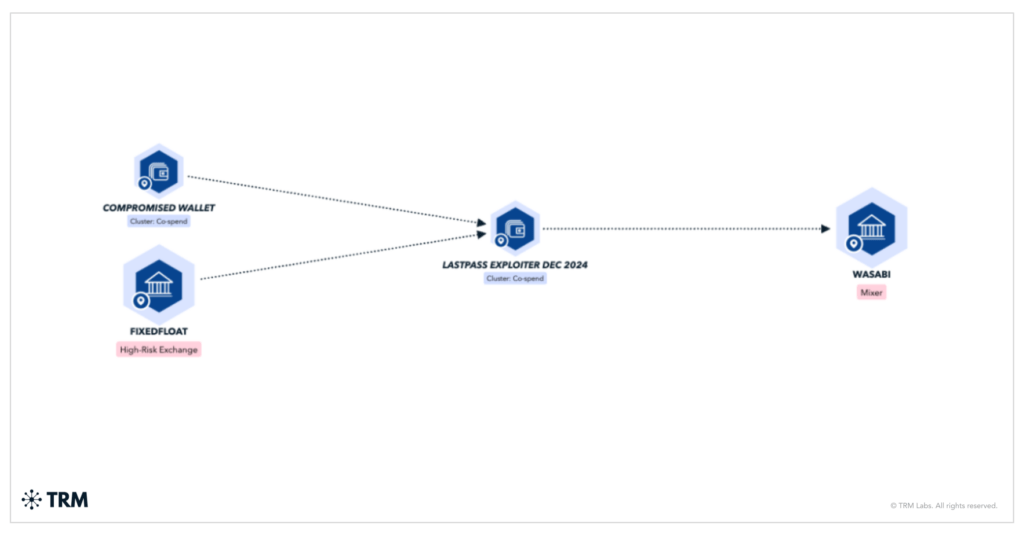

Le indagini condotte da TRM Labs evidenziano pattern ricorrenti nelle transazioni, con l’uso sistematico di Wasabi Wallet per operazioni di CoinJoin finalizzate all’offuscamento dei flussi. I fondi vengono poi convogliati verso exchange russi, suggerendo il coinvolgimento di attori coordinati riconducibili all’ecosistema del cybercrime russo.

Lezioni strutturali del caso LastPass

Il caso LastPass diventa un riferimento chiave per comprendere i limiti dei password manager quando utilizzati come contenitori universali di segreti ad altissimo valore. La cifratura, pur robusta, si dimostra insufficiente se il livello finale di sicurezza dipende da una password master debole. Una volta sottratti i vault cifrati, la decrittazione offline elimina qualsiasi possibilità di rilevamento lato provider.

Questa dinamica spinge molti esperti a raccomandare una separazione netta tra gestione delle password e custodia delle chiavi crypto, privilegiando wallet hardware offline. Il protrarsi dei furti fino al 2025 dimostra inoltre che l’impatto di un breach può manifestarsi in modo dilazionato, seguendo logiche opportunistiche e adattive.

Impatto sulla fiducia e governance della sicurezza

Sia il breach Covenant Health sia le conseguenze del LastPass breach incidono profondamente sulla fiducia degli utenti. Nel settore sanitario, la perdita di dati clinici mina il rapporto tra paziente e istituzione. Nel mondo crypto, la consapevolezza che una violazione passata possa tradursi in perdite future alimenta richieste di maggiore trasparenza e regolamentazione.

A livello organizzativo, questi casi rafforzano la necessità di trattare la cybersecurity come processo continuo di gestione del rischio, integrando threat intelligence, monitoraggio costante e formazione. Le violazioni non sono più eventi isolati, ma fenomeni sistemici che attraversano settori diversi e si alimentano reciprocamente.

Domande Frequenti su breach Covenant Health

Quanti pazienti sono stati colpiti dal breach Covenant Health?

Il numero finale identificato dopo l’analisi forense completa è di 478.188 pazienti, molto superiore alla stima iniziale comunicata dall’organizzazione.

Quali dati sanitari sono stati esposti nel breach Covenant Health?

I dati includono informazioni anagrafiche, numeri di cartella clinica, numeri di Social Security, dettagli assicurativi e informazioni sui trattamenti medici, comprese diagnosi e date.

In che modo il breach LastPass è collegato ai furti di criptovalute?

Gli attaccanti hanno sottratto vault cifrati nel 2022 e successivamente li hanno decrittati offline sfruttando password master deboli, accedendo a seed phrase e chiavi crypto.

Perché gli effetti di questi breach emergono a distanza di anni?

Le violazioni consentono l’esfiltrazione di dati che possono essere sfruttati in modo differito, riducendo la probabilità di correlazione immediata e aumentando l’efficacia delle operazioni criminali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.