Kimwolf rappresenta una delle botnet Android più estese mai osservate, con oltre 2 milioni di dispositivi compromessi sfruttando in modo sistemico proxy residenziali mal configurati e dispositivi TV streaming esposti. L’analisi condotta da Synthient ricostruisce in dettaglio come un ecosistema di proxy difettoso abbia trasformato milioni di endpoint consumer in una infrastruttura criminale globale, capace di generare attacchi DDoS estremi e di offrire servizi di banda proxy monetizzabile a terzi.

Kimwolf e l’evoluzione delle botnet Android su scala industriale

Kimwolf emerge come variante Android della botnet DDoS Aisuru, ma con una caratteristica distintiva che ne ha accelerato la crescita in modo esponenziale: lo sfruttamento sistematico dei proxy residenziali. Secondo la ricerca di Synthient, la crescita di Kimwolf diventa evidente a partire da agosto 2025, con un’accelerazione drastica negli ultimi quattro mesi dell’anno.

A differenza delle botnet tradizionali, che si affidano a campagne di phishing o exploit mirati, Kimwolf si innesta direttamente in pool di dispositivi già instradati come proxy, molti dei quali pre-infettati o configurati in modo insicuro. Questo consente agli attori di scalare rapidamente, raggiungendo una massa critica che supera i 2 milioni di dispositivi con un livello di confidenza elevato.

Il risultato è una botnet ibrida DDoS–proxy, in grado non solo di lanciare attacchi di dimensioni senza precedenti, ma anche di rivendere banda residenziale, installazioni di applicazioni e accessi di rete a soggetti terzi.

Proxy residenziali come vettore di infezione strutturale

Il cuore dell’operazione Kimwolf è l’abuso dei proxy residenziali, spesso distribuiti tramite SDK preinstallati su dispositivi Android economici e TV box. Synthient osserva che una percentuale significativa di questi dispositivi espone servizi locali critici, in particolare Android Debug Bridge (ADB), senza autenticazione.

Questa esposizione consente agli attori di eseguire comandi remoti, installare APK malevoli e distribuire payload aggiuntivi con estrema rapidità. La presenza del dispositivo all’interno di un pool proxy accelera ulteriormente l’infezione, perché l’endpoint è già raggiungibile dall’esterno e integrato in una rete pensata per instradare traffico di terzi.

Synthient stima che circa il 67% dei dispositivi Android osservati nei pool proxy risulti non autenticato, rendendolo vulnerabile a esecuzione di codice remota. Le scansioni su larga scala rivelano circa 6 milioni di IP potenzialmente vulnerabili, una superficie di attacco che spiega la crescita esplosiva della botnet.

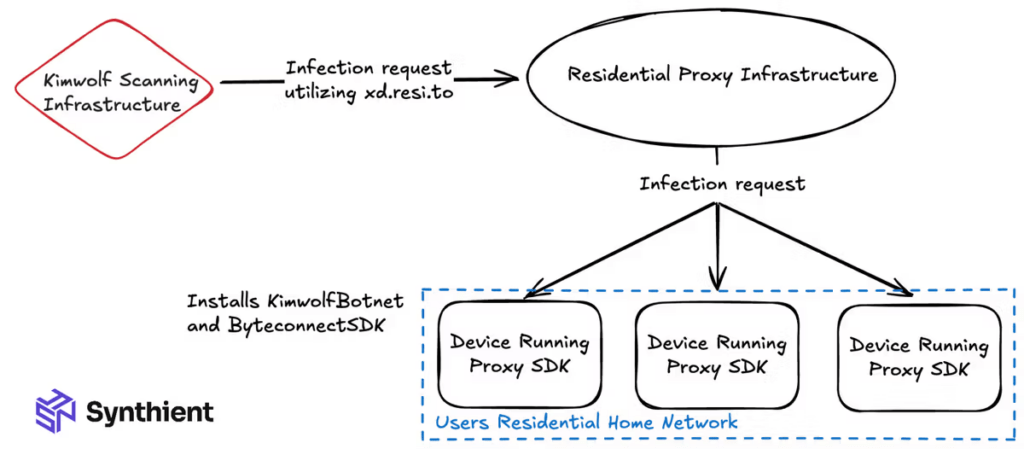

Catena di infezione Kimwolf attraverso reti proxy

La catena di infezione documentata da Synthient evidenzia un livello di automazione avanzato. A partire da novembre 2025, la rete honeypot dell’azienda rileva un aumento netto delle attività di targeting verso indirizzi associati a proxy residenziali. I domini utilizzati dagli attaccanti risolvono spesso a indirizzi locali o loopback, un trucco che consente di colpire servizi esposti all’interno della rete del dispositivo proxy.

I payload catturati scaricano APK e binari malevoli in directory temporanee, modificano i permessi tramite chmod, eseguono i binari e installano applicazioni con privilegi elevati. Una volta completata l’installazione, Kimwolf avvia servizi foreground persistenti, cancella le tracce temporanee e configura porte ADB permanenti per mantenere l’accesso remoto.

Dal dicembre 2025, Synthient osserva varianti multiple dei payload, con modifiche nei protocolli di comunicazione, nei server di command and control (C2) e nelle tecniche di esecuzione. Questa adattabilità indica un gruppo attivo e in continua evoluzione, capace di reagire rapidamente alle contromisure dei fornitori.

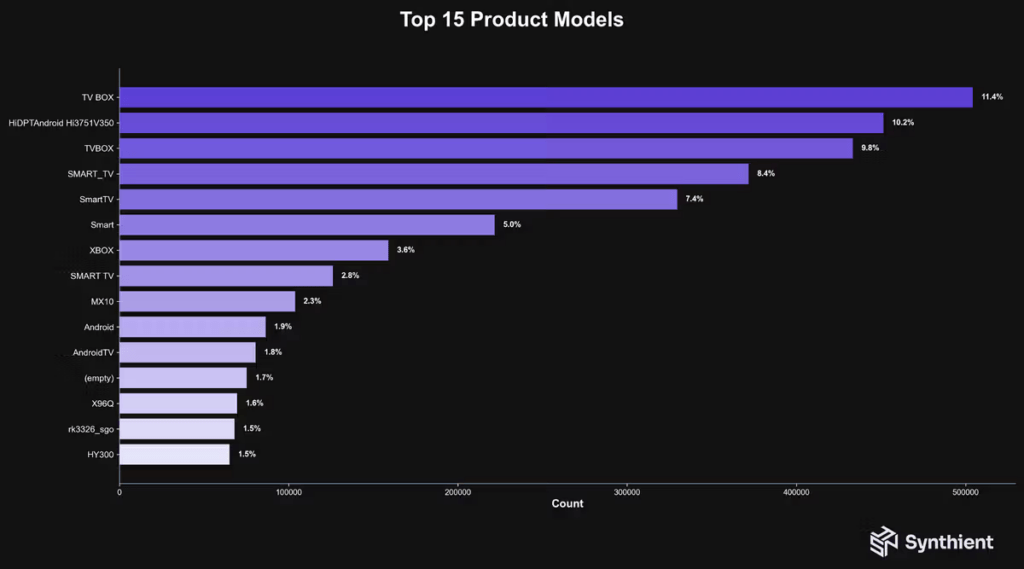

Dispositivi TV streaming come moltiplicatori di IP

Uno degli aspetti più critici dell’analisi riguarda il ruolo dei dispositivi TV streaming. Modelli come TV BOX, HiDPTAndroid e SMART_TV risultano fortemente sovra-rappresentati nella telemetria raccolta. Questi dispositivi, spesso basati su versioni personalizzate di Android, vengono distribuiti con configurazioni di default insicure e, in alcuni casi, già infetti.

Synthient ha acquistato fisicamente diversi modelli per verificarne lo stato e ha confermato che alcuni arrivano pre-infettati con SDK proxy o con servizi critici esposti. Una volta integrati nei pool proxy, questi dispositivi diventano moltiplicatori di indirizzi IP, fondamentali per la resilienza della botnet e per la sua capacità di eludere blacklist e mitigazioni DDoS.

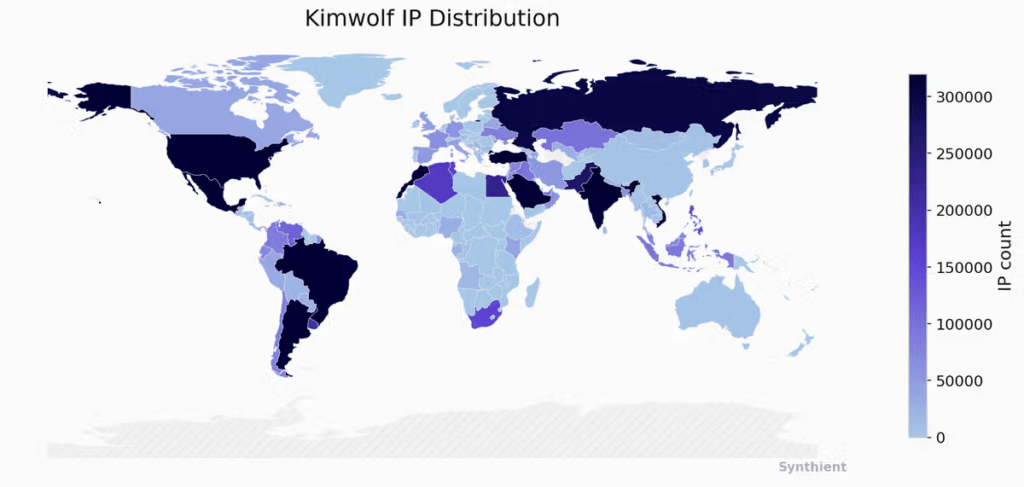

Demografia globale delle infezioni Kimwolf

Dal punto di vista geografico, Kimwolf mostra una distribuzione ampia ma non uniforme. I paesi più colpiti includono Vietnam, Brasile, India e Arabia Saudita, con una concentrazione significativa nei mercati emergenti, dove i dispositivi Android a basso costo e i TV box sono più diffusi.

Synthient osserva fino a 12 milioni di IP unici a settimana, un dato che riflette la rotazione massiccia degli indirizzi tipica delle reti proxy residenziali. Screenshot dei backend di monitoraggio, basati su Grafana, mostrano una crescita costante e ripida negli ultimi due mesi del periodo analizzato, confermando la scalabilità industriale dell’operazione. Questa demografia evidenzia un problema strutturale di sicurezza IoT globale, dove dispositivi consumer non aggiornati diventano parte integrante di infrastrutture criminali senza che gli utenti ne siano consapevoli.

Capacità DDoS estreme e impatto operativo

Kimwolf non è solo una botnet di infezione silenziosa, ma una piattaforma DDoS di potenza eccezionale. Attacchi attribuiti all’ecosistema Aisuru–Kimwolf hanno raggiunto picchi di 29,7 Tbps o 14,1 Bpps, valori che ridefiniscono i limiti osservati fino a oggi negli attacchi di saturazione di rete, come riportato anche da grandi operatori di mitigazione quali Cloudflare.

La combinazione di ampiezza della botnet, rotazione IP e banda residenziale rende questi attacchi particolarmente difficili da filtrare, perché il traffico appare legittimo e distribuito geograficamente. Per le organizzazioni colpite, l’impatto si traduce in interruzioni prolungate, aumento dei costi di mitigazione e rischio di denial of service persistente.

Monetizzazione della botnet Kimwolf

Synthient identifica tre principali canali di monetizzazione. Il primo è la vendita di installazioni di applicazioni, sfruttando la base di dispositivi compromessi per gonfiare artificialmente download e metriche. Il secondo è la rivendita di banda proxy residenziale, particolarmente appetibile per attività fraudolente e scraping su larga scala. Il terzo è l’offerta diretta di servizi DDoS on demand, utilizzando la botnet come infrastruttura a noleggio.

Questa diversificazione dei ricavi rende Kimwolf economicamente sostenibile e incentiva gli attori a investire continuamente nell’evoluzione del malware, prolungando la durata dell’operazione e aumentando l’impatto complessivo sull’ecosistema.

Contromisure per utenti, fornitori e organizzazioni

Synthient propone una serie di contromisure pratiche, differenziate per ruolo. I fornitori di proxy residenziali sono invitati a bloccare porte ad alto rischio, limitare l’accesso alla rete locale e verificare in modo rigoroso gli SDK distribuiti. Gli utenti finali possono controllare l’eventuale infezione visitando siti di verifica dedicati; nel caso dei TV streaming compromessi, spesso l’unica soluzione efficace resta il reset completo o la distruzione fisica del dispositivo. Le organizzazioni dovrebbero bloccare le connessioni verso server C2 noti, monitorare pattern di traffico anomali e trattare le reti proxy come vettori di minaccia emergenti. L’adozione di monitoraggio continuo e di intelligence aggiornata è fondamentale per intercettare segnali precoci di compromissione.

Impatto globale e prospettive future

L’impatto globale di Kimwolf va oltre il singolo malware. La botnet dimostra come ecosistemi proxy non sicuri possano diventare infrastrutture di attacco primarie, abilitando infezioni di massa, furti di dati e attacchi DDoS senza precedenti. Synthient prevede un interesse crescente da parte di attori malevoli verso reti proxy mal protette, considerate sempre più come una scorciatoia per ottenere accesso a larga scala. La ricerca mira non solo a documentare la minaccia, ma a interrompere il ciclo operativo attraverso divulgazione responsabile e contromisure concrete. Senza un miglioramento strutturale della sicurezza dei dispositivi Android consumer e dei proxy residenziali, operazioni come Kimwolf rischiano di diventare la norma, ridefinendo il panorama delle botnet globali.

Domande frequenti su Kimwolf

Perché Kimwolf riesce a infettare così tanti dispositivi Android?

Perché sfrutta proxy residenziali e dispositivi pre-infettati con servizi critici come ADB esposto, che consentono esecuzione di codice remota senza autenticazione.

Quali dispositivi sono più a rischio con Kimwolf?

Soprattutto TV box e dispositivi di streaming Android, spesso distribuiti con configurazioni di default insicure e integrati in pool proxy globali.

Quanto sono potenti gli attacchi DDoS di Kimwolf?

Gli attacchi attribuiti a Kimwolf hanno raggiunto picchi di 29,7 Tbps o 14,1 Bpps, collocandosi tra i più grandi mai osservati.

È possibile rimuovere Kimwolf da un dispositivo infetto?

In molti casi no: per i TV streaming compromessi la soluzione consigliata resta il reset completo o la dismissione del dispositivo, mentre per reti aziendali è essenziale bloccare i server C2 e monitorare il traffico.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.