VVS Stealer è un malware Python sviluppato e commercializzato attivamente che sfrutta Pyarmor per un offuscamento avanzato e prende di mira in modo specifico Discord, combinando furto di token, intercettazione di sessioni attive e raccolta estesa di dati dai browser, come documentato nell’analisi tecnica condotta da Unit 42 di Palo Alto Networks.

VVS Stealer come infostealer Python di nuova generazione

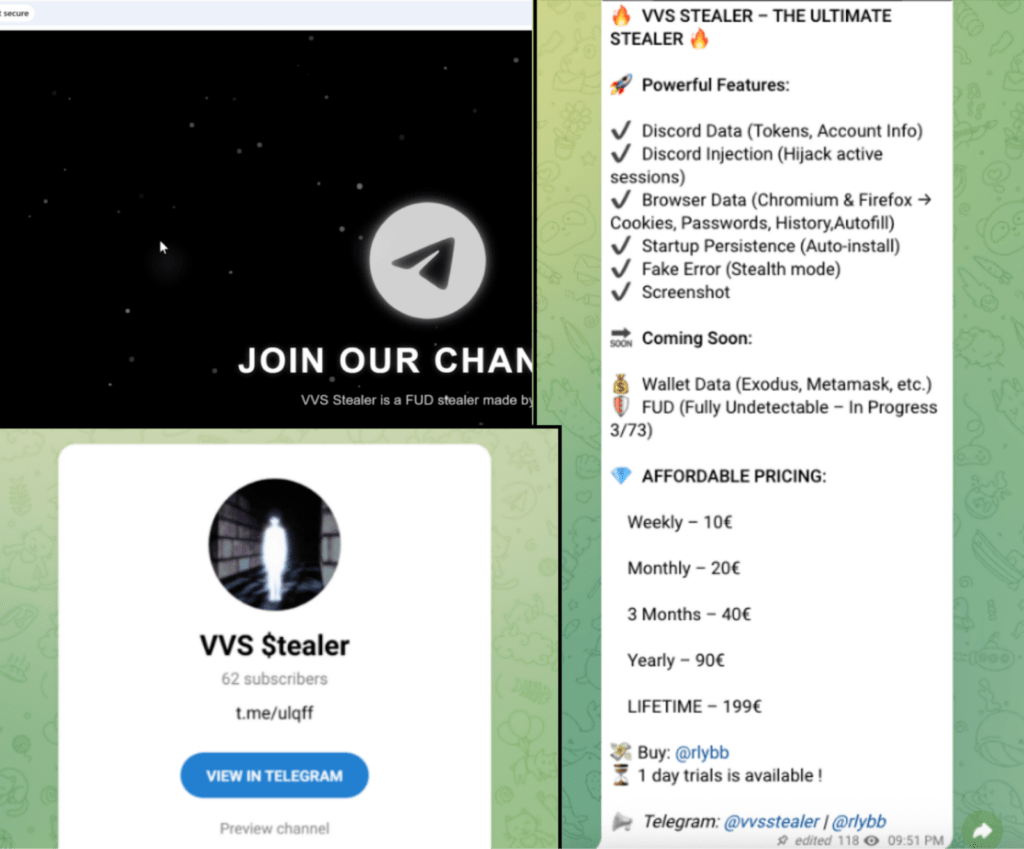

VVS Stealer si inserisce nella nuova ondata di infostealer sviluppati in Python, una scelta che riduce la barriera tecnica per gli autori ma che, grazie a strumenti di offuscamento commerciali, riesce comunque a raggiungere livelli di complessità elevati. Il malware viene promosso su canali Telegram almeno da aprile 2025, con una chiara enfasi sulle capacità di compromissione degli account Discord, piattaforma centrale per community, gaming e ambienti semi-professionali.

Il campione analizzato mostra come Python venga utilizzato non come linguaggio “semplice”, ma come base per un’architettura modulare capace di integrare crittografia, anti-analisi ed evasione dai sistemi di detection tradizionali.

Distribuzione e packaging tramite PyInstaller

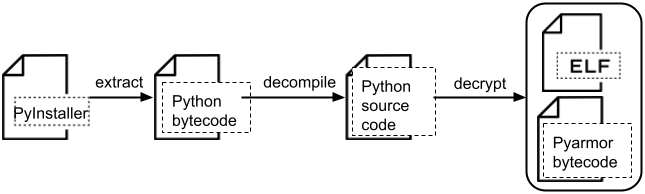

Il malware viene distribuito come eseguibile Windows creato con PyInstaller, una scelta che consente di includere runtime Python, librerie e dipendenze in un singolo file. Questo approccio permette l’esecuzione su sistemi target senza la necessità di installare Python, aumentando la probabilità di successo nelle campagne di diffusione.

L’analisi di Unit 42 evidenzia l’uso di utility come pyi-archive_viewer per estrarre il contenuto del pacchetto PyInstaller, rivelando bytecode Python grezzo e componenti chiave dell’offuscamento, inclusa la presenza del runtime Pyarmor sotto forma di librerie dinamiche.

Pyarmor come elemento centrale di offuscamento

Il cuore della resilienza di VVS Stealer risiede nell’uso di Pyarmor in versione Pro 9.1.4, identificabile attraverso artefatti interni e stringhe di runtime. Pyarmor nasce come strumento legittimo per proteggere proprietà intellettuale, ma in questo contesto viene sfruttato per rendere l’analisi statica e il reverse engineering estremamente complessi.

bytecode Python (

.pyc ) denominato

vvs , con l’intestazione ripristinata.

Il malware utilizza la cosiddetta BCC mode, una funzionalità avanzata che converte funzioni Python in codice C compilato, successivamente richiamato dallo script offuscato. Questo rompe il modello classico di analisi basata su bytecode Python, costringendo i ricercatori a esaminare payload ELF separati e a ricostruire manualmente la logica delle funzioni.

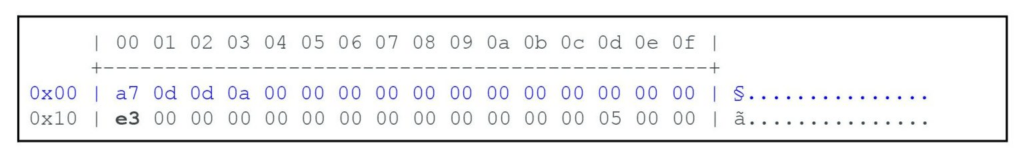

Struttura del bytecode e manipolazione dei code object

L’analisi mostra che i code object Python risultanti sono modificati rispetto allo standard CPython. Mancano header canonici, i flag interni indicano offuscamento attivo e il bytecode è avvolto da routine di ingresso e uscita Pyarmor che gestiscono la decrittazione runtime.

La presenza di costanti speciali come pyarmor_enter e pyarmor_exit, insieme a wrapper che invocano funzioni BCC, segnala una catena di esecuzione progettata per nascondere la logica reale fino all’ultimo momento. Questo approccio rende inefficaci molti decompiler automatici senza una fase preliminare di normalizzazione del bytecode.

Crittografia AES e protezione delle stringhe

VVS Stealer utilizza AES-128 in modalità CTR per proteggere sia parti del bytecode sia le stringhe costanti più lunghe. Le chiavi di cifratura e i nonce vengono derivati dal runtime Pyarmor e dalla licenza Pro incorporata, legando strettamente il payload all’ambiente di esecuzione.

Le stringhe cifrate includono URL, pattern di ricerca, nomi di file e comandi critici. Solo durante l’esecuzione queste vengono decrittate, riducendo drasticamente la visibilità statica del malware e ostacolando il rilevamento basato su firme.

Capacità di furto mirate a Discord

Il focus principale di VVS Stealer è Discord. Il malware cerca token di autenticazione all’interno dei database LevelDB del client, utilizzando pattern noti e routine di decrittazione compatibili con i meccanismi di protezione della piattaforma. Una volta ottenuti, i token vengono validati tramite le API Discord per verificare l’accesso e raccogliere informazioni aggiuntive come stato Nitro, metodi di pagamento e dettagli dell’account.

Oltre al furto passivo, il malware implementa iniezione nelle sessioni attive, modificando file del client Discord per intercettare credenziali e token in tempo reale. Questo consente di compromettere account anche dopo un cambio password, finché la sessione resta valida.

Raccolta estesa di dati dai browser

VVS Stealer non si limita a Discord. L’analisi evidenzia moduli dedicati alla raccolta di dati da browser basati su Chromium e Firefox, inclusi cookie, password salvate, cronologia di navigazione, dati di autofill e, in alcuni casi, informazioni su carte di pagamento. Il malware sfrutta le API di sistema per ottenere le master key dei browser e decrittare i dati localmente, dimostrando una conoscenza approfondita delle strutture interne dei profili utente Windows.

Persistenza, stealth e inganno dell’utente

Per garantire la persistenza, VVS Stealer si installa all’avvio del sistema, utilizzando chiavi di registro o attività pianificate. Durante l’esecuzione mostra messaggi di errore falsi per giustificare eventuali anomalie percepite dall’utente e ridurre il sospetto. Il malware è inoltre in grado di catturare screenshot, inviandoli al server di comando e controllo insieme ai dati rubati. Questa funzione amplia il valore informativo dell’infezione, permettendo agli operatori di osservare attività sensibili in tempo reale.

Anti-analisi e anti-VM

VVS Stealer integra controlli per rilevare ambienti virtualizzati e sandbox di analisi. Se individua indicatori di VMware, VirtualBox o strumenti di debug comuni, il malware può terminare l’esecuzione o ridurre le funzionalità, rendendo più difficile l’osservazione dinamica del comportamento. È presente anche una logica di scadenza temporale, con il campione che interrompe l’attività dopo una data specifica, limitando la finestra di analisi e riducendo la probabilità di studio prolungato.

Esfiltrazione e infrastruttura di comando

I dati raccolti vengono compressi e inviati tramite webhook, spesso su canali Telegram controllati dagli operatori. L’uso di servizi legittimi come infrastruttura di trasporto riduce il rumore anomalo nel traffico di rete e rende più complesso il blocco selettivo senza impatti collaterali. L’User-Agent delle richieste HTTP imita browser comuni, contribuendo ulteriormente all’evasione dei controlli basati su reputazione o pattern statici.

Impatto sugli utenti e rischio operativo

Per gli utenti Discord, l’impatto di VVS Stealer è significativo. Il furto dei token consente l’hijacking completo dell’account, l’accesso a conversazioni private, server e dati personali, oltre al possibile abuso di metodi di pagamento associati. La combinazione con il furto di credenziali browser estende il rischio ben oltre la singola piattaforma. Dal punto di vista difensivo, il malware dimostra come strumenti legittimi di protezione del codice possano essere riutilizzati per costruire minacce difficili da analizzare e da rilevare, soprattutto in contesti dove Python viene spesso percepito come meno pericoloso rispetto a linguaggi “nativi”.

Rilevamento e mitigazione secondo Unit 42

Unit 42 indica che soluzioni come Advanced WildFire, Cortex XDR e XSIAM sono in grado di rilevare e bloccare VVS Stealer grazie a motori di prevenzione basati su intelligenza artificiale e analisi comportamentale. L’approccio consigliato include monitoraggio delle anomalie, controllo dei processi Python sospetti, ispezione del traffico verso webhook e rafforzamento della sicurezza degli endpoint. Per incidenti sospetti, viene raccomandato il coinvolgimento immediato di team di risposta specializzati, poiché la compromissione di token e credenziali può propagarsi rapidamente su più servizi.

Domande frequenti su VVS Stealer

Perché VVS Stealer è difficile da analizzare rispetto ad altri infostealer Python?

Per l’uso avanzato di Pyarmor in modalità BCC, che converte funzioni Python in codice C compilato e cifra bytecode e stringhe, rendendo inefficace la sola analisi statica.

Qual è il principale bersaglio del malware?

Gli account Discord, attraverso il furto di token, l’iniezione nelle sessioni attive e la raccolta di informazioni sull’account e sui pagamenti.

VVS Stealer colpisce solo Discord?

No, oltre a Discord raccoglie dati sensibili dai browser, inclusi cookie, password, cronologia e dati di autofill.

Qual è la misura più efficace per ridurre il rischio di compromissione?

Protezione endpoint avanzata, aggiornamenti costanti del sistema, attenzione a download sospetti e uso di autenticazione a più fattori sugli account Discord e sui servizi critici.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.