AdonisJS è al centro di una nuova ondata di vulnerabilità critiche con impatto diretto sui server Node.js, affiancato da n8n, piattaforma di automazione dei workflow ampiamente adottata in ambito enterprise, mentre FortiGate torna sotto osservazione per abusi su una vecchia falla di autenticazione e NordVPN respinge pubblicamente una presunta violazione. Il quadro che emerge è quello di un rischio persistente e trasversale, che coinvolge framework open source, strumenti di automazione e dispositivi di rete, con CVSS elevatissimi e potenziali scenari di esecuzione di codice remoto e accessi non autorizzati.

AdonisJS e la path traversal nel bodyparser

AdonisJS è colpito da una vulnerabilità critica nel pacchetto npm @adonisjs/bodyparser, tracciata come CVE-2026-21440, che raggiunge un CVSS 9.2. Il problema risiede nella gestione dei file caricati tramite multipart form, in particolare quando gli sviluppatori utilizzano MultipartFile.move senza opzioni di sanitizzazione dei nomi file o senza vincolare correttamente il percorso di destinazione. Attraverso filename opportunamente costruiti, un attaccante può sfruttare una path traversal per scrivere file al di fuori delle directory di upload previste, arrivando a sovrascrivere file sensibili del server. In presenza dell’opzione overwrite=true, il rischio cresce ulteriormente, perché la sovrascrittura può colpire file eseguibili o configurazioni critiche, aprendo la strada a Remote Code Execution in ambienti mal configurati.

Le versioni affette includono <=10.1.1 e <=11.0.0-next.5, mentre le patch sono state rilasciate in 10.1.2 e 11.0.0-next.6. La vulnerabilità non è teorica: basta un endpoint di upload esposto perché l’attacco diventi praticabile. Questo scenario evidenzia un problema ricorrente nei framework web moderni, dove la flessibilità delle API di upload si trasforma facilmente in superficie di attacco se manca una difesa esplicita contro il traversal. In parallelo, casi simili sono emersi anche in altri pacchetti npm diffusi, come jsPDF in ambiente Node.js, rafforzando l’idea che la supply chain JavaScript resti un punto critico quando le dipendenze non vengono analizzate in profondità.

n8n e l’esecuzione di comandi dal Python Code Node

n8n affronta una delle vulnerabilità più gravi osservate recentemente nel mondo dell’automazione open source. La CVE-2025-68668, con CVSS 9.9, permette a utenti autenticati con permessi sui workflow di eseguire comandi di sistema arbitrari sull’host che esegue n8n. La falla nasce da un bypass della sandbox nel Python Code Node, basato su Pyodide. In pratica, un utente con accesso alla modifica dei flussi può costruire un workflow che esegue codice Python capace di uscire dall’ambiente isolato e interagire direttamente con il sistema operativo, sfruttando i privilegi del processo n8n. Questo consente compromissione completa dell’host, furto di dati, installazione di backdoor e movimento laterale.

Le versioni vulnerabili coprono un arco molto ampio, da 1.0.0 fino a <2.0.0, il che rende il problema particolarmente rilevante per ambienti enterprise che utilizzano n8n come motore centrale di orchestrazione. La patch rilasciata in 2.0.0 introduce un runner Python nativo, progettato per garantire un isolamento più robusto rispetto all’esecuzione in-process. In attesa dell’aggiornamento, i workaround includono la disabilitazione del Code Node o del supporto Python tramite variabili d’ambiente come NODES_EXCLUDE o N8N_PYTHON_ENABLED=false, oltre alla configurazione esplicita dei runner. Questo caso segue da vicino altre vulnerabilità critiche già emerse in n8n, segnalando una fase di forte stress sulla sicurezza di strumenti di automazione che, per loro natura, hanno accesso a sistemi e dati sensibili.

FortiGate e l’abuso di un bypass 2FA già noto

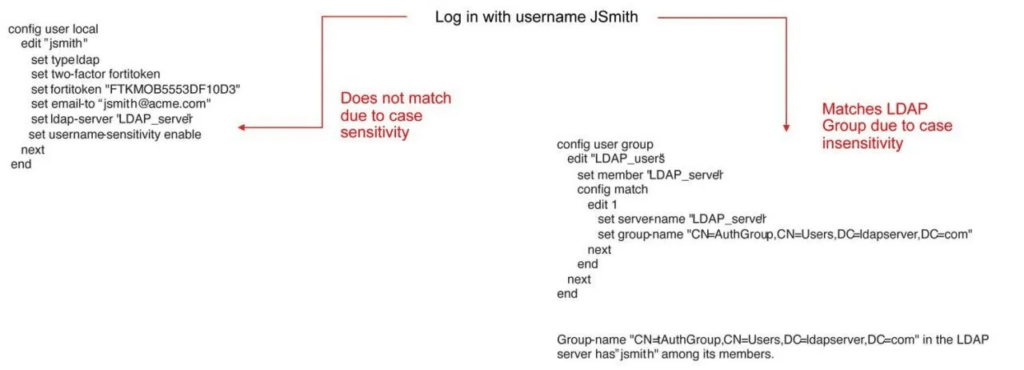

FortiGate torna al centro dell’attenzione non per una nuova vulnerabilità, ma per abusi osservati in the wild di una falla storica: CVE-2020-12812, identificata internamente come FG-IR-19-283. La vulnerabilità consente un bypass dell’autenticazione a due fattori LDAP in configurazioni specifiche, sfruttando una discrepanza nella gestione del case sensitivity degli username.

FortiGate tratta i nomi utente come case-sensitive, mentre LDAP no. Un utente che utilizza una variazione di maiuscole e minuscole può quindi fallire il match locale e attivare un fallback su un gruppo LDAP secondario, ottenendo l’autenticazione senza 2FA. Sebbene la falla sia stata corretta già nel 2020 con aggiornamenti di FortiOS 6.0.10, 6.2.4 e 6.4.1, Fortinet segnala che configurazioni non patchate o mal mantenute sono ancora sfruttate attivamente. L’impatto è significativo perché può tradursi in accesso amministrativo o VPN senza secondo fattore, compromettendo reti enterprise e infrastrutture critiche. Fortinet raccomanda non solo l’aggiornamento immediato, ma anche la revisione delle configurazioni LDAP, la disabilitazione della case sensitivity sugli account locali e la rimozione di gruppi LDAP non necessari, trattando ogni possibile abuso come una compromissione completa.

NordVPN e la smentita di un presunto data breach

NordVPN ha dovuto rispondere pubblicamente a claim di un presunto furto di dati, avanzato da un threat actor che dichiarava l’accesso a oltre 10 database provenienti da infrastrutture di sviluppo. Secondo le accuse, sarebbero stati sottratti token Jira e chiavi API Salesforce.

NordVPN ha negato il breach, chiarendo che i dati diffusi provenivano da un ambiente di test isolato, utilizzato mesi prima per valutare un vendor terzo e non connesso ai sistemi di produzione né alle infrastrutture core dell’azienda. I dati sarebbero stati dummy, associati ad account trial, senza alcuna informazione sensibile di clienti o business. ’azienda ha classificato l’episodio come false alarm, distinguendolo nettamente dal reale incidente del 2019, che aveva portato a un rafforzamento strutturale della sicurezza con audit indipendenti, programmi di bug bounty e l’adozione di server RAM-only. Il caso evidenzia quanto sia cruciale, per analisti e organizzazioni, verificare le affermazioni di breach prima di trarre conclusioni operative.

Un rischio sistemico tra open source, automazione e networking

Il filo conduttore tra AdonisJS, n8n, FortiGate e NordVPN non è l’appartenenza a una singola categoria tecnologica, ma la persistenza del rischio quando patch, configurazioni e controlli non tengono il passo con l’evoluzione delle minacce. Framework open source possono esporre RCE tramite una singola API di upload, piattaforme di automazione possono diventare ponti diretti verso l’host, e dispositivi di rete restano vulnerabili anni dopo la pubblicazione delle patch se le configurazioni non vengono riviste. Per le organizzazioni, il messaggio è chiaro: aggiornamenti tempestivi, revisione delle configurazioni e controllo rigoroso dei permessi sono l’unica barriera efficace contro vulnerabilità che, anche quando note, continuano a produrre impatti reali.

Domande frequenti su AdonisJS

Perché la vulnerabilità in AdonisJS è considerata critica?

Perché consente scrittura arbitraria di file fuori dalle directory di upload, con possibilità di sovrascrivere file eseguibili e ottenere Remote Code Execution se l’applicazione è mal configurata.

Chi è maggiormente esposto alla vulnerabilità n8n?

Le installazioni enterprise di n8n dove utenti autenticati hanno permessi di modifica dei workflow e dove il Python Code Node è abilitato senza adeguato isolamento.

Perché FortiGate è ancora a rischio nonostante la patch del 2020?

Perché molte installazioni non aggiornate o mal configurate mantengono condizioni che permettono il bypass della 2FA LDAP, oggi sfruttato attivamente.

Il presunto breach NordVPN ha impatti sui clienti?

No. Secondo NordVPN i dati diffusi provengono da un ambiente di test isolato con dati fittizi, senza alcun impatto su clienti o sistemi di produzione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.