Le credenziali cloud rubate da infostealer sono diventate la moneta di scambio più preziosa del cybercrime moderno, consentendo a un singolo attore, noto come Zestix o Sentap, di compromettere dozzine di aziende globali senza ricorrere a exploit sofisticati. L’indagine condotta da Hudson Rock per Infostealers.com mostra come malware banali, assenza di autenticazione multifattore e credenziali vecchie di anni abbiano aperto l’accesso a portali cloud aziendali critici, trasformando infezioni individuali in brecce sistemiche con impatti su aviazione, sanità, robotica, infrastrutture e governi.

Zestix e il modello dell’access broker moderno

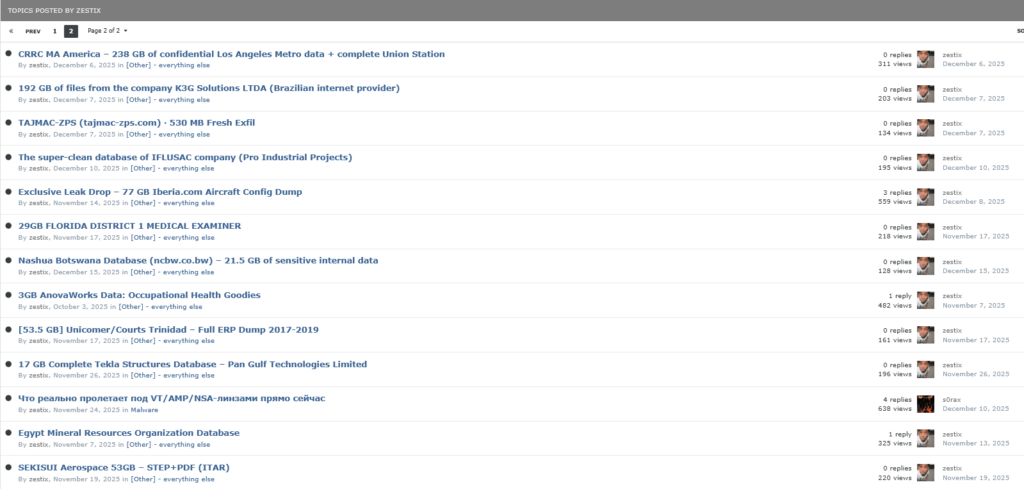

Zestix, attivo anche con l’alias Sentap, non opera come un classico gruppo ransomware, ma come broker di accesso iniziale orientato al profitto finanziario. Il suo modello è semplice e devastante: acquistare o raccogliere log infostealer, cercare all’interno URL di servizi cloud aziendali, verificare l’assenza di MFA, quindi accedere direttamente con username e password legittimi. Nessun exploit, nessun movimento laterale complesso, solo abuso di fiducia.

Secondo l’indagine, Zestix ha messo all’asta dataset completi su forum underground, offrendo a potenziali acquirenti file pronti all’uso: blueprint industriali, registri medici, configurazioni di rete, documentazione di manutenzione aeronautica. In più casi, l’attore avrebbe selezionato e “curato” i pacchetti dati per aumentarne il valore commerciale, dimostrando una professionalizzazione avanzata del mercato degli accessi.

Infostealer come detonatore sistemico

Il cuore della campagna è l’uso massivo di malware infostealer come RedLine, Lumma e Vidar. Questi malware infettano endpoint di dipendenti o partner, spesso tramite email di phishing, file scaricati o siti compromessi, e raccolgono password salvate, cookie, cronologia browser e token di accesso. I log risultanti finiscono in database del dark web e rimangono sfruttabili per anni. Qui emerge il problema strutturale: le credenziali cloud non scadono, i portali restano esposti e nessuno verifica se quegli accessi sono già circolati. Zestix non ha fatto altro che parsing automatico di questi archivi, individuando account validi per servizi come ShareFile, OwnCloud e Nextcloud, spesso privi di MFA. Il risultato è una breccia silenziosa, priva di alert, che bypassa firewall, VPN ed EDR.

Settori colpiti e dati esfiltrati

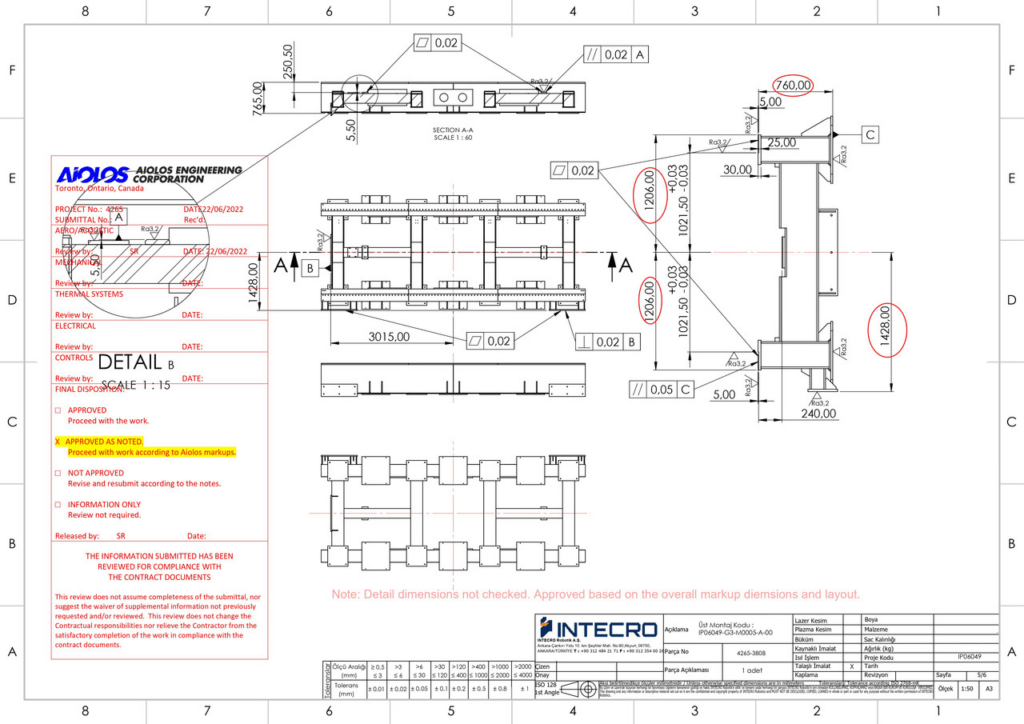

La campagna ha colpito settori ad altissimo valore strategico. Nel comparto ingegneristico, una singola azienda ha perso 139,1 GB di dati, inclusi blueprint operativi e mappe di infrastrutture critiche. Nel settore robotica e difesa, un produttore ha visto sottratti 11,5 GB di progetti legati a UAV e sistemi militari. In sanità, un provider brasiliano ha subito l’esfiltrazione di 2,3 TB di registri medici, inclusi dati sensibili relativi alla polizia militare.

Ancora più allarmante il caso di una compagnia aerea europea, con 77 GB di documenti su manutenzione della flotta, direttive di aeronavigabilità e procedure operative. In altri casi, sono emersi backup di rete completi, schemi di segnaletica ferroviaria, strategie legali, dati finanziari e archivi LiDAR. Un singolo dataset messo in vendita conteneva 724.000 file accumulati tra il 2017 e il 2023, prova di una esposizione latente ignorata per anni.

Dalla singola infezione alla supply chain compromessa

Uno degli aspetti più critici è l’effetto supply chain. Molte credenziali compromesse non appartenevano direttamente alla vittima finale, ma a MSP, consulenti, fornitori IT o partner esterni. Un solo endpoint infetto ha aperto l’accesso a decine di clienti. Questo spiega perché, tra i nomi citati come esposti tramite credenziali di dipendenti o partner, compaiano organizzazioni di primissimo piano come Deloitte, KPMG, Samsung, Honeywell, Walmart e persino il Centers for Disease Control and Prevention.

Non significa che queste organizzazioni siano state tutte violate direttamente, ma che le loro credenziali cloud sono comparse nei log infostealer, creando finestre di rischio reali sfruttabili in qualunque momento.

Assenza di MFA: il moltiplicatore di danno

Il denominatore comune di quasi tutti i casi analizzati è l’assenza di autenticazione multifattore sui portali cloud. Dove l’MFA era attiva, l’accesso falliva. Dove mancava, l’attaccante entrava come un utente legittimo, spesso da IP apparentemente innocui, rendendo il rilevamento estremamente difficile. Questo dimostra come, nel 2026, la sicurezza non venga più bucata con zero-day, ma con configurazioni sbagliate e inerzia organizzativa. L’accesso iniziale, oggi, vale più di qualunque exploit.

Spionaggio industriale ed estorsione come esiti naturali

Una volta ottenuti i dati, gli scenari si biforcano. In alcuni casi, Zestix ha venduto direttamente i dataset. In altri, l’accesso viene rivenduto a gruppi di estorsione o a attori di spionaggio industriale. I dati sottratti – progetti aeronautici, reti energetiche, informazioni sanitarie, configurazioni critiche – hanno un valore che va ben oltre il ricatto economico, toccando sicurezza nazionale, competitività industriale e privacy di milioni di persone.

Un’epidemia globale silenziosa

L’indagine evidenzia un fatto inquietante: migliaia di organizzazioni nel mondo hanno credenziali cloud già esposte nei log infostealer, spesso da anni, senza esserne consapevoli. La campagna Zestix non è un’eccezione, ma un caso di studio che dimostra quanto sia facile trasformare infezioni banali in brecce massive. Gli infostealer non fanno rumore, non cifrano nulla, non interrompono servizi. Aspettano. E quando qualcuno come Zestix decide di monetizzare, l’accesso è già pronto.

Una lezione strutturale per la sicurezza aziendale

Questa ondata di compromissioni impone una revisione profonda delle pratiche di sicurezza. MFA ovunque, rotazione delle credenziali, invalidazione delle sessioni storiche, monitoraggio dei log infostealer e attenzione ai dispositivi personali e dei partner non sono più raccomandazioni, ma requisiti minimi di sopravvivenza digitale. Come sottolineano gli analisti, l’accesso è la valuta chiave delle minacce moderne. Finché le aziende continueranno a ignorare credenziali vecchie, endpoint periferici e supply chain, attori come Zestix non avranno bisogno di innovare: il sistema è già aperto.

Domande Frequenti su credenziali cloud e infostealer

Perché gli attacchi non usano exploit sofisticati?

Perché le credenziali rubate permettono accessi diretti, soprattutto in assenza di MFA, rendendo inutili tecniche avanzate.

Gli infostealer sono una minaccia recente?

No, ma oggi sono diventati sistemici, perché i loro log vengono aggregati, conservati e monetizzati nel tempo.

Le grandi aziende sono immuni?

No, anche organizzazioni mature espongono credenziali tramite dipendenti o partner, creando rischi indiretti.

Qual è la contromisura più efficace?

L’autenticazione multifattore obbligatoria su tutti i servizi cloud, unita a monitoraggio continuo delle credenziali esposte.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.