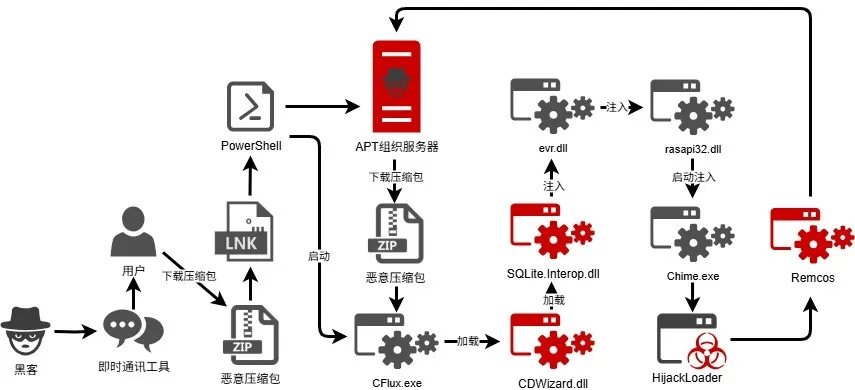

Viber è diventato il canale operativo con cui UAC-0184 ha alzato il livello del cyber spionaggio contro l’Ucraina, spostando la consegna del malware dai circuiti classici del phishing email verso una messaggistica percepita come “quotidiana” e quindi più affidabile. La campagna descrive un passaggio netto: l’attore allineato alla Russia usa archivi ZIP inviati via chat per introdurre file Windows LNK camuffati da documenti di Microsoft Word ed Excel, avviare in modo invisibile Hijack Loader e aprire la strada a Remcos RAT, un remote administration tool commerciale trasformato in arma di intrusione persistente.

Viber come superficie di attacco e “bypass” dei filtri tradizionali

Il valore tattico di Viber, in questa campagna, non è semplicemente la possibilità di allegare un file. È l’insieme di fattori che lo rendono un canale di consegna ideale quando l’obiettivo è superare barriere difensive consolidate. L’email attraversa gateway, sandbox, controlli di reputazione, policy DLP e filtri dedicati. Un allegato ricevuto in un’app di messaggistica, invece, entra spesso nel perimetro dell’utente senza lo stesso livello di ispezione centralizzata, soprattutto in contesti operativi complessi come quelli militari.

Gli attaccanti sfruttano inoltre la logica dell’urgenza bellica: l’utente riceve un messaggio con un allegato “coerente” con la routine di lavoro, lo apre rapidamente e innesca una catena che si sviluppa in background. Il punto chiave è che la delivery via Viber riduce l’attrito, abbassa la probabilità di blocco preventivo e aumenta il tasso di apertura.

UAC-0184 e il profilo di una minaccia persistente

UAC-0184 è un attore che gli analisti tracciano anche come Hive0156. Le attività documentate vengono collegate a operazioni contro obiettivi ucraini già dal gennaio 2024, mentre nel 2025 la pressione operativa cresce, con campagne orientate alla raccolta di intelligence su enti militari e governativi. La scelta delle esche a tema guerra non è un dettaglio: è un acceleratore di credibilità, perché trasforma un file sospetto in un oggetto plausibile nel flusso quotidiano di comunicazioni.

In questa cornice, il passaggio da email a piattaforme di messaggistica non è una “moda” tattica, ma una risposta a difese più mature. Prima si osservano vettori attraverso Signal e Telegram, ora l’abuso di Viber amplia ulteriormente la copertura e permette targeting mirati sfruttando la diffusione del client nei contesti ucraini.

Il vettore ZIP–LNK: perché funziona e perché resta pericoloso

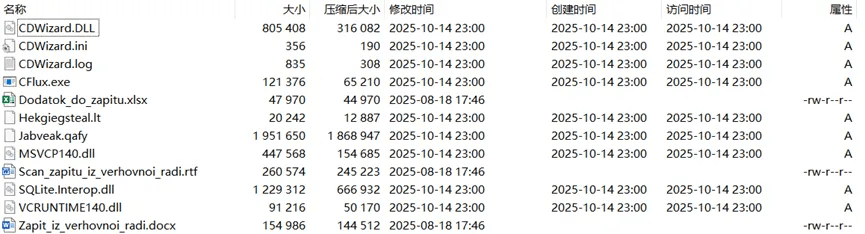

Il payload iniziale arriva sotto forma di archivio ZIP. Dentro non c’è un documento classico, ma un file .LNK costruito per sembrare un Word o un Excel. Il mascheramento non si limita al nome: spesso l’icona, la stringa di descrizione e i decoy mostrati a schermo servono a mantenere l’illusione di un documento legittimo mentre, dietro le quinte, parte l’esecuzione.

Il vantaggio dell’LNK è che consente di concatenare comandi e avviare processi con parametri complessi senza richiedere macro o abilitazioni esplicite. In un contesto dove molte organizzazioni hanno già irrigidito le policy su macro Office, l’LNK torna ad essere una scorciatoia efficace per eseguire comandi di sistema. Qui l’LNK diventa la miccia che porta a PowerShell e a una seconda fase di download, spesso sotto forma di un ulteriore archivio, ricostruito e gestito per ridurre al minimo la traccia su disco.

Catena di esecuzione: da PowerShell a Hijack Loader in memoria

Dopo l’apertura dell’LNK, la campagna si appoggia a PowerShell per scaricare un secondo archivio da server remoti. Il flusso non è un semplice “download ed esegui”: la logica è costruita per aumentare la resilienza e la stealthiness.

Lo script scarica contenuti in directory temporanee, modifica permessi, avvia binari, installa componenti e ripulisce. Il passaggio decisivo è la ricostruzione di Hijack Loader con un’impostazione “memory-first”, che punta a ridurre gli artefatti persistenti e rendere più complessa l’analisi forense. Questo stile operativo permette all’attore di operare in ambienti dove la telemetria su file system è più controllata rispetto a quella su processi e memoria. La catena multi-stage è pensata per tollerare errori: se una fase non va a buon fine, sono previsti ritenti e alternative, riducendo il fallimento operativo anche su reti instabili o con blocchi intermittenti.

Evasione: side-loading DLL, module stomping e riconoscimento degli antivirus

Hijack Loader è il componente che struttura la fase di evasione e preparazione dell’ambiente. Tra le tecniche citate spiccano side-loading DLL e module stomping, due approcci che mirano a confondere i controlli basati su firme statiche e pattern di codice. Nel side-loading, una DLL malevola viene caricata sfruttando la fiducia riposta in un eseguibile legittimo e nella sua catena di dipendenze. Nel module stomping, invece, il malware sovrascrive porzioni di memoria associate a moduli legittimi, “travestendo” l’esecuzione dentro spazi che sembrano appartenere a codice benigno. Hijack Loader effettua anche una fase di ricognizione difensiva: verifica la presenza di software di sicurezza come Kaspersky, Avast e Bitdefender, calcolando hash CRC32 per identificare componenti e adattare comportamento. Questo elemento racconta un approccio pragmatico: non sempre tenta di disabilitare, ma punta a evitare i percorsi più rumorosi e a scegliere la strategia meno rischiosa in base a ciò che trova sul target.

Persistenza: task pianificati e riattivazione controllata

Dopo la fase di evasione, la campagna lavora per stabilire persistenza. Il metodo evidenziato è l’uso di task pianificati (scheduled tasks), una scelta ricorrente perché permette riavvii automatici, esecuzioni condizionate e una certa “normalità” nella telemetria di Windows se l’attaccante costruisce nomi e trigger credibili. In campagne di spionaggio, la persistenza non è solo restare dentro, ma farlo senza generare anomalie evidenti. I task programmati, se ben mascherati, possono sopravvivere a reboot e mantenere un canale stabile per la fase successiva.

Remcos RAT: lo strumento commerciale usato come piattaforma di spionaggio

Il payload finale è Remcos RAT, un tool commercializzato per gestione remota legittima, ma frequentemente abusato per intrusioni. La scelta di Remcos ha una logica industriale: offre una GUI completa, consente operazioni batch e permette sia automazione sia intervento manuale “chirurgico”. È un compromesso tra flessibilità operativa e riduzione dei tempi di sviluppo, perché l’attore adotta un prodotto maturo invece di costruire un framework da zero.

Le capacità attribuite a Remcos in questo scenario includono controllo remoto degli endpoint, esecuzione di payload aggiuntivi, monitoraggio delle attività e furto di dati. Il valore, per un attore di intelligence, è la possibilità di passare da una compromissione iniziale a un accesso duraturo e gestibile, mantenendo un canale di comando e controllo orientato all’esfiltrazione. Un dettaglio operativo importante riguarda l’iniezione in processi legittimi: Remcos viene inserito in un eseguibile come chime.exe, riducendo la probabilità che un controllo superficiale individui un processo “anomalo”. Il processo legittimo diventa contenitore e maschera, spostando la detection su livelli più avanzati.

Perché i canali di messaggistica cambiano la difesa

Questa campagna mette in crisi un’abitudine difensiva: concentrare la prevenzione sulla posta elettronica. Se gli attaccanti spostano la delivery su app come Viber, la difesa deve inseguire l’utente nel suo flusso reale di comunicazione. In contesti militari e governativi, dove la messaggistica è spesso un vettore operativo per scambio documentale, il rischio cresce perché i file circolano con un livello di fiducia implicito superiore. In più, la scelta di esche a tema guerra sfrutta una leva psicologica potente: urgenza, pressione, routine, e soprattutto l’aspettativa che certi documenti “debbano” arrivare in fretta. Il punto non è demonizzare Viber, ma riconoscere che la supply chain del contenuto si è spostata: non si tratta più solo di link o email, ma di allegati che viaggiano in chat, vengono salvati e aperti su Windows, e attivano catene PowerShell e loader in memoria.

Implicazioni operative per l’Ucraina e valore strategico della campagna

L’obiettivo di UAC-0184 non è un impatto distruttivo immediato, ma la costruzione di accessi prolungati per estrarre informazioni. In un contesto di guerra, la compromissione di endpoint militari e governativi può tradursi in perdita di intelligence, esposizione di procedure, informazioni operative e documenti strategici. L’uso di Remcos, integrato in una catena che riduce tracce su disco e sfrutta tecniche di evasione, indica una priorità chiara: stealth e continuità. Questo tipo di operazione mira a restare dentro, osservare, raccogliere, e aggiornare tattiche in base alle risposte difensive. La campagna mostra anche un elemento di “apprendimento”: il passaggio da email a messaggistica evidenzia che gli attaccanti misurano l’efficacia, ricevono feedback dalle infezioni precedenti e ottimizzano il vettore.

Contromisure difensive: cosa cambia sul piano tecnico e organizzativo

Il primo livello di contromisura è riconoscere il pattern: ZIP con LNK come finto Word/Excel è un indicatore forte. A livello organizzativo, serve una disciplina operativa che tratti gli allegati da messaggistica con lo stesso sospetto degli allegati email. Sul piano tecnico, diventano centrali la detection di abuso di PowerShell, l’analisi di catene di processo anomale generate da LNK, e il monitoraggio di tecniche di injection e anomalie di memoria compatibili con module stomping. La persistenza via task pianificati va presidiata con audit regolari e alert su creazioni/modifiche sospette. Infine, in ambienti sensibili, l’uso di Windows LNK come vettore richiede policy più aggressive sulla gestione dei file scaricati e aperti da percorsi temporanei o da cartelle tipiche di download di chat.

Domande frequenti su Viber e l’attacco

Perché Viber è efficace come vettore di attacco in questa campagna?

Perché permette di consegnare ZIP direttamente in chat, aggirando molti controlli tipici dell’email, e sfrutta la fiducia operativa degli utenti in comunicazioni app-based in contesti militari e governativi.

Che ruolo hanno i file LNK negli attacchi descritti?

I file LNK sono collegamenti Windows che possono eseguire comandi complessi. Qui vengono camuffati da documenti Word o Excel e avviano in background download e script, senza richiedere macro.

Cos’è Hijack Loader e perché è difficile da rilevare?

Hijack Loader è un loader multi-stage che ricostruisce payload in memoria e usa tecniche come side-loading DLL e module stomping, riducendo gli artefatti su disco e confondendo scanner basati su firme.

Cosa permette Remcos RAT a un attore di spionaggio?

Remcos RAT consente controllo remoto completo, esfiltrazione di dati e gestione di più endpoint, spesso mascherando l’esecuzione tramite iniezione in processi legittimi come chime.exe.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.