Le vulnerabilità nei router D-Link rappresentano il punto più critico di una nuova ondata di falle che coinvolge anche estensioni Chrome malevole e il TOTOLINK EX200, delineando uno scenario in cui dispositivi legacy e software ampiamente diffusi diventano vettori privilegiati per esecuzione di codice remoto, furto di conversazioni AI e accesso root non autenticato, con impatti diretti su reti domestiche e infrastrutture aziendali.

Vulnerabilità command injection nei router D-Link end-of-life

La vulnerabilità identificata come CVE-2026-0625 colpisce diversi router D-Link ormai dichiarati end-of-life all’inizio del 2020, ma ancora largamente presenti sul mercato secondario e nelle reti domestiche. Il problema risiede in una command injection sull’endpoint di configurazione DNS dnscfg.cgi, dove i parametri forniti dall’utente non vengono sanitizzati correttamente prima di essere passati alla shell di sistema.

Un attaccante remoto non autenticato può sfruttare questa debolezza per eseguire comandi arbitrari sul dispositivo, ottenendo il controllo completo del router senza necessità di credenziali. I modelli coinvolti includono DSL-526B con firmware fino alla versione 2.01, DSL-2640B fino alla 1.07, DSL-2740R sotto la 1.17 e DSL-2780B fino alla 1.01.14. Tutti condividono un’architettura firmware legacy in cui la validazione degli input è assente o insufficiente.

La Shadowserver Foundation ha osservato exploit attivi a partire dal 27 novembre 2025, con attività riconducibili a campagne di DNSChanger, in cui le configurazioni DNS vengono alterate per reindirizzare il traffico verso server controllati dagli attaccanti. Il punteggio CVSS 4.0 di 9.3 colloca questa falla tra le più gravi, con impatti diretti su confidenzialità, integrità e disponibilità. La classificazione CWE-78 conferma che si tratta di una neutralizzazione impropria di elementi speciali nei comandi OS, una categoria di vulnerabilità storicamente sfruttata nei dispositivi di rete obsoleti.

L’assenza di patch ufficiali costringe utenti e amministratori a mitigazioni drastiche, come l’isolamento dei router dall’accesso pubblico o la loro sostituzione immediata. In molti casi, un dispositivo compromesso diventa il punto di ingresso per installare malware persistente, intercettare traffico o compromettere l’intera rete locale.

Estensioni Chrome malevole e furto di conversazioni AI

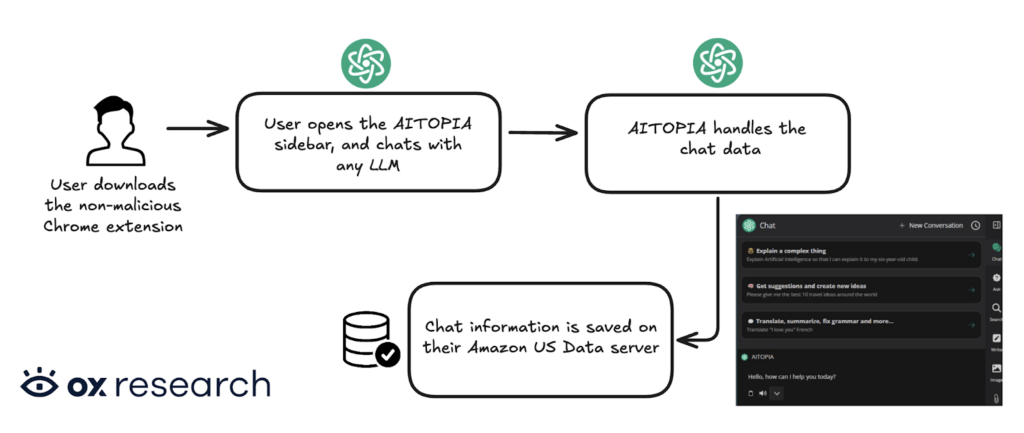

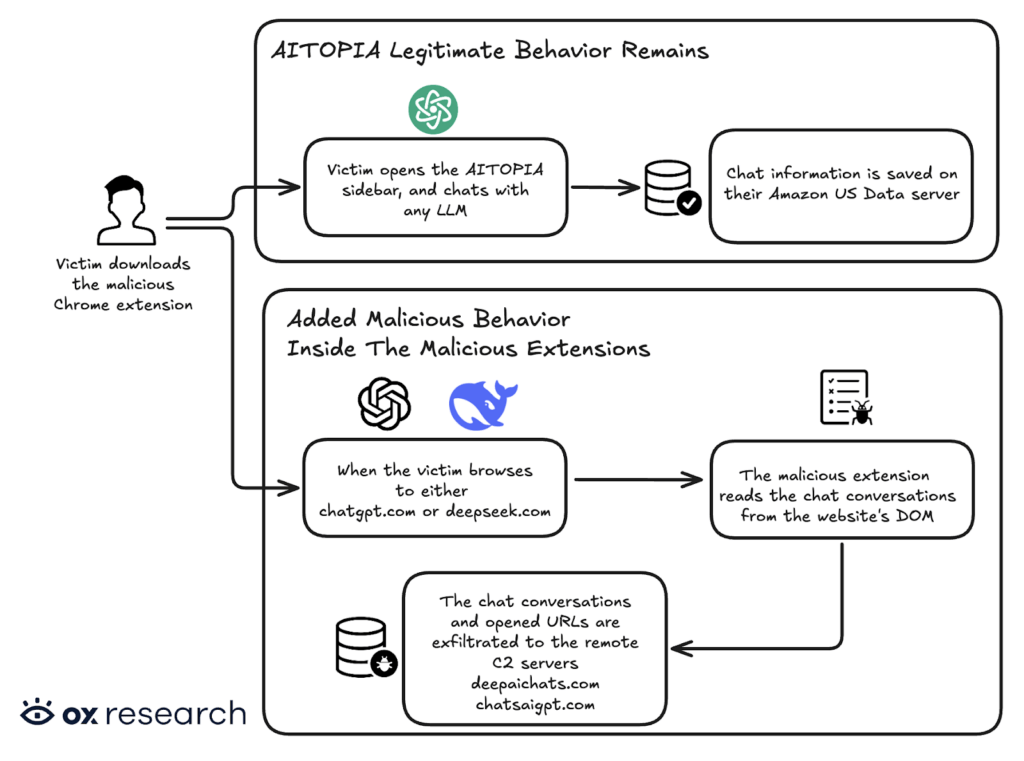

Parallelamente alle vulnerabilità hardware, il fronte software mostra una minaccia altrettanto insidiosa attraverso estensioni malevole distribuite sul Chrome Web Store. Attaccanti hanno sviluppato componenti aggiuntivi che imitano strumenti di produttività basati su AI per sottrarre conversazioni da ChatGPT e DeepSeek, monitorando l’attività di navigazione e raccogliendo informazioni sensibili.

L’estensione denominata Chat GPT for Chrome with GPT-5, Claude Sonnet & DeepSeek AI, identificata dall’ID fnmihdojmnkclgjpcoonokmkhjpjechg e versione 1.9.6, sfrutta permessi estesi come chrome.tabs.onUpdated per intercettare le schede del browser. Quando l’utente visita URL contenenti riferimenti a ChatGPT o DeepSeek, l’estensione analizza il DOM per estrarre prompt e risposte, accumulando i dati localmente prima di esfiltrarli verso server di comando e controllo come deepaichats.com ogni 30 minuti.

Una seconda estensione, AI Sidebar with Deepseek, ChatGPT, Claude and more, con ID inhcgfpbfdjbjogdfjbclgolkmhnooop e versione 1.6.1, adotta una logica simile ma amplia la raccolta includendo URL visitati, query di ricerca e parametri sensibili. Complessivamente, queste estensioni hanno superato 900.000 download, con una delle due contrassegnata persino come “Featured”, aumentando il livello di fiducia percepita dagli utenti.

La scoperta, attribuita a OX Security il 29 dicembre 2025, ha portato a una segnalazione a Google il giorno successivo. Tuttavia, nel periodo iniziale successivo alla disclosure, le estensioni sono rimaste disponibili, continuando a esporre utenti individuali e organizzazioni a rischi significativi. I dati sottratti includono codice proprietario, strategie aziendali, informazioni personali e discussioni legali, rendendo queste estensioni particolarmente pericolose in contesti professionali.

Falla firmware nel TOTOLINK EX200 e accesso telnet root

Il terzo vettore di attacco riguarda il TOTOLINK EX200, un extender di rete anch’esso end-of-life, affetto da una vulnerabilità documentata come CVE-2025-65606. Il difetto emerge nella gestione degli errori durante l’upload del firmware tramite l’interfaccia web. In presenza di file malformati, il dispositivo entra in uno stato anomalo che attiva un servizio telnet root non autenticato, normalmente disabilitato.

Questa condizione concede a un attaccante remoto accesso completo al sistema, permettendo l’esecuzione di comandi arbitrari, la modifica delle configurazioni e l’installazione di backdoor persistenti. Il CERT/CC ha documentato l’impatto della falla, sottolineando come il servizio telnet operi direttamente con privilegi root, senza alcuna barriera di autenticazione.

L’assenza di aggiornamenti ufficiali da parte del produttore rende la mitigazione complessa e spesso inefficace. Le contromisure si limitano alla restrizione dell’accesso alle interfacce di gestione e al monitoraggio di traffico telnet anomalo, ma la raccomandazione principale degli esperti resta la sostituzione immediata del dispositivo. In reti domestiche e piccole imprese, un EX200 compromesso può fungere da punto di pivot per attacchi laterali verso altri sistemi connessi.

Dispositivi legacy e software diffuso come superficie di attacco privilegiata

L’elemento comune tra router D-Link, estensioni Chrome e TOTOLINK EX200 è la combinazione di ampia diffusione, fiducia implicita e supporto discontinuo. I dispositivi legacy restano operativi ben oltre il ciclo di vita previsto, mentre software apparentemente legittimi sfruttano canali ufficiali di distribuzione per aggirare i controlli iniziali. In questo contesto, le vulnerabilità non rappresentano episodi isolati ma segnali di una tendenza strutturale, in cui l’obsolescenza tecnologica e la complessità degli ecosistemi digitali amplificano l’impatto degli exploit. Per utenti e organizzazioni, la gestione dell’inventario, la rimozione di componenti non supportati e l’analisi critica dei permessi software diventano misure essenziali, non opzionali.

Domande frequenti sulle vulnerabilità in router D-Link

Perché i router D-Link end-of-life sono così pericolosi?

Perché non ricevono più aggiornamenti di sicurezza e restano esposti a exploit noti che consentono accesso remoto senza autenticazione.

Le estensioni Chrome possono davvero rubare conversazioni AI?

Sì, se dotate di permessi estesi possono analizzare il contenuto delle pagine e trasmettere prompt e risposte verso server controllati da attaccanti.

La vulnerabilità TOTOLINK EX200 è mitigabile senza sostituire il dispositivo?

Solo parzialmente, limitando l’accesso alle interfacce di gestione, ma il rischio rimane elevato a causa dell’assenza di patch.

Come ridurre l’esposizione a questo tipo di minacce?

Rimuovendo dispositivi e software non supportati, verificando i permessi delle estensioni installate e monitorando costantemente il traffico di rete.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.