n8n RCE è il punto più grave di una nuova serie di vulnerabilità che coinvolgono Veeam Backup & Replication, Samsung Magician e persino configurazioni email monitorate da Microsoft, delineando uno scenario in cui automazione, backup e strumenti di gestione diventano bersagli privilegiati per esecuzione di codice remoto, escalation di privilegi e campagne di phishing interno altamente credibili.

Vulnerabilità RCE critica in n8n con CVSS 10.0

La piattaforma di workflow automation n8n ha confermato una vulnerabilità di gravità massima identificata come CVE-2026-21877, valutata con CVSS 10.0, il punteggio più alto possibile. Il problema consente a un utente autenticato di indurre il servizio n8n a eseguire codice non fidato, portando alla compromissione completa dell’istanza, sia in ambienti self-hosted sia nelle distribuzioni cloud.

Le versioni interessate coprono un arco molto ampio, dalla 0.123.0 fino a tutte le release precedenti alla 1.121.3. La falla è stata segnalata da un ricercatore di sicurezza e riguarda condizioni interne che permettono l’esecuzione di codice arbitrario all’interno del processo n8n, trasformando un accesso autenticato in un vettore di full takeover. La patch ufficiale è stata rilasciata con n8n 1.121.3, pubblicata nel novembre 2025.

In assenza di aggiornamento immediato, n8n raccomanda misure temporanee come la disabilitazione del nodo Git e la restrizione rigorosa degli accessi, consentendo l’uso della piattaforma esclusivamente a utenti pienamente fidati. Questa vulnerabilità si inserisce in una serie di precedenti issue ad alta severità, tra cui CVE-2025-68613 e CVE-2025-68668, entrambe con CVSS 9.9, che avevano già sollevato dubbi sulla sicurezza dei contesti di automazione complessi.

Per le organizzazioni che utilizzano n8n in produzione, soprattutto per orchestrare integrazioni critiche o flussi con privilegi elevati, il rischio è particolarmente significativo. Un’istanza compromessa può diventare un punto di pivot verso sistemi interni, database e API collegate, rendendo l’aggiornamento una priorità assoluta.

Veeam Backup & Replication e le patch per falle multiple ad alta severità

Sul fronte enterprise, Veeam Backup & Replication ha rilasciato un aggiornamento correttivo che affronta più vulnerabilità, alcune delle quali consentono RCE in contesti privilegiati. La più rilevante è CVE-2025-59470, una vulnerabilità che permette a un operatore di backup o tape di eseguire codice come utente postgres tramite parametri maliziosi, con un CVSS 9.0.

Accanto a questa, Veeam ha corretto altre issue significative. CVE-2025-55125, con CVSS 7.2, consente l’esecuzione di codice come root attraverso file di configurazione di backup appositamente manipolati. CVE-2025-59468, valutata CVSS 6.7, permette invece RCE come postgres sfruttando una password maliziosa fornita a un amministratore di backup. Completa il quadro CVE-2025-59469, con CVSS 7.2, che consente la scrittura arbitraria di file come root.

Tutte queste vulnerabilità interessano Veeam Backup & Replication 13.0.1.180 e versioni precedenti della build 13. La correzione è stata introdotta nella versione 13.0.1.1071. Veeam ha sottolineato come lo sfruttamento richieda ruoli privilegiati, come operatore di backup o tape, figure che possono avviare e arrestare job, esportare backup e gestire supporti. Per questo motivo, l’azienda classifica la severità come alta, ma non critica quanto il punteggio CVSS potrebbe suggerire.

Non risultano exploit attivi in-the-wild al momento della disclosure, ma Veeam ricorda che vulnerabilità analoghe in passato sono state rapidamente adottate da threat actor opportunistici, soprattutto in contesti ransomware. In ambienti enterprise complessi, dove il sistema di backup rappresenta l’ultima linea di difesa, una compromissione di Veeam può avere conseguenze devastanti sull’intera infrastruttura.

Microsoft e l’allarme sulle configurazioni email che abilitano spoofing interno

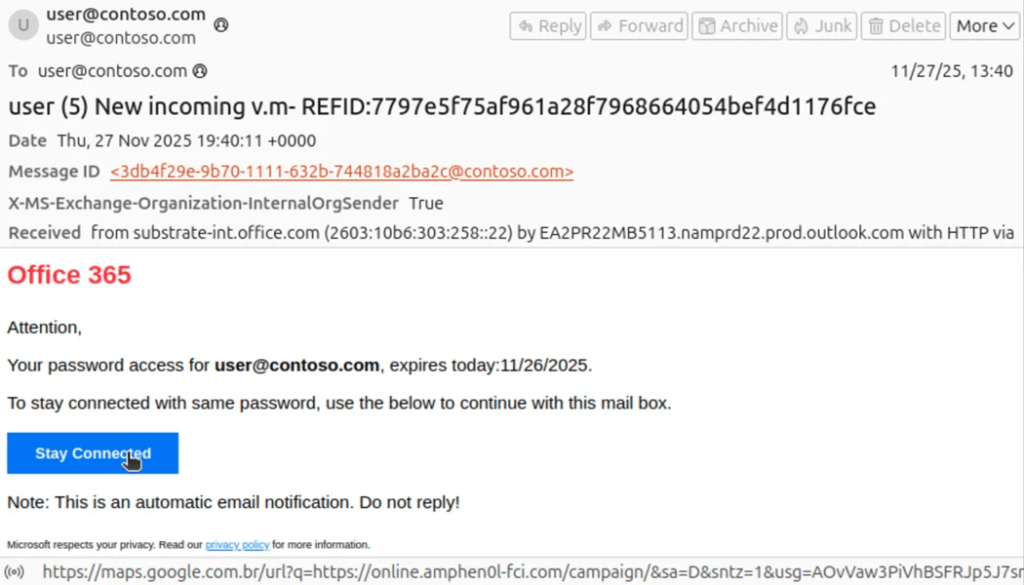

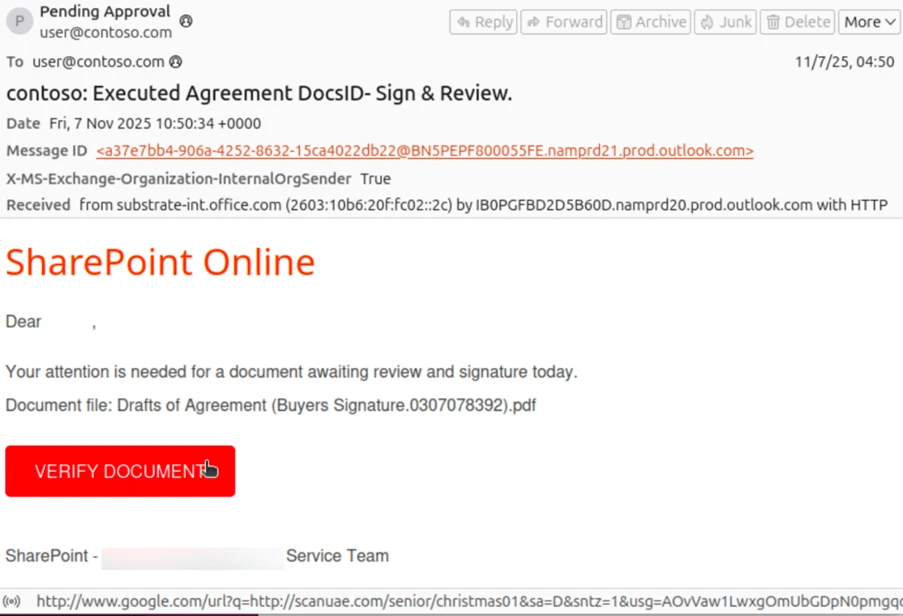

Parallelamente alle vulnerabilità software, Microsoft ha lanciato un allarme su configurazioni email errate che consentono campagne di phishing estremamente credibili, sfruttando spoofing di domini interni. Il problema emerge in tenant con routing complessi, ad esempio quando i record MX puntano prima a Exchange on-premises o a servizi di terze parti, anziché direttamente a Microsoft 365, e le protezioni anti-spoofing non sono configurate correttamente.

In questi scenari, gli attaccanti riescono a inviare email che appaiono come comunicazioni interne legittime, utilizzando piattaforme PhaaS per orchestrare campagne su larga scala. Le esche includono notifiche di voicemail, documenti condivisi, comunicazioni HR, richieste di reset password e fatture fraudolente. Tecniche AiTM consentono di bypassare l’autenticazione multifattore, aumentando drasticamente il tasso di successo.

Microsoft ha segnalato un incremento netto di questi attacchi a partire da maggio 2025, arrivando a bloccare 13 milioni di email malevole nel solo ottobre 2025, molte delle quali collegate a infrastrutture come Tycoon 2FA PhaaS. Le raccomandazioni includono l’adozione di DMARC con policy reject, SPF hard fail, la corretta configurazione dei connettori di terze parti e la disabilitazione del Direct Send quando non strettamente necessario.

Samsung Magician e la vulnerabilità di hijacking DLL

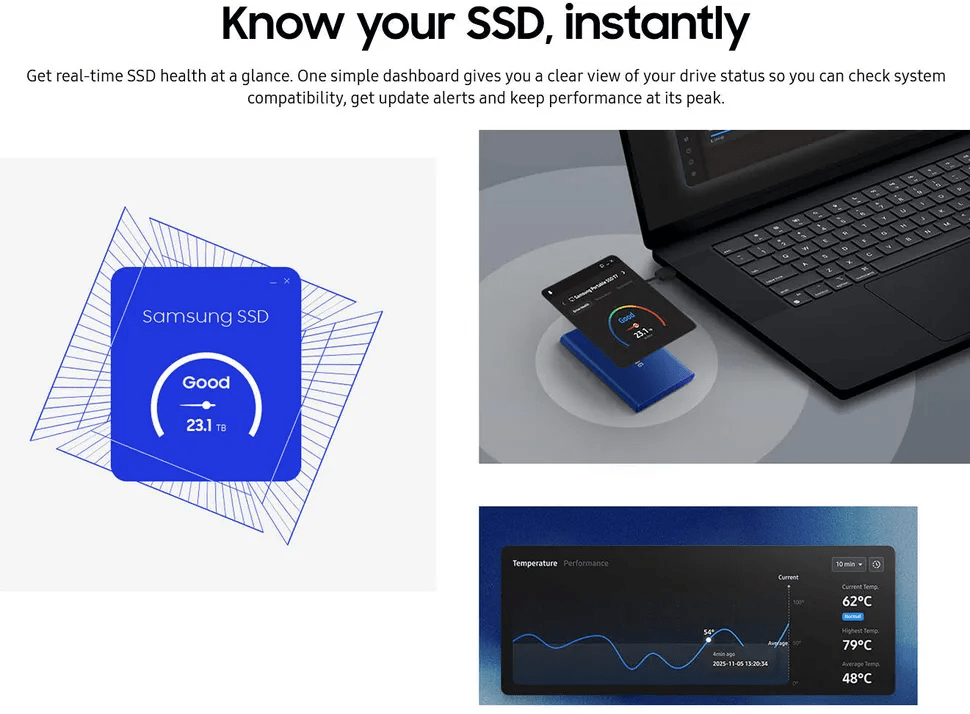

Anche Samsung è intervenuta per correggere una vulnerabilità ad alta severità nel software di gestione SSD Samsung Magician, identificata come CVE-2025-57836. Il problema riguarda il processo di installazione, durante il quale l’installer crea una cartella temporanea con permessi deboli, consentendo a un utente non amministratore di eseguire hijacking DLL e ottenere escalation di privilegi.

Le versioni vulnerabili vanno dalla 6.3.0 alla 8.3.2, mentre la correzione è stata introdotta con Samsung Magician 9.0.0 per Windows. Sebbene l’exploit richieda accesso locale, in ambienti condivisi o enterprise il rischio è significativo, perché consente di elevare privilegi sfruttando un tool spesso considerato innocuo e largamente distribuito.

Samsung raccomanda l’aggiornamento immediato e il download esclusivo da fonti ufficiali. In contesti professionali, la presenza di Magician su sistemi multiutente senza patch può diventare un vettore silenzioso di compromissione.

RCE, phishing e privilegi: una superficie di attacco sempre più ampia

Le vulnerabilità emerse in n8n, Veeam, nelle configurazioni email segnalate da Microsoft e in Samsung Magician mostrano un pattern chiaro. Strumenti considerati infrastrutturali o di supporto, come automazione, backup e utility di gestione hardware, stanno diventando obiettivi primari per attaccanti opportunistici e gruppi organizzati. La combinazione di privilegi elevati, fiducia implicita e diffusione capillare rende questi software particolarmente appetibili. In questo contesto, le mitigazioni non possono limitarsi all’applicazione delle patch, ma devono includere principi di least privilege, segmentazione degli accessi e audit costanti delle configurazioni.

Domande frequenti sulle vulnerabilità critiche in n8n

Perché la vulnerabilità n8n è considerata così grave?

Perché consente a un utente autenticato di eseguire codice arbitrario e compromettere completamente l’istanza, con CVSS 10.0.

Le falle Veeam sono sfruttabili da attaccanti esterni?

In genere richiedono ruoli privilegiati interni, ma in ambienti compromessi possono facilitare escalation e persistenza.

Le configurazioni email errate possono davvero bypassare l’MFA?

Sì, tramite tecniche AiTM che intercettano sessioni e credenziali in tempo reale, rendendo le campagne phishing molto efficaci.

Samsung Magician è pericoloso anche in ambito enterprise?

Sì, perché un hijacking DLL durante l’installazione può portare a escalation di privilegi su sistemi condivisi senza patch.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.