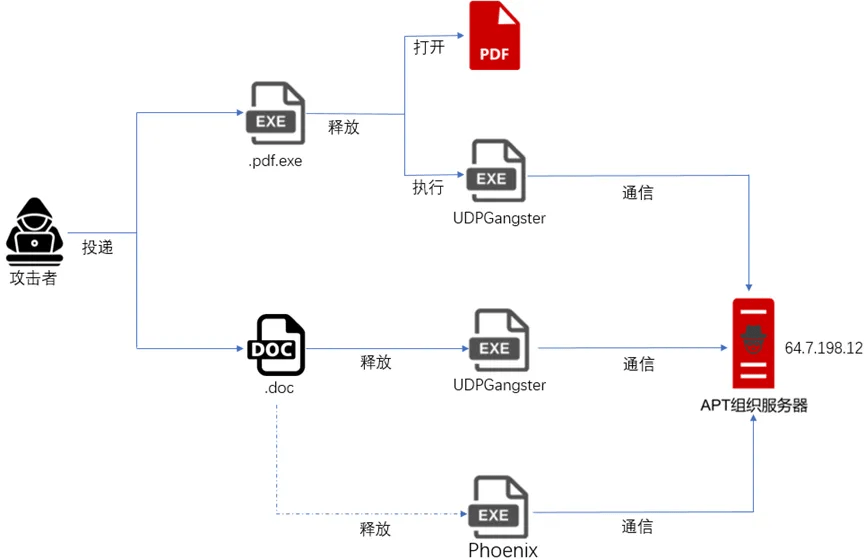

MuddyWater ha intensificato nel 2025 le proprie campagne di phishing mirato adottando un cambio tattico netto, basato sull’uso di UDPGangster, Phoenix, tecniche di phishing APT altamente personalizzate e infrastrutture C2 condivise, riducendo in modo significativo l’impiego di strumenti di gestione remota commerciali. Le nuove operazioni mostrano un’evoluzione strutturale delle capacità offensive del gruppo, con payload camuffati da PDF ed exploit macro nei documenti DOC, pensati per colpire organizzazioni governative, militari, telecomunicazioni e settore energetico in Medio Oriente, Europa e Nord America.

MuddyWater e il cambio tattico nel 2025

Attivo almeno dal 2017, MuddyWater è storicamente associato a operazioni di cyber spionaggio attribuite all’Iran. Nel corso del 2025, il gruppo ha progressivamente abbandonato l’uso esteso di tool di gestione remota pronti all’uso, privilegiando backdoor sviluppate internamente con funzionalità mirate e un profilo di evasione più elevato. Questa scelta indica una chiara volontà di ridurre la superficie di rilevamento, evitando signature note e comportamenti tipici dei RMM.

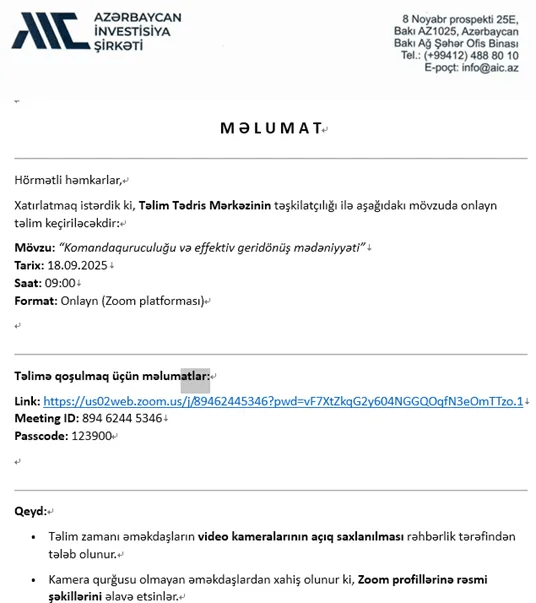

Le analisi più recenti mostrano campagne fortemente contestualizzate, con decoy localizzati in ebraico, azero e inglese, spesso simulanti ricevute di pagamento, voucher turistici o documentazione amministrativa credibile. La personalizzazione linguistica e grafica dei documenti conferma un approccio selettivo, orientato a obiettivi specifici piuttosto che a distribuzioni massive.

Catena di infezione tramite eseguibili camuffati da PDF

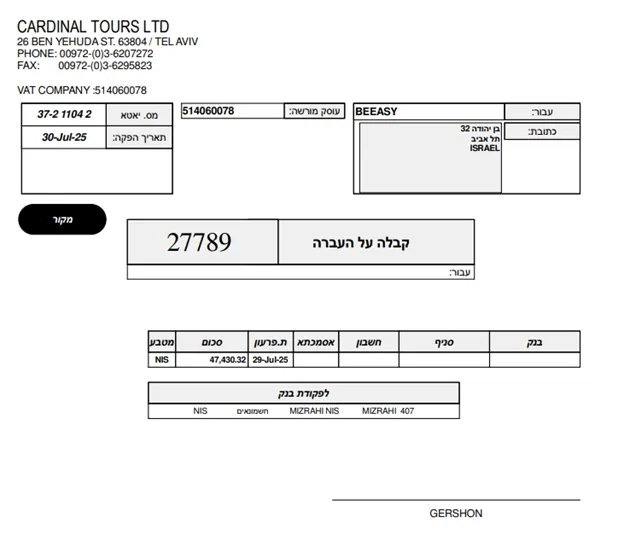

Uno dei vettori principali osservati è l’uso di file eseguibili mascherati da PDF, con nomi progettati per indurre fiducia nell’utente. Un esempio emblematico è il campione denominato Transfer receipt #27789.pdf.exe, compilato il 12 agosto 2025, con dimensione di 2,30 MB e hash MD5 bed77abc7e12230439c0b53dd68ffaf7. L’icona PDF e la struttura del nome file sono utilizzate per eludere l’attenzione visiva dell’utente.

All’esecuzione, il payload rilascia immediatamente un decoy visivo nella directory corrente, raffigurante una ricevuta di pagamento attribuita a un’azienda israeliana. In parallelo, viene avviato il processo di decrittazione del payload reale tramite Base64 combinato a shift ciclici destri, una tecnica semplice ma efficace contro analisi superficiali.

Il backdoor finale, identificato come UDPGangster, presenta dimensione di circa 675 KB e hash MD5 de14abbda6a649d9ec90a816847f95db. Il nome deriva direttamente dal PDB path incluso nel binario, che rivela un progetto interno denominato udp_3.0. Il malware si copia in percorsi poco monitorati come

C:\Users[username]\AppData\RoamingLow\SystemProc.exe, riducendo la probabilità di individuazione.

Persistenza e capacità operative di UDPGangster

Una volta installato, UDPGangster stabilisce la persistenza modificando chiavi di registro sensibili, in particolare

Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders\Startup, assicurandosi l’esecuzione automatica a ogni avvio del sistema. Il backdoor raccoglie informazioni di base come hostname, workgroup, versione del sistema operativo e username, cifrando i dati prima dell’esfiltrazione.

La comunicazione con il server di comando e controllo avviene tramite canali cifrati, con fallback automatico su un C2 hardcoded nel caso in cui il file di configurazione non venga trovato. L’indirizzo 64.7.198.12 emerge come nodo centrale dell’infrastruttura, condiviso con altri payload del gruppo.

UDPGangster supporta un set strutturato di comandi numerici, tra cui ibernazione del sistema, apertura di shell remote, esfiltrazione di file, consegna di malware aggiuntivo e riconfigurazione dinamica del C2. Questo design modulare consente a MuddyWater di adattare rapidamente le operazioni senza distribuire nuovi campioni.

Documenti DOC con macro malevole e loader in memoria

In parallelo ai PDF camuffati, MuddyWater utilizza documenti DOC con macro malevole, come Transfer receipt #27790.doc, con dimensione di 3,83 MB e hash MD5 561b2983d558283c446ff674ff6138c3. All’apertura del documento, l’evento Document_Open attiva automaticamente la macro, che opera in background senza interazione visibile.

La macro decritta un payload nascosto utilizzando algoritmi di sottrazione con offset modulo 256, rilasciando un file temporaneo denominato novaservice.txt nella directory pubblica, successivamente rinominato in novaservice.exe ed eseguito. Questo loader, compilato l’11 agosto 2025 e identificato da MD5 7bfbc76c7eeb652d73b85c99ee83b339, ha il solo scopo di caricare UDPGangster direttamente in memoria, riducendo ulteriormente le tracce su disco.

Le differenze implementative tra PDF ed eseguibili DOC, come l’uso di PowerShell mv rispetto a MoveFileA, indicano una diversificazione intenzionale delle tecniche per eludere regole di rilevamento basate su pattern statici.

Phoenix e l’infrastruttura C2 condivisa

Le analisi di correlazione hanno evidenziato che lo stesso server 64.7.198.12 è utilizzato anche da un secondo backdoor, identificato come Phoenix. Un campione associato, 71csc2c.exe, compilato il 14 agosto 2025 e con dimensione di 837 KB, utilizza routine di decrittazione simili, basate su CryptStringToBinaryA e sottrazioni cicliche dei byte.

Phoenix opera nello spazio di processo corrente, crea mutex identificativi come gtfo, recupera l’indirizzo IP pubblico della vittima e invia i dati tramite HTTP POST al C2. I comandi supportati includono esecuzione di shell, upload di file, configurazione dei timeout e persistenza, mostrando una sovrapposizione funzionale significativa con UDPGangster.

Questa infrastruttura condivisa suggerisce campagne coordinate e un backend comune, in grado di gestire più famiglie di backdoor con protocolli coerenti di registrazione e keep-alive.

Attribuzione e continuità con operazioni precedenti

Dal punto di vista dell’attribuzione, le tecniche osservate mostrano forti somiglianze con backdoor precedentemente associate a MuddyWater, come BugSleep, in particolare per quanto riguarda gli algoritmi di decrittazione byte-per-byte, la gestione dei comandi remoti e l’uso di infrastrutture persistenti. Le correlazioni infrastrutturali e comportamentali rafforzano l’attribuzione del cluster di attività al gruppo, coerentemente con precedenti report di threat intelligence.

La presenza di decoy caricati da Israele e Azerbaijan, combinata con la localizzazione linguistica dei contenuti, conferma un targeting geografico allineato con gli interessi storici di MuddyWater e con le tensioni regionali monitorate nel corso degli anni.

Implicazioni difensive e rischio operativo

L’evoluzione osservata nel 2025 indica un livello di maturità crescente nelle operazioni di MuddyWater. L’abbandono progressivo di RMM standard a favore di backdoor custom aumenta la difficoltà di rilevamento e richiede un rafforzamento delle difese a livello di posta elettronica, endpoint e rete. Le organizzazioni colpite o potenzialmente esposte devono considerare l’analisi comportamentale come elemento centrale della difesa, affiancando il monitoraggio degli allegati email, delle macro Office e delle connessioni outbound anomale.

Il continuo aggiornamento dei payload, l’uso di crittografia leggera ma variabile e la modularità dei comandi suggeriscono che MuddyWater continuerà ad adattare le proprie tecniche, mantenendo un alto livello di covertness e una capacità di infiltrazione mirata su settori ad alto valore strategico.

Domande frequenti su MuddyWater

MuddyWater utilizza ancora strumenti di gestione remota commerciali?

Nel 2025 MuddyWater ha ridotto significativamente l’uso di RMM commerciali, preferendo backdoor custom come UDPGangster e Phoenix per migliorare evasione e controllo operativo.

Qual è il principale vettore di infezione osservato?

I vettori principali sono file eseguibili camuffati da PDF e documenti DOC con macro malevole, progettati per sembrare documenti amministrativi legittimi.

Perché l’uso di backdoor custom aumenta il rischio?

Le backdoor custom riducono la visibilità basata su signature note e permettono al gruppo di adattare rapidamente le funzionalità, rendendo più complesso il rilevamento tradizionale.

Quali settori sono maggiormente colpiti da MuddyWater?

Le campagne osservate colpiscono principalmente enti governativi, militari, telecomunicazioni e aziende del settore energetico, con focus geografico su Medio Oriente, Europa e Nord America.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.