La banda Black Cat utilizza Notepad++ come esca principale per una campagna di phishing SEO che distribuisce una backdoor proprietaria capace di controllo remoto e furto dati, secondo le analisi congiunte di CNCERT e Microstep Online. La minaccia, attiva dal 2022, ha evoluto tattiche e infrastrutture fino a colpire utenti comuni su scala di massa, sfruttando motori di ricerca e siti altamente realistici che imitano download legittimi.

La campagna SEO malevola e il ruolo dei motori di ricerca

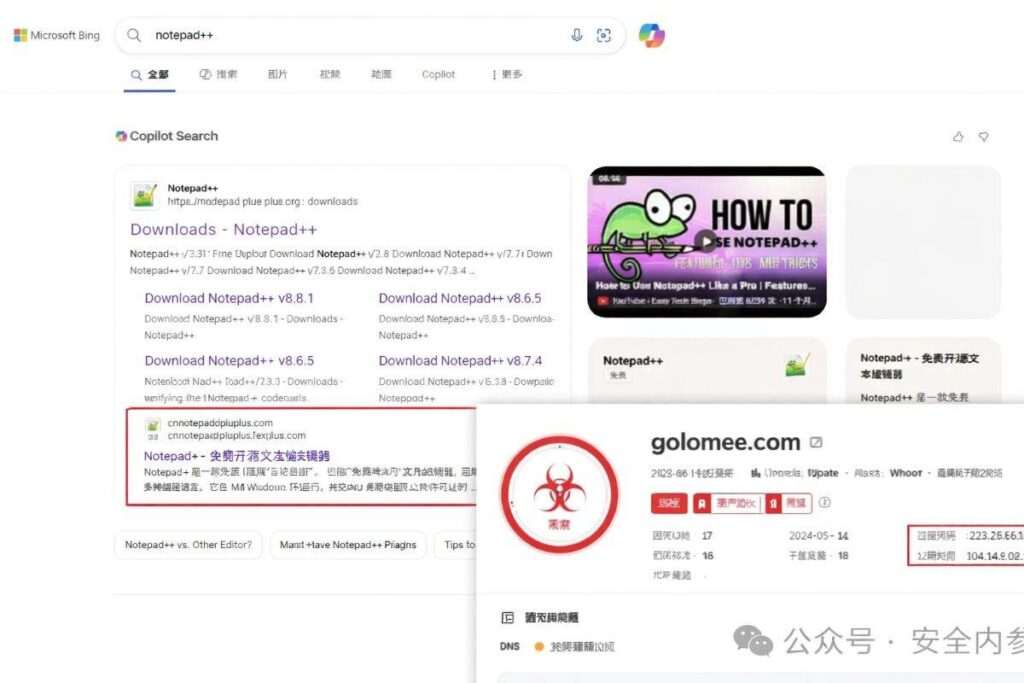

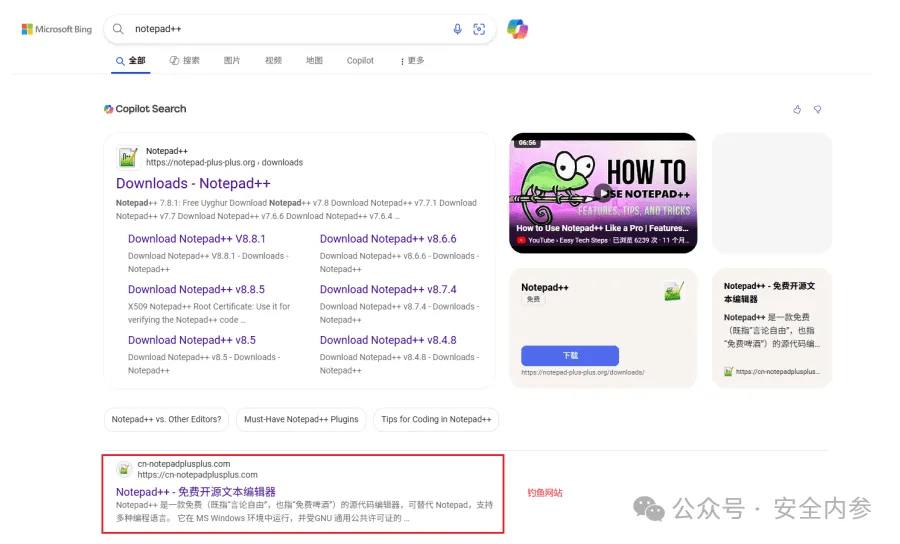

La campagna recente si fonda su un posizionamento artificiale nei risultati di ricerca: gli utenti digitano “Notepad++” e atterrano su pagine phishing collocate in alto, spesso il secondo risultato, costruite con design credibile, testi originali e tutorial dettagliati. A differenza di copie grossolane, questi siti non clonano l’originale ma aggiungono contenuti extra per aumentare la fiducia. Il pulsante “Scarica ora” reindirizza a pagine standardizzate con più opzioni di download che convergono tutte sullo stesso file infetto, spesso ospitato su falsi GitHub con naming e stile open source per ridurre i sospetti.

I domini osservati seguono schemi di somiglianza lessicale e localizzazione, come notepadplusplus[.]cn, cn-notepadplusplus[.]com, zh-clash[.]com e mirror di download come github.zh-cns[.]top o cdn-ccdown[.]com. La strategia include reindirizzi multipli e domini simili per confondere controlli superficiali e diluire i segnali di allarme.

Storia operativa della banda Black Cat dal 2022 al 2025

Black Cat emerge nel 2022 con una specializzazione nel furto dati e nel controllo remoto, usando SEO poisoning come vettore primario. Nel 2023 la banda imita AICoin e monetizza almeno 146.700 euro in criptovalute. Nel 2024 amplia l’offerta contraffacendo Chrome sui risultati Bing, introducendo anche componenti miner. Nel 2025 la campagna si estende a QQ International e iTools, fino alla fase attuale che democratizza il bersaglio colpendo utenti comuni attraverso software diffusi come Notepad++ e Clash. La traiettoria mostra riuso di asset C2, aggiornamenti incrementali del malware e una progressiva industrializzazione del phishing.

Il flusso di attacco: dal click all’esfiltrazione

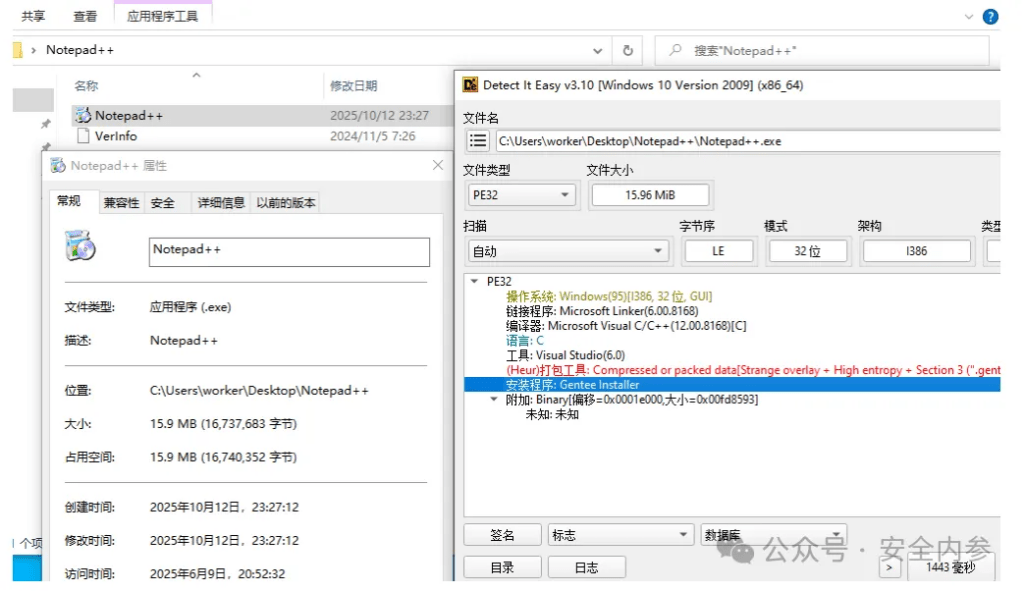

Il flusso inizia con la ricerca e l’accesso a un sito phishing realistico. Dopo il click sul download, l’utente viene instradato verso un falso repository che ospita un installer camuffato. L’installazione crea un collegamento desktop apparentemente legittimo ma punta all’ingresso della backdoor. A runtime, il loader decritta un PE e carica una DLL maligna in memoria (tecniche di reflective loading), quindi imposta persistenza tramite registro e directory dedicate. La backdoor si connette a C2 codificati, abilita furto dati browser, keylogging, raccolta appunti e trasferimento remoto con traffico offuscato.

Analisi tecnica della backdoor proprietaria

Il payload osservato non corrisponde a famiglie note ed è sviluppato internamente. Dopo l’installazione, la backdoor legge configurazioni, crea stringhe e directory di lavoro, decifra componenti e avvia comunicazioni verso C2 hard-coded (porte ricorrenti come 2869).

Le funzionalità sono focalizzate su esfiltrazione silenziosa e controllo remoto, con attenzione a ridurre alert attraverso reindirizzi e caricamenti in memoria. L’assenza di riutilizzo cross-gruppo indica tooling esclusivo di Black Cat, coerente con l’evoluzione incrementale vista tra campioni 2024–2025.

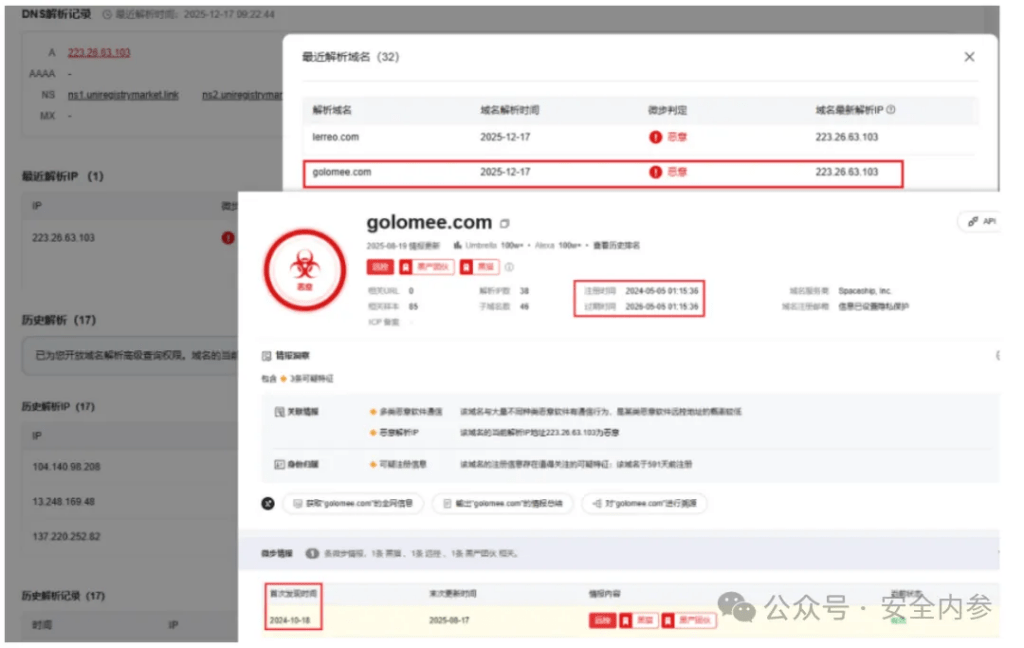

Correlazioni infrastrutturali e riuso dei C2

Le analisi DNS e IP mostrano legami diretti con infrastrutture già attribuite a Black Cat in report precedenti. Diversi domini C2 risultano riutilizzati con aggiornamenti minori, suggerendo rotazioni controllate piuttosto che sostituzioni radicali. L’espansione dell’indagine ha inoltre scoperto nuovi siti phishing per software aggiuntivi, tutti con caratteristiche comuni: SEO aggressivo, pagine credibili, redirect a falsi repository e convergenza su un installer unico.

Scala dell’infezione e impatto in Cina

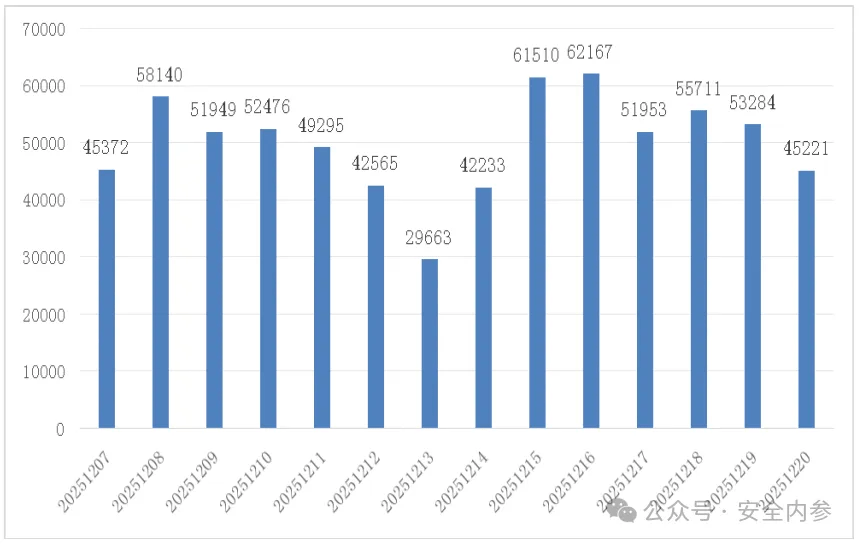

Il monitoraggio di CNCERT tra il 7 e il 20 dicembre 2025 indica una diffusione massiva: oltre 277.800 server compromessi, picchi giornalieri di 62.167 bot online e 437.700 accessi C2 osservati. La Cina risulta colpita in modo particolarmente intenso, ma la natura dei motori di ricerca e dei domini suggerisce un impatto potenzialmente globale, con utenti comuni esposti durante ricerche quotidiane.

Evoluzione tattica e ampliamento dei bersagli

La campagna dimostra una maturazione continua: dalla monetizzazione crypto al furto dati su larga scala, dall’uso di miner alla backdoor modulare, fino all’adozione di tutorial ingannevoli e pagine editoriali per aumentare conversione e persistenza. L’obiettivo non è più selettivo ma di massa, con software popolari come vettori e SEO come moltiplicatore di scala.

Domande frequenti su Black Cat e il backdoor Notepad++

Come fa Black Cat a posizionare siti phishing in alto sui motori di ricerca?

Black Cat utilizza tecniche di SEO poisoning combinando domini simili a quelli legittimi, contenuti originali con tutorial credibili, backlink mirati e pagine ottimizzate per query ad alta domanda come “Notepad++”. Questo consente di scalare rapidamente i risultati e intercettare traffico organico.

Perché l’installer infetto sembra legittimo durante l’installazione?

L’installer maschera componenti e crea collegamenti desktop coerenti con il software atteso. Le parti malevole vengono decrittate e caricate in memoria, riducendo tracce su disco e abbassando la probabilità di rilevamento immediato.

Quali dati vengono rubati dalla backdoor di Black Cat?

La backdoor raccoglie dati dei browser, credenziali, keystroke, contenuti degli appunti e informazioni di sistema, che vengono esfiltrate verso C2 codificati. Il controllo remoto consente ulteriori azioni post-compromissione.

Quali contromisure sono efficaci contro questa campagna?

È fondamentale scaricare solo da siti ufficiali, verificare hash e firme, usare protezione endpoint aggiornata, bloccare domini e IP noti, monitorare comportamenti in memoria e ripulire gli host compromessi. L’adozione di policy di browser hardening e DNS filtering riduce l’esposizione al phishing SEO.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.