Trend Micro ha analizzato una campagna multi-stage di AsyncRAT attraverso il proprio servizio di Managed Detection and Response (MDR), ricostruendo una catena di attacco complessa, orientata a persistence, evasione e controllo remoto prolungato degli endpoint compromessi. L’operazione, attiva dal 2025, dimostra come i Remote Access Trojan moderni sfruttino email phishing, loader offuscati e infrastrutture C2 dinamiche per colpire ambienti enterprise scarsamente protetti.

La ricerca è firmata da Trend Micro, che evidenzia come l’uso di MDR con analisi comportamentale continua consenta di intercettare l’attacco nelle fasi iniziali, prima che AsyncRAT possa esfiltrare dati o distribuire payload aggiuntivi.

Cosa leggere

AsyncRAT: un RAT maturo e ancora estremamente efficace

AsyncRAT è un trojan di accesso remoto progettato per offrire agli attaccanti controllo completo del sistema infetto. Una volta installato, il malware abilita keylogging, screenshot, furto di credenziali, esecuzione di comandi remoti e installazione di ulteriori tool. La sua forza non risiede in una singola tecnica, ma nella combinazione di moduli e nella capacità di mimetizzarsi nel traffico legittimo.

Secondo l’analisi di Trend Micro, AsyncRAT viene sempre più spesso integrato in campagne multi-stage, dove il payload finale è preceduto da loader intermedi e script PowerShell, progettati per aggirare antivirus tradizionali e soluzioni di sicurezza basate solo su firme statiche.

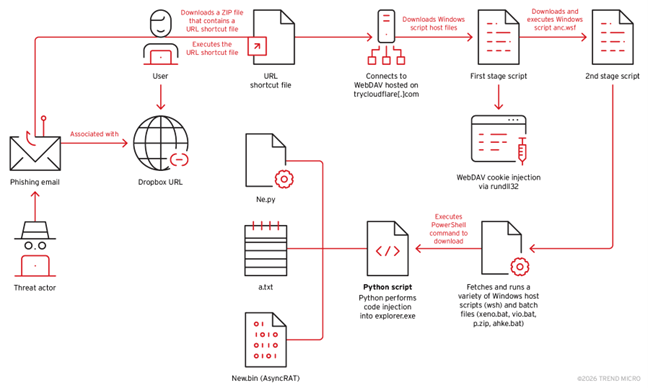

La catena di infezione: dal phishing alla persistence

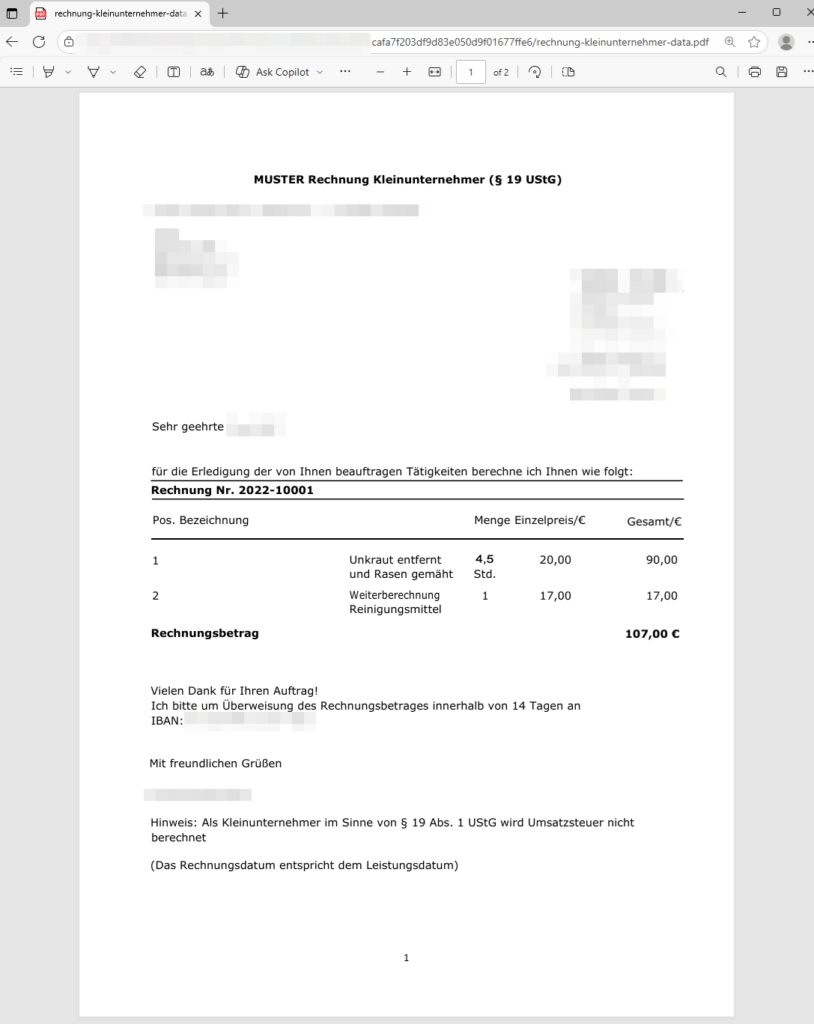

La campagna analizzata inizia con email di phishing che simulano documenti legittimi, spesso in formato DOCX o PDF. Gli utenti, una volta aperto l’allegato, attivano macro o script embedded che eseguono un loader primario. Questo componente scarica file eseguibili offuscati da server remoti, dando avvio alla seconda fase dell’attacco.

Nella fase successiva,AsyncRAT viene installato in modo silenzioso, con modifiche mirate al registry di Windows o la creazione di task pianificati, garantendo persistence al reboot. Il malware stabilisce poi connessioni C2 tramite HTTP o domini dinamici (DDNS), attendendo istruzioni dagli operatori.

Trend Micro ha osservato l’uso di tecniche anti-analysis, come rilevamento di ambienti virtuali, offuscamento delle stringhe e cifratura del payload, tutte progettate per rallentare l’analisi e aumentare il dwell time dell’attaccante.

Il ruolo centrale del MDR nel rilevamento

L’elemento distintivo di questo caso è il ruolo del Managed Detection and Response. Il servizio MDR di Trend Micro monitora endpoint e reti 24/7, combinando telemetria in tempo reale, machine learning e analisi umana. In questa campagna, il MDR ha individuato comportamenti anomali già nelle prime fasi, come creazione sospetta di file temporanei, invocazioni PowerShell atipiche e tentativi di comunicazione verso IP C2 noti.

Gli analisti MDR hanno correlato eventi apparentemente isolati, confermando l’infezione e attivando risposte automatiche, tra cui isolamento degli host compromessi e blocco delle connessioni outbound. Questo approccio ha ridotto il tempo di rilevamento da giorni a ore, limitando l’impatto operativo e prevenendo la perdita di dati sensibili.

Indicatori di compromissione e threat intelligence

L’analisi fornisce un set dettagliato di indicatori di compromissione (IOC), inclusi hash SHA-256, nomi file ricorrenti come update.exe o service.dll, chiavi di registry modificate, domini C2 e indirizzi IP sospetti. Trend Micro ha inoltre identificato user-agent personalizzati e mutex unici utilizzati dal malware per evitare doppie infezioni.

Questi IOC vengono integrati nei feed di threat intelligence globali, consentendo una protezione automatica per i clienti e una condivisione rapida con la community di sicurezza. Tuttavia, Trend Micro sottolinea che AsyncRAT ruota frequentemente gli IOC, rendendo essenziale un approccio basato su comportamenti, non solo su blacklist statiche.

Settori colpiti e rischio per le aziende

La campagna ha colpito in particolare settori enterprise, tra cui manifattura, finanza e servizi professionali, sfruttando endpoint non aggiornati e policy di sicurezza carenti. In molti casi, gli attaccanti puntano a vendere l’accesso iniziale a terze parti sul dark web, trasformando AsyncRAT in un enabler per attacchi successivi, inclusi ransomware e frodi finanziarie.

Trend Micro evidenzia come la mancanza di visibilità sugli endpoint rappresenti ancora una delle principali vulnerabilità organizzative, soprattutto nelle PMI, dove le risorse di sicurezza sono limitate.

Raccomandazioni difensive di Trend Micro

Trend Micro raccomanda una difesa multilivello, basata su filtri email avanzati, patching continuo, monitoraggio MDR e analisi comportamentale. L’educazione degli utenti rimane cruciale per ridurre il successo del phishing iniziale, ma non è sufficiente contro catene di attacco multi-stage sempre più sofisticate.

L’adozione di MDR integrato con EDR e SIEM, unita a threat hunting proattivo, consente alle aziende di anticipare le mosse degli attaccanti e reagire prima che il danno diventi irreversibile. In questo caso, la risposta rapida ha dimostrato come l’MDR possa neutralizzare RAT evoluti prima che si trasformino in incidenti su larga scala.

Domande frequenti su AsyncRAT e MDR

Cos’è AsyncRAT e perché è pericoloso?

AsyncRAT è un Remote Access Trojan che consente controllo remoto completo, furto di dati e installazione di malware aggiuntivo. È pericoloso perché supporta persistence, offuscamento e comunicazioni C2 dinamiche, rendendo difficile il rilevamento tradizionale.

Come funziona una campagna multi-stage di AsyncRAT?

La campagna inizia con email phishing, prosegue con loader offuscati e termina con l’installazione silenziosa del RAT, che modifica il sistema per garantire persistence e comunica con server C2 per ricevere comandi.

Perché il MDR è più efficace contro AsyncRAT?

MDR combina monitoraggio continuo, analisi comportamentale e intervento umano, permettendo di individuare anomalie precoci e bloccare l’attacco prima che AsyncRAT possa causare danni significativi.

Quali aziende sono più a rischio da AsyncRAT?

Sono più esposte le aziende con endpoint non aggiornati, protezione email debole e assenza di monitoraggio avanzato, in particolare PMI e organizzazioni con risorse di sicurezza limitate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.