Earth Preta, noto anche come Mustang Panda o Bronze President, è tornato al centro dell’attenzione grazie all’analisi Shadow Aether 015 condotta da Trend Micro, che ha mappato le tattiche del gruppo APT cinese sul framework MITRE ATT&CK. L’analisi, presentata nel contesto della valutazione MITRE ATT&CK 2026, mostra come Earth Preta continui a evolvere le proprie tattiche, tecniche e procedure per aggirare i controlli di sicurezza, mantenendo un profilo di spionaggio persistente contro governi, accademie e centri di ricerca a livello globale.

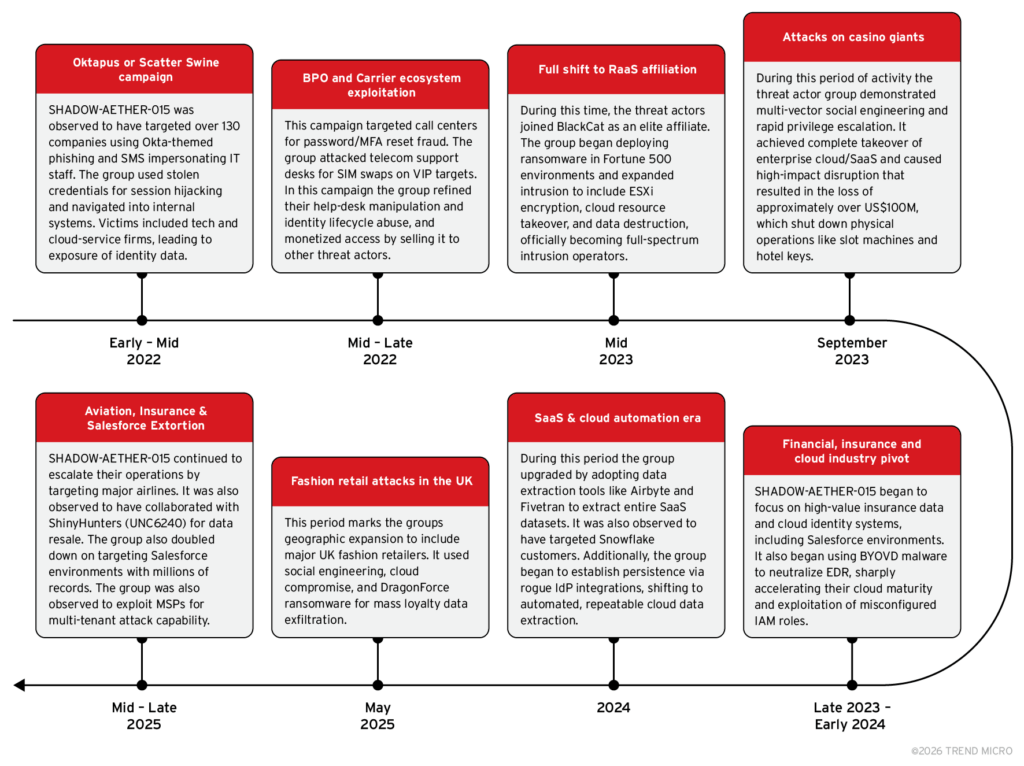

La campagna Shadow Aether 015 non è un semplice esercizio teorico. Trend Micro ha simulato attacchi reali, replicando l’operatività del gruppo APT per testare le capacità di detection e response delle difese moderne, mettendo in evidenza la resilienza di Earth Preta e la sua capacità di adattarsi rapidamente a contesti geopolitici e tecnologici differenti.

Panoramica della campagna Shadow Aether 015

Shadow Aether 015 rappresenta una ricostruzione fedele delle catene di attacco tipicamente utilizzate da Earth Preta. Il gruppo, attivo almeno dal 2012, concentra le proprie operazioni su enti governativi, università, fondazioni e organizzazioni di ricerca, con una forte attenzione all’area Asia-Pacifico, ma con estensioni documentate anche in Europa e America.

Trend Micro ha utilizzato la piattaforma Vision One per simulare ogni fase dell’attacco, partendo dal spear-phishing mirato fino alla persistenza e all’esfiltrazione dei dati. L’obiettivo non era solo dimostrare l’efficacia dei prodotti di difesa, ma soprattutto mappare in modo strutturato le TTP del gruppo all’interno del modello MITRE ATT&CK, offrendo alle organizzazioni un riferimento operativo per il threat hunting.

Nel corso della valutazione, Trend Micro ha evidenziato come Earth Preta mescoli componenti legittimi e malevoli, sfruttando strumenti affidabili per ridurre la probabilità di rilevamento e aumentare la permanenza negli ambienti compromessi.

Tattiche e tecniche Earth Preta nel framework MITRE ATT&CK

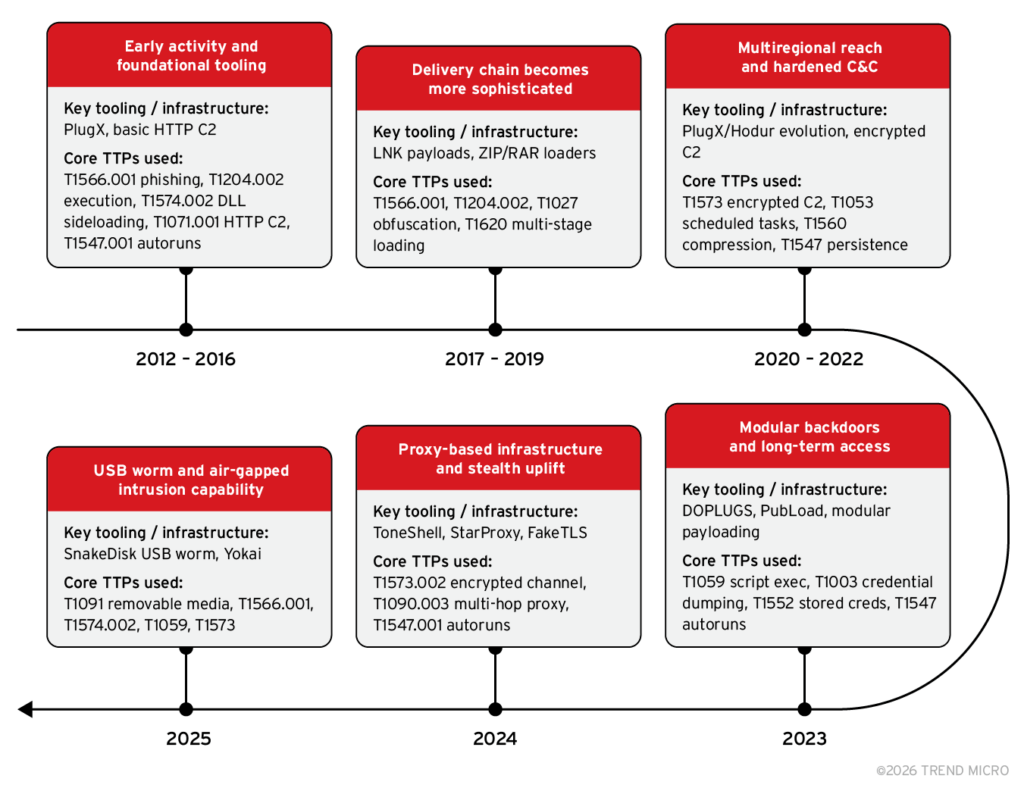

La mappatura MITRE ATT&CK mostra un utilizzo esteso e coerente di più tattiche lungo l’intera kill chain. Nella fase di reconnaissance, Earth Preta sfrutta informazioni open source e attività di scanning per identificare target ad alto valore, con tecniche riconducibili alla discovery di utenti e sistemi privilegiati.

L’initial access avviene quasi sempre tramite phishing con allegati o link malevoli, progettati per apparire come documenti ufficiali o comunicazioni geopolitiche sensibili. Una volta ottenuto l’accesso iniziale, il gruppo passa rapidamente alla fase di execution, utilizzando interpreti di comandi e script per caricare payload aggiuntivi.

Particolarmente rilevante è l’uso sistematico di obfuscation, mappato su tecniche MITRE come T1027, che consente ai malware di nascondersi all’interno di file apparentemente innocui. La persistenza viene garantita attraverso modifiche al registro di sistema o attività pianificate, mentre la credential access sfrutta dump di memoria e tool dedicati per ottenere hash e credenziali valide.

Trend Micro sottolinea come questa mappatura consenta alle difese di prioritizzare i controlli non solo sulla base delle singole tecniche, ma anche delle tattiche complessive adottate dal gruppo.

Malware e strumenti utilizzati nella campagna

L’analisi di Shadow Aether 015 evidenzia un arsenale malware in continua evoluzione. TONESHELL rimane una delle backdoor principali, offrendo al gruppo capacità di controllo remoto e esecuzione di comandi. Accanto a essa, Earth Preta utilizza loader come PUBLOAD, DOLoad e YALOAD, progettati per distribuire payload multi-stage e adattarsi all’ambiente della vittima.

Un elemento distintivo è l’abuso di strumenti legittimi come Setup Factory e MAVInject, impiegati per l’iniezione di DLL in processi fidati. Questo approccio consente al gruppo di mascherare le attività malevole, riducendo la probabilità di intercettazione da parte di soluzioni antivirus basate su firme statiche.

Trend Micro ha inoltre osservato l’introduzione di tool più recenti come MISTCLOAK, orientati alla stealth persistence e alla protezione dei payload tramite crittografia avanzata, con de-offuscazione dinamica solo in fase di esecuzione.

Indicatori di compromissione e intelligence operativa

Nel contesto della valutazione MITRE, Trend Micro ha raccolto e validato numerosi indicatori di compromissione, inclusi hash di file, nomi di DLL sospette, chiavi di registro modificate e pattern di comunicazione verso server di comando e controllo. Questi IOC non sono statici, ma vengono costantemente aggiornati per riflettere le mutazioni del gruppo APT.

Un aspetto chiave dell’analisi è l’enfasi sulla correlazione comportamentale. Piuttosto che affidarsi esclusivamente a indicatori puntuali, Trend Micro dimostra come il rilevamento delle anomalie di comportamento consenta di individuare Earth Preta anche quando i payload vengono modificati o ricompilati.

Questo approccio è cruciale contro APT mature, capaci di cambiare rapidamente infrastruttura e firme tecniche senza alterare la logica operativa sottostante.

Impatto geopolitico e settori colpiti

Earth Preta continua a operare in un contesto fortemente influenzato dalla geopolitica. Le vittime documentate includono enti governativi e istituzioni di Taiwan, Vietnam e Filippine, con furti mirati di documenti sensibili e informazioni strategiche. L’obiettivo non è la monetizzazione immediata, ma la raccolta di intelligence a lungo termine.

Trend Micro evidenzia come questa campagna confermi la resilienza delle APT sponsorizzate, capaci di adattare tattiche e strumenti in base alle priorità strategiche e alle contromisure adottate dalle difese occidentali.

Mitigazione e difesa proattiva

Dall’analisi Shadow Aether 015 emerge con chiarezza che la difesa efficace contro Earth Preta non può basarsi su controlli reattivi. Trend Micro raccomanda un approccio fondato su threat hunting continuo, monitoraggio comportamentale e aggiornamento costante dei sistemi. La mappatura MITRE ATT&CK diventa così uno strumento operativo, utile per verificare la copertura delle difese lungo tutte le fasi dell’attacco. L’adozione di modelli zero-trust, il rafforzamento dei controlli email e la riduzione dei privilegi restano elementi centrali per limitare l’impatto di campagne multi-stage come Shadow Aether.

Domande frequenti su Shadow Aether 015 ed Earth Preta

Chi è il gruppo Earth Preta?

Earth Preta è un gruppo APT di origine cinese, attivo da oltre un decennio, noto anche come Mustang Panda o Bronze President. È specializzato in operazioni di spionaggio contro governi, accademie e centri di ricerca.

Cos’è Shadow Aether 015 di Trend Micro?

Shadow Aether 015 è una simulazione avanzata di una campagna APT reale, utilizzata da Trend Micro nella valutazione MITRE ATT&CK 2026 per testare le difese e mappare le TTP di Earth Preta.

Perché la mappatura MITRE ATT&CK è importante?

La mappatura MITRE ATT&CK consente di strutturare le tattiche degli attaccanti, aiutando le organizzazioni a identificare lacune difensive e a migliorare il threat hunting in modo sistematico.

Come possono le organizzazioni difendersi da Earth Preta?

Le difese più efficaci includono filtri email avanzati, monitoraggio comportamentale, patching costante, riduzione dei privilegi e threat hunting proattivo, utilizzando la mappatura MITRE come guida operativa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.