ahost.exe è diventato il fulcro di una campagna malware multi-attore attiva dal 2025, individuata dal team di ricerca avanzata di Trellix, che sfrutta una debolezza strutturale nel caricamento delle DLL su Windows per distribuire infostealer e remote access trojan eludendo i controlli di sicurezza tradizionali. La campagna prende di mira ambienti enterprise e utenti professionali attraverso software legittimo ampiamente diffuso come Git for Windows, GitKraken e GitHub Desktop, dimostrando come la fiducia nel software open-source possa essere trasformata in una superficie di attacco altamente efficace.

Il cuore dell’operazione è una tecnica di DLL sideloading che consente l’esecuzione di codice non autorizzato attraverso un binario firmato e apparentemente innocuo. Gli attaccanti distribuiscono payload mascherati da documenti aziendali, colpendo in modo mirato dipendenti che operano in finance, procurement, supply chain e ruoli amministrativi, con una concentrazione particolare nei settori oil and gas e import/export. La presenza di nomi file localizzati in arabo, spagnolo, portoghese, farsi e inglese indica una campagna globale, adattata al contesto linguistico delle vittime.

Cosa leggere

Come viene sfruttato ahost.exe legittimo

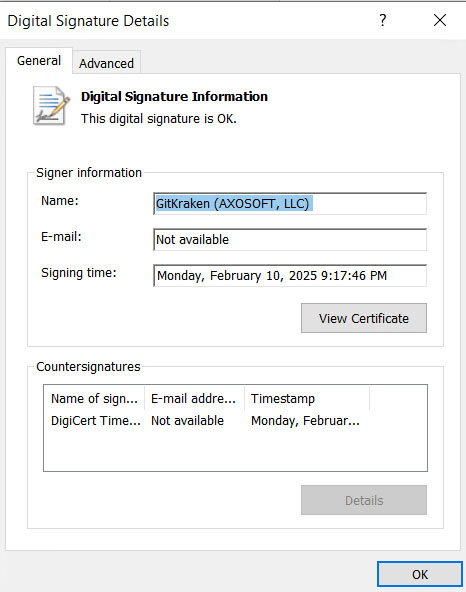

ahost.exe è una utility open-source utilizzata per interrogazioni DNS, basata sulla libreria c-ares, e distribuita come componente legittima all’interno di diversi tool di sviluppo. Trellix ha identificato come gli attaccanti preferiscano versioni firmate digitalmente del file, aumentando la probabilità di bypassare controlli basati su reputazione e firma. Un esempio citato dagli analisti è una versione con hash MD5 fd3c8166e7fbbb64d12c1170b8f4bacf, distribuita con GitKraken Desktop.

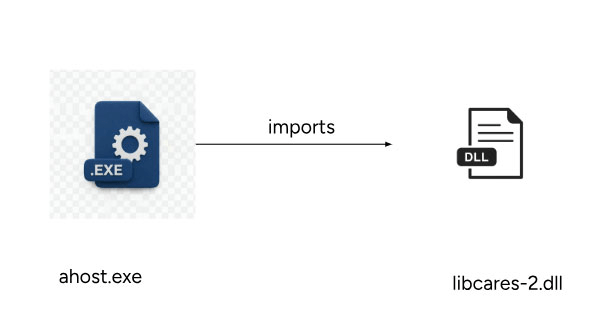

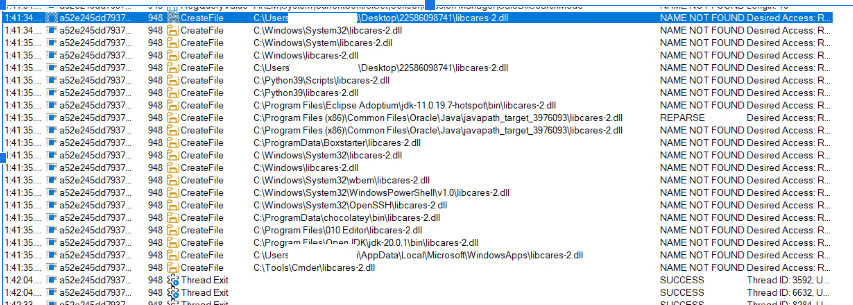

La vulnerabilità non è un bug tradizionale, ma una debolezza di design nel modo in cui Windows risolve le dipendenze delle DLL. ahost.exe carica automaticamente libcares-2.dll dalla directory locale. Inserendo una DLL malevola con lo stesso nome nella stessa cartella dell’eseguibile, l’attaccante forza il caricamento del proprio codice al posto della libreria legittima. L’esecuzione avviene nel contesto di un processo firmato e considerato affidabile, rendendo l’attacco estremamente difficile da rilevare per soluzioni basate solo su signature.

Per aumentare l’inganno, gli operatori rinominano ahost.exe con nomi plausibili come order.exe, protect.exe o file che imitano documenti contabili e richieste commerciali. La vittima, convinta di aprire un PDF o una fattura, avvia in realtà il loader che innesca l’intera catena di compromissione.

DLL sideloading come tecnica di evasione avanzata

La ricerca Trellix evidenzia come il DLL sideloading resti una delle tecniche più efficaci per aggirare i controlli endpoint. Il meccanismo sfrutta l’ordine di ricerca delle DLL su Windows, privilegiando la directory corrente rispetto a percorsi di sistema. In questo scenario, l’attaccante non ha bisogno di exploit complessi: è sufficiente individuare un eseguibile vulnerabile, meglio se firmato, e affiancargli una DLL con il nome atteso.

Questa tecnica risulta particolarmente pericolosa in ambienti che non dispongono di EDR o XDR avanzati, poiché l’esecuzione del codice malevolo avviene senza comportamenti immediatamente sospetti. Trellix sottolinea come molte organizzazioni facciano ancora affidamento su difese signature-based, inefficaci contro un attacco che utilizza componenti legittimi e flussi di esecuzione previsti dal sistema operativo.

La campagna analizzata mostra una chiara condivisione di tattiche tra attori diversi, suggerendo un ecosistema criminale in cui loader e tecniche vengono riutilizzati per distribuire payload differenti. Questo spiega la varietà di malware osservati e la persistenza dell’attività nel tempo.

I malware distribuiti e il caso DCRat

Attraverso ahost.exe e la DLL malevola libcares-2.dll, la campagna distribuisce una gamma ampia di malware commodity. Tra gli infostealer figurano AgentTesla, FormBook, Lumma Stealer, Vidar e CryptBot, utilizzati per il furto di credenziali, dati di browser e informazioni sensibili. Sul fronte dei RAT emergono Remcos, QuasarRAT, XWorm e DCRat, capaci di garantire accesso remoto persistente ai sistemi compromessi.

Trellix ha analizzato in dettaglio una variante basata su DCRat, in cui ahost.exe viene rinominato 1DOC-PDF.exe. All’avvio, il processo carica la DLL malevola che a sua volta lancia Addinprocess32.exe, iniettando il payload RAT e terminando il processo iniziale per ridurre la visibilità. Le analisi forensi hanno individuato stringhe, mutex e comunicazioni DNS coerenti con DCRat, confermando la natura dell’infezione.

Questo meccanismo dimostra un livello di stealth elevato, poiché il RAT opera come processo separato, mantenendo la persistenza e comunicando con server di comando e controllo senza attirare immediatamente l’attenzione.

Portata globale e targeting mirato

La telemetria raccolta da Trellix indica una diffusione globale della campagna. Un singolo campione di ahost.exe firmato è stato caricato su VirusTotal oltre 190 volte da 115 submitter unici, con prime segnalazioni negli Stati Uniti e ultime in Egitto. Questo pattern suggerisce una distribuzione ampia e continuativa, non legata a un singolo gruppo APT.

Il social engineering gioca un ruolo centrale. I nomi dei file sono studiati per riflettere contesti aziendali reali, come ordini di acquisto, fatture o richieste di preventivo. La localizzazione linguistica rafforza la credibilità del lure e aumenta il tasso di successo, soprattutto in organizzazioni con flussi documentali intensi.

Questa combinazione di software legittimo, firma digitale e luring personalizzato rende la campagna particolarmente insidiosa per i team di sicurezza che non adottano analisi comportamentali avanzate.

Implicazioni per la sicurezza degli endpoint

La scoperta di Trellix mette in luce un problema strutturale: molti strumenti open-source e utility firmate non sono progettati pensando a scenari di abuso tramite sideloading. In ambienti enterprise, dove tool Git e client di sviluppo sono diffusi anche su workstation non tecniche, la superficie di attacco cresce in modo significativo.

Trellix avverte che le organizzazioni prive di controlli di caricamento delle DLL, application allowlisting e monitoraggio comportamentale sono particolarmente esposte. La campagna dimostra come gli attaccanti preferiscano bypassare le difese piuttosto che affrontarle frontalmente, sfruttando la fiducia implicita nel software legittimo.

La collaborazione con vendor come GitKraken e l’attenzione crescente ai programmi di bug bounty indicano un percorso di miglioramento, ma la responsabilità immediata ricade sugli amministratori di sistema, chiamati a verificare installazioni, directory e comportamenti anomali sugli endpoint.

Domande frequenti su ahost.exe

Cos’è ahost.exe e perché viene sfruttato negli attacchi?

ahost.exe è una utility legittima per interrogazioni DNS basata su c-ares. Viene sfruttata perché carica DLL dalla directory locale, rendendola vulnerabile a tecniche di DLL sideloading se affiancata da librerie malevole con lo stesso nome.

Perché la campagna riesce a bypassare molte difese di sicurezza?

L’attacco utilizza eseguibili firmati e flussi di esecuzione legittimi, eludendo soluzioni basate su firme statiche. Senza analisi comportamentale o controlli sul caricamento delle DLL, l’esecuzione malevola passa inosservata.

Quali tipi di malware vengono distribuiti tramite questa tecnica?

La campagna distribuisce infostealer come AgentTesla e Lumma Stealer, oltre a RAT come Remcos, QuasarRAT, XWorm e DCRat, consentendo furto dati e accesso remoto persistente.

Come possono le organizzazioni mitigare il rischio legato ad ahost.exe?

Le misure includono hardening degli endpoint, controllo del caricamento delle DLL, application allowlisting, monitoraggio comportamentale con EDR/XDR e verifica delle installazioni Git per individuare DLL sospette o eseguibili rinominati.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.