Lumen ha neutralizzato la botnet DDoS Kimwolf, evoluzione diretta di Aisuru, dopo una campagna di attacchi che ha superato la soglia record degli 11 terabit al secondo, confermando la crescente capacità distruttiva delle infrastrutture botnet moderne. L’operazione è stata guidata dal team di ricerca Black Lotus Labs di Lumen, che ha osservato una crescita esplosiva dei bot, passati da 50.000 a oltre 200.000 in poche settimane nel settembre 2025, fino a raggiungere circa 800.000 dispositivi compromessi a metà ottobre.

L’intervento ha portato al null-routing di oltre 550 server di comando e controllo in quattro mesi, riducendo in modo significativo la capacità operativa del botnet, nonostante i tentativi di recupero rapidi messi in atto dagli operatori. Il caso Kimwolf rappresenta uno dei più chiari esempi recenti di botnet resiliente, capace di adattarsi rapidamente alle azioni di disruption, ma anche di come un approccio coordinato tra intelligence privata, backbone di rete e forze dell’ordine possa limitarne l’impatto globale.

Cosa leggere

La crescita esplosiva del botnet Aisuru

L’analisi di Black Lotus Labs ha individuato un surge anomalo di traffico bot verso nodi C2 riconducibili ad Aisuru all’inizio di settembre 2025. Il numero medio giornaliero di bot attivi è quadruplicato in pochi giorni, passando da circa 50.000 a 200.000, in concomitanza con i primi attacchi DDoS di ampiezza superiore agli 11 Tbps osservati sulla rete globale di Lumen.

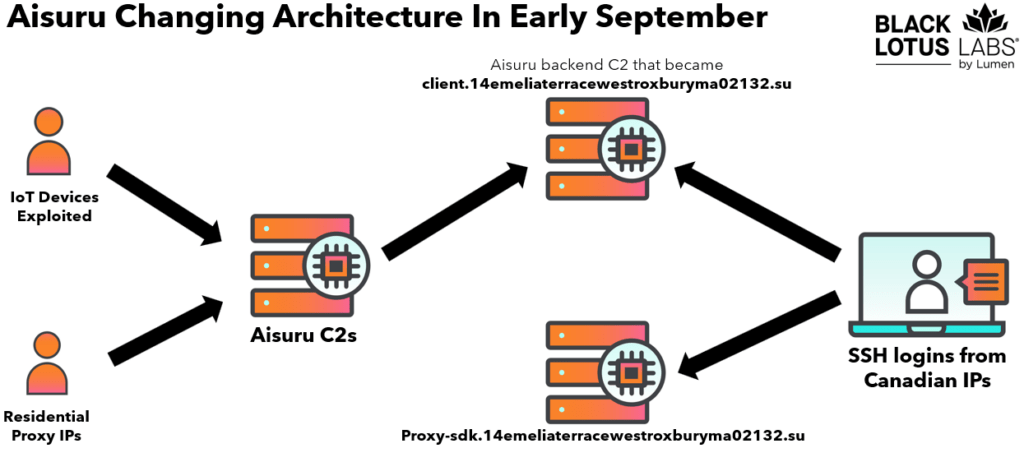

Il monitoraggio del backbone ha permesso di ricostruire un funnel di traffico che collegava i nodi C2 a un backend centralizzato, con connessioni SSH provenienti da IP residenziali canadesi, elemento che ha rafforzato l’attribuzione a threat actor già noti. L’infrastruttura mostrava cambiamenti rapidi, con nuove porte, domini e pattern di traffico, chiaro segnale di un botnet in fase di evoluzione tattica per eludere il rilevamento.

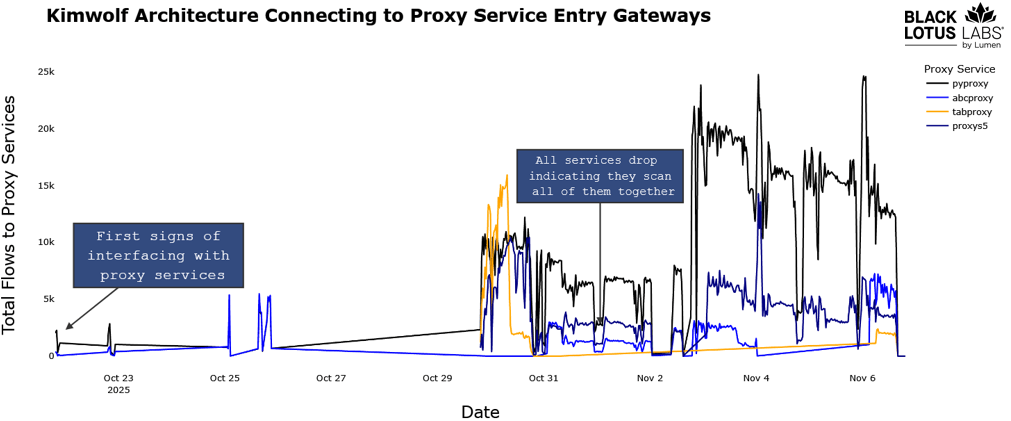

Un fattore chiave della crescita è stato l’abuso di servizi di proxy residenziali, utilizzati come bacino di dispositivi vulnerabili da reclutare. L’analisi ha mostrato una correlazione diretta tra l’espansione del botnet e l’utilizzo intensivo di un singolo servizio proxy, che ha fornito agli operatori una superficie di attacco ampia e distribuita.

La transizione da Aisuru a Kimwolf

A metà settembre, gli analisti hanno osservato una transizione strutturale: nuovi campioni malware, pur mantenendo elementi di Aisuru, iniziavano a puntare a domini e infrastrutture differenti. È in questa fase che emerge Kimwolf come nuova iterazione del botnet.

La comparsa di domini come greatfirewallisacensorshiptool.14emeliaterracewestroxburyma02132.su e lo spostamento dei C2 su subnet dedicate indicano un tentativo deliberato di rifondare l’infrastruttura per aumentare resilienza e capacità di recupero. In parallelo, Black Lotus Labs ha registrato un aumento del 300% dei nuovi bot Kimwolf in una sola settimana, fino a raggiungere circa 800.000 bot a metà ottobre.

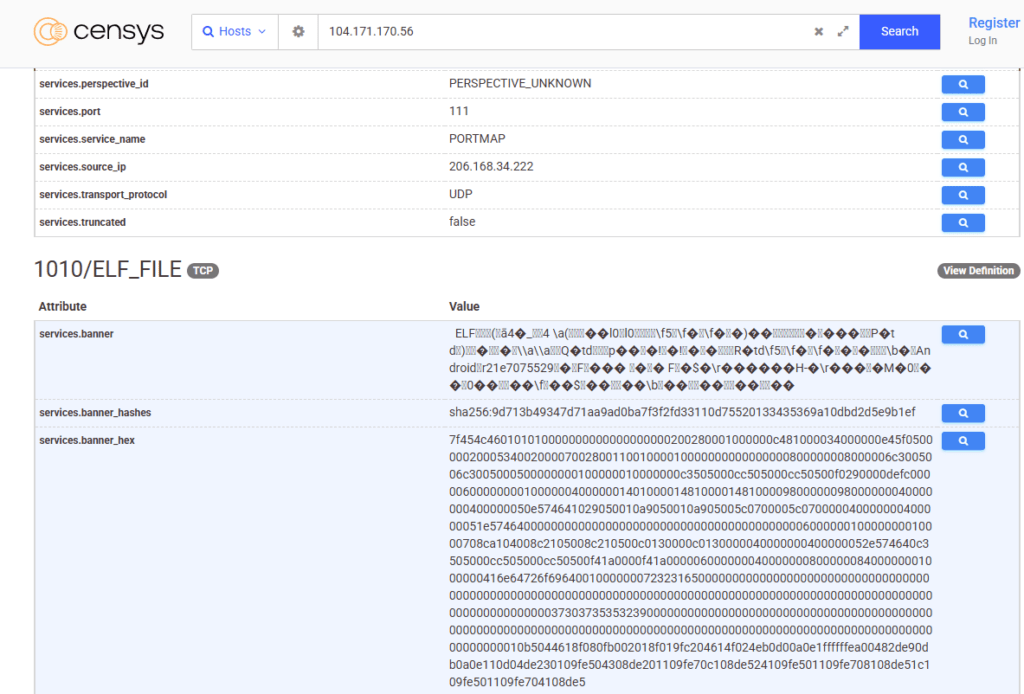

Quasi tutti i nuovi dispositivi compromessi risultavano provenire da ambienti legati a proxy residenziali, confermando che il metodo di reclutamento era stato ottimizzato rispetto alla fase Aisuru. I dati storici di Lumen mostrano che scansioni mirate verso questi servizi erano iniziate settimane prima del surge, suggerendo una preparazione accurata dell’operazione.

Exploitation locale e scansioni mirate

Un contributo decisivo alla comprensione della campagna è arrivato da Synthient, che ha identificato un metodo di exploitation locale nei servizi proxy utilizzati dal botnet. Questa tecnica consentiva agli attaccanti di compromettere rapidamente grandi volumi di dispositivi esposti, spiegando la crescita improvvisa osservata a settembre.

Lumen ha confermato la presenza di scansioni mirate verso servizi vulnerabili, con pattern di traffico sincronizzati che indicavano un controllo centralizzato. In diversi casi, il traffico verso i gateway proxy aumentava e diminuiva simultaneamente su scala globale, segnale di una regia unica dietro le operazioni.

Questo approccio ha permesso a Kimwolf di scalare in modo aggressivo, sfruttando la fiducia implicita nei servizi proxy residenziali e aggirando molte difese tradizionali basate su signature o reputazione IP.

Le azioni di disruption di Lumen

Una volta ricostruita l’architettura del botnet e le sue fonti di crescita, Lumen ha avviato una campagna di disruption progressiva. A partire da ottobre, il traffico verso i C2 noti di Kimwolf è stato sistematicamente bloccato sulla rete globale e centinaia di server sono stati null-routati, interrompendo le comunicazioni tra bot e backend.

In totale, oltre 550 server sono stati disattivati in quattro mesi. Nonostante ciò, Kimwolf ha dimostrato una notevole resilienza: in più occasioni, gli operatori sono riusciti a ripristinare parzialmente l’operatività entro 12 ore, spostando domini e IP su nuove infrastrutture. Questo comportamento ha confermato la presenza di un team attivo e reattivo dietro il botnet.

Un elemento curioso ma significativo è emerso dall’analisi dei payload DDoS: alcuni attacchi diretti verso Lumen contenevano imprecazioni esplicite contro l’azienda, segnale che le azioni di disruption stavano colpendo direttamente gli interessi degli operatori.

Collaborazione e protezione dei clienti

L’operazione contro Kimwolf non si è limitata al null-routing. Lumen ha integrato gli indicatori di compromissione e i pattern comportamentali rilevati all’interno dei propri prodotti di sicurezza, come Lumen Defender, offrendo protezione proattiva ai clienti contro nuove varianti del botnet.

La collaborazione con partner industriali e forze dell’ordine ha contribuito a costruire un quadro più ampio sugli operatori e sulle loro tattiche, riducendo lo spazio di manovra per una possibile resurrezione su larga scala. Black Lotus Labs continua a monitorare l’evoluzione di Kimwolf e botnet affini, consapevole che infrastrutture di questo tipo raramente scompaiono definitivamente.

Un segnale chiaro sulla minaccia DDoS nel 2026

Il caso Kimwolf evidenzia come i botnet DDoS moderni siano sempre più adattivi, distribuiti e capaci di sfruttare servizi legittimi per crescere rapidamente. Allo stesso tempo, dimostra che un approccio multilayer, basato su visibilità di rete globale, intelligence avanzata e cooperazione tra attori, può limitare anche le minacce più imponenti.

Nel 2026, la difesa contro attacchi da decine di terabit al secondo non è più solo una questione di capacità di assorbimento del traffico, ma di interruzione preventiva delle infrastrutture criminali che rendono possibili questi attacchi.

Domande frequenti su Kimwolf

Cos’è il botnet Kimwolf e perché è pericoloso?

Kimwolf è un botnet DDoS di grandi dimensioni, evoluzione di Aisuru, capace di generare attacchi superiori agli 11 terabit al secondo sfruttando centinaia di migliaia di dispositivi compromessi.

Come è riuscito Kimwolf a crescere così rapidamente?

La crescita è stata favorita dallo sfruttamento di vulnerabilità in servizi di proxy residenziali, che hanno permesso il reclutamento massivo e rapido di nuovi bot.

In che modo Lumen ha neutralizzato il botnet?

Lumen ha bloccato il traffico verso i nodi di comando e controllo e null-routato oltre 550 server, integrando al contempo l’intelligence nei propri sistemi di difesa per proteggere i clienti.

Kimwolf è stato eliminato definitivamente?

No, come molti botnet avanzati Kimwolf ha mostrato capacità di recupero rapido, ma le azioni coordinate di disruption ne hanno fortemente limitato l’operatività e la capacità di attacco.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.