FortiSIEM e i firewall di Palo Alto Networks sono finiti al centro di una nuova ondata di vulnerabilità critiche con exploit pubblici e impatti immediati su ambienti enterprise. In parallelo, un’estensione Chrome malevola ha sottratto chiavi API da exchange crypto come MEXC, mentre Microsoft ha rilasciato un aggiornamento per risolvere falsi positivi legati a una DLL di Windows. Il quadro complessivo evidenzia un rischio elevato di compromissione totale e interruzione dei servizi se non si interviene con patch immediati.

Cosa leggere

FortiSIEM: esecuzione di codice remoto non autenticata

La vulnerabilità CVE-2025-25256 colpisce FortiSIEM di Fortinet ed espone handler di comandi del servizio phMonitor. Un attaccante remoto non autenticato può invocare tali handler tramite richieste TCP sulla porta 7900, sfruttando una neutralizzazione impropria degli elementi speciali nei comandi OS. L’effetto è la scrittura arbitraria con privilegi amministrativi e la successiva escalation a root.

Sono disponibili exploit dimostrativi che confermano l’esecuzione di codice non autorizzata. Il servizio phMonitor è già noto come punto di ingresso ricorrente (precedenti CVE-2023-34992 e CVE-2024-23108), e gruppi ransomware hanno storicamente abusato di debolezze analoghe. Le versioni 6.7–7.5 risultano impattate, con eccezione per 7.5 Cloud; le 7.0 e 6.7.0 non supportate restano senza fix. Le patch sono disponibili per 7.4.1+, 7.3.5+, 7.2.7+ e 7.1.9+. Come mitigazione temporanea è consigliata la limitazione dell’accesso alla porta 7900 e la verifica dei log /opt/phoenix/log/phoenix.log alla ricerca di righe PHL_ERROR con URL payload o file sospetti.

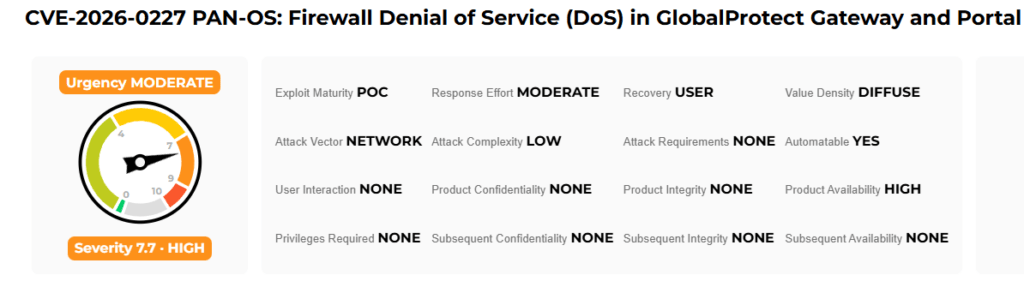

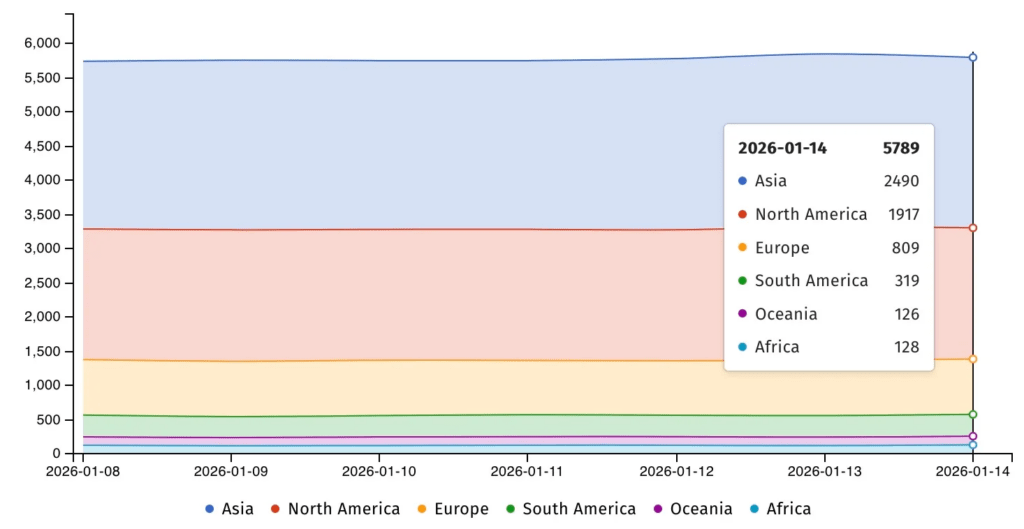

Palo Alto Networks: DoS che forza la modalità manutenzione

CVE-2026-0227 riguarda i next-generation firewall di Palo Alto e consente a un attaccante non autenticato di provocare un Denial of Service tale da forzare la modalità manutenzione, interrompendo le funzioni di sicurezza. La vulnerabilità è classificata high-severity; al momento dell’advisory non risultavano sfruttamenti attivi, ma l’impatto sulla disponibilità è significativo.

Sono interessati i sistemi con PAN-OS 10.1 o superiori; Prisma Access è impattato quando sono abilitati GlobalProtect gateway o portal. Le patch sono disponibili per PAN-OS 12.1.4+ e release equivalenti; le istanze cloud di Prisma Access risultano in gran parte già aggiornate, con le restanti in fase di rollout. Cloud NGFW non richiede interventi. L’aggiornamento è prioritario per evitare interruzioni e perdita di protezione perimetrale.

Windows: fix per falsi positivi su WinSqlite3.dll

Microsoft ha corretto un problema che generava falsi positivi su WinSqlite3.dll, componente Windows che implementa SQLite per app di sistema. Alcuni prodotti di sicurezza segnalavano erroneamente la DLL come vulnerabile alla CVE-2025-6965, causando allarmi persistenti su Windows 10/11 e Windows Server 2012–2025. Gli update del 13 gennaio 2026 risolvono la detection errata, migliorando l’accuratezza degli alert e riducendo interruzioni operative. È raccomandata l’installazione degli ultimi aggiornamenti cumulativi.

Chrome Web Store: estensione malevola ruba API crypto

L’estensione “MEXC API Automator” (ID pppdfgkfdemgfknfnhpkibbkabhghhfh) si è presentata come strumento di trading ma creava programmaticamente chiavi API con permessi di prelievo, esfiltrandole verso un bot Telegram hardcoded. Attiva dal 1° settembre 2025 e ancora disponibile a metà gennaio 2026, l’estensione ha consentito controllo persistente degli account anche dopo la disinstallazione, con furto di asset e operazioni automatizzate. MEXC ha dichiarato assenza di affiliazione e ha invitato alla revoca immediata delle chiavi API. Il caso sottolinea i rischi delle estensioni non verificate nell’ecosistema crypto.

Impatto complessivo e mitigazioni

Il combinato di RCE su SIEM, DoS su firewall, furti API e rumore operativo da falsi positivi espone organizzazioni e utenti a rischi elevati. Le azioni prioritarie includono patching immediato, segmentazione e hardening dei servizi esposti, monitoraggio dei log, revoca e rotazione delle API, e verifica delle estensioni browser. In ambienti enterprise, è essenziale testare gli aggiornamenti in staging ma accelerare il rollout in produzione vista la disponibilità di exploit pubblici.

Domande frequenti su FortiSIEM e Palo Alto

Quanto è grave la vulnerabilità di FortiSIEM?

È critica: consente a un attaccante non autenticato di eseguire codice con privilegi elevati tramite il servizio phMonitor se la porta 7900 è esposta.

Cosa comporta la CVE-2026-0227 sui firewall Palo Alto?

Permette attacchi DoS che forzano la modalità manutenzione, interrompendo le protezioni di rete finché non si applicano le patch.

Il problema WinSqlite3.dll è una vera vulnerabilità?

No, si trattava di falsi positivi. Microsoft ha aggiornato la DLL per eliminare le segnalazioni errate e ripristinare l’affidabilità degli alert.

Come difendersi dall’estensione Chrome malevola?

Disinstallare immediatamente, revocare tutte le chiavi API generate, monitorare attività anomale e installare solo estensioni verificate con permessi minimi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.