Pixel 9 è stato il bersaglio di una catena di exploit 0-click dimostrata da Project Zero, capace di partire da un semplice allegato audio ricevuto via SMS o RCS e arrivare all’esecuzione di codice con privilegi kernel, senza alcuna interazione dell’utente. La ricerca mette in fila due vulnerabilità — CVE-2025-54957 nel Dolby Unified Decoder e CVE-2025-36934 nel driver /dev/bigwave — e mostra come funzionalità AI introdotte per la comodità dell’utente abbiano ampliato la superficie d’attacco 0-click su Android.

Il lavoro di Project Zero è rilevante non solo per l’impatto sul singolo modello, ma perché colpisce la maggior parte dei dispositivi Android che integrano UDC e perché dimostra che, nel 2026, bastano due bug ben concatenati per superare ASLR, SELinux e arrivare al kernel su un dispositivo moderno.

Cosa leggere

Dal messaggio al mediacodec: l’innesco 0-click

La catena inizia con un audio allegato a un messaggio. Su Pixel 9, Google Messages decodifica automaticamente gli allegati per trascrizioni e indicizzazione AI, innescando il parsing senza click. L’audio viene passato al mediacodec, dove entra in gioco il Dolby Unified Decoder (UDC). Qui Project Zero individua CVE-2025-54957, una mancanza di controllo dei limiti su campi di lunghezza che consente buffer overrun controllabili durante la gestione dei payload EMDF.

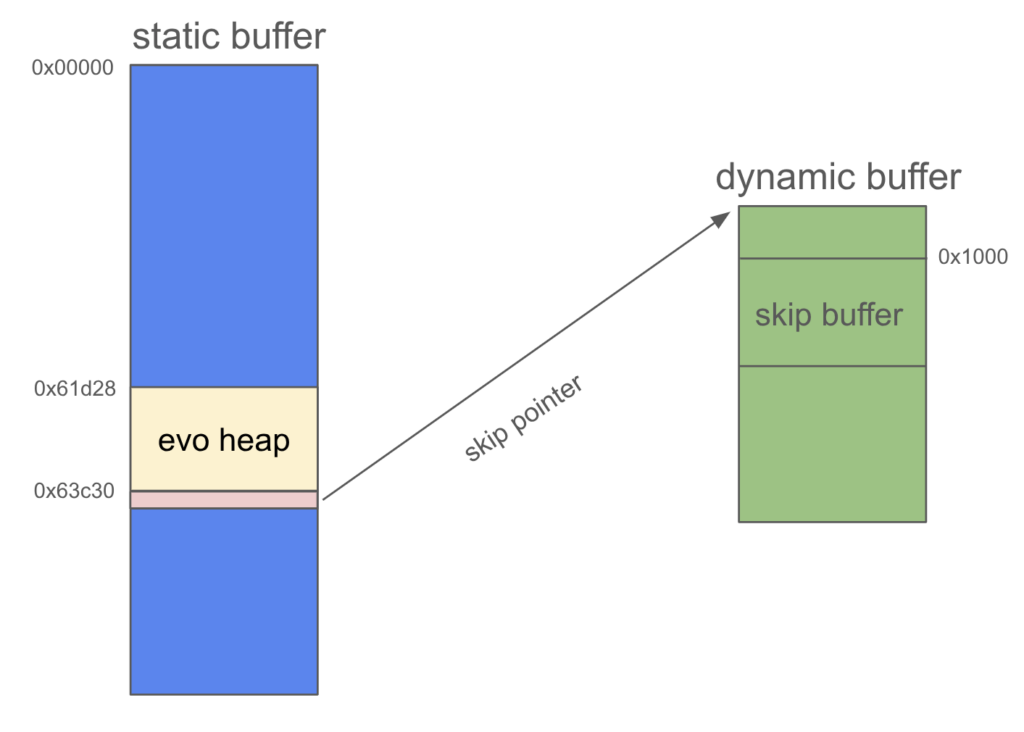

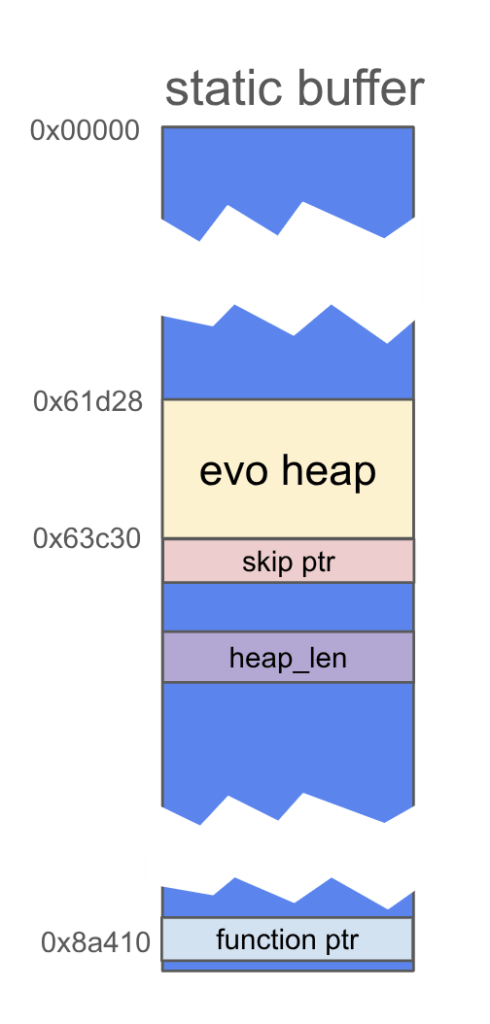

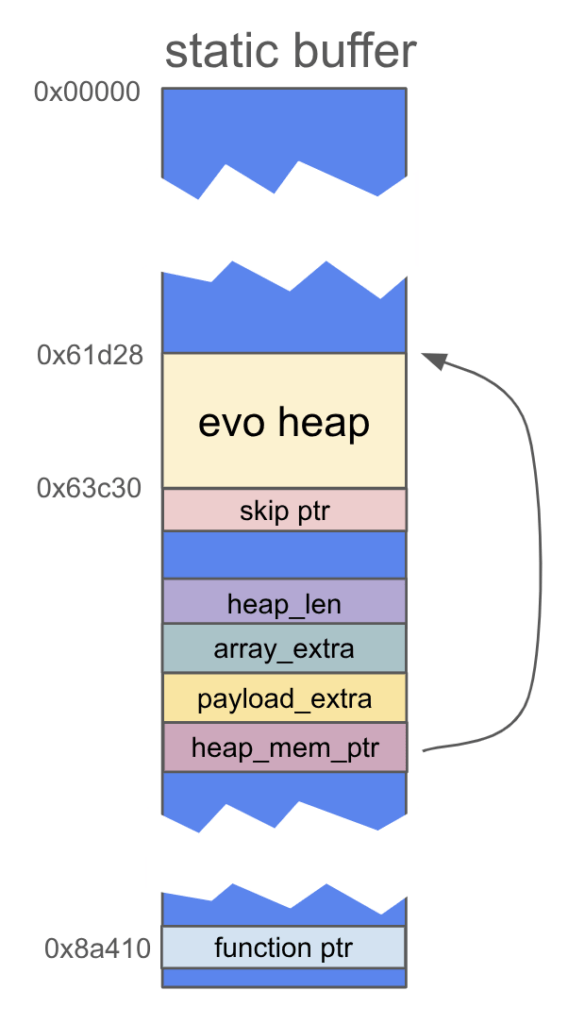

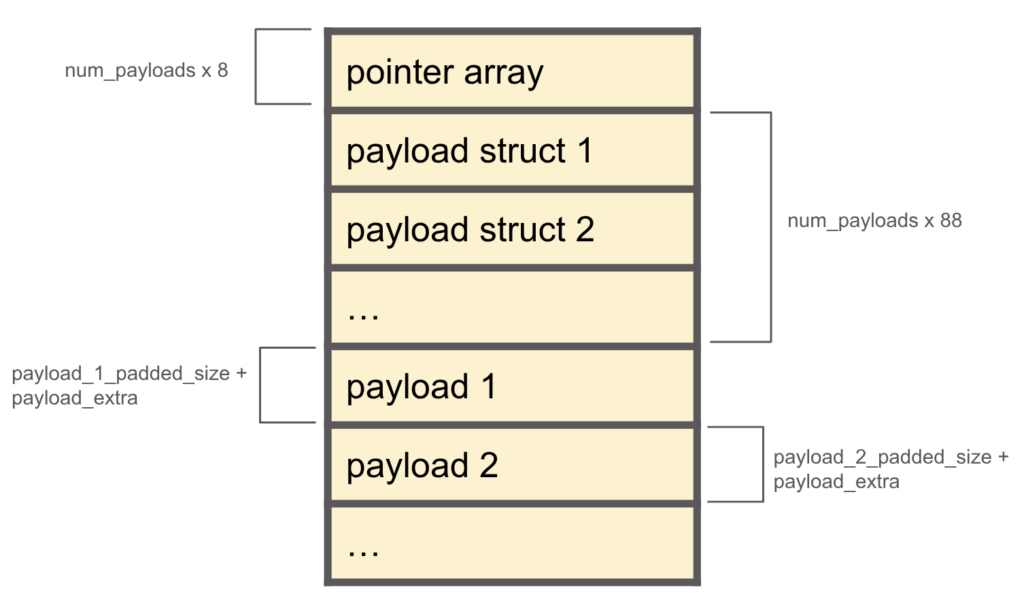

Il dettaglio tecnico è cruciale: valori di lunghezza derivati da bit variabili permettono allocazioni errate e scritture oltre i limiti su heap, con primitive sufficienti a sovrascrivere puntatori e ottenere esecuzione di codice nel contesto mediacodec. Nonostante le mitigazioni, la randomizzazione ASLR effettiva risulta bassa in questo contesto, e l’assenza di seccomp per mediacodec su Pixel 9 amplia la finestra di sfruttamento.

Dal mediacodec al kernel: l’escalation via BigWave

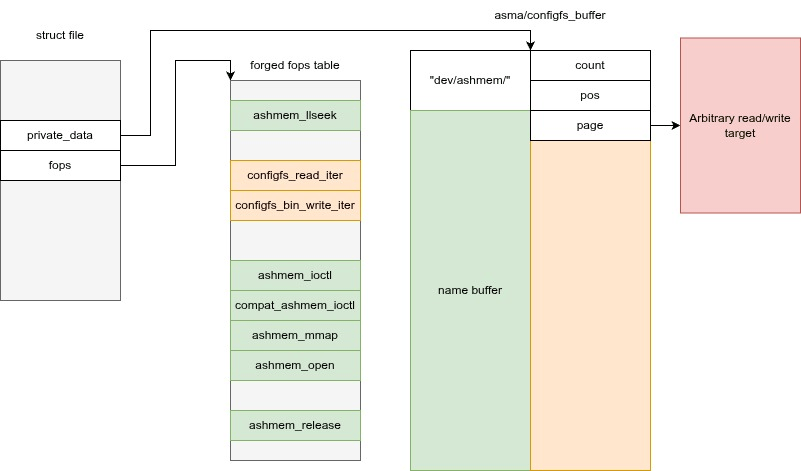

La seconda tappa è l’escalation di privilegi tramite CVE-2025-36934 nel driver BigWave, esposto come /dev/bigwave per accelerare la decodifica AV1 sul SoC Pixel. Project Zero mostra che mediacodec, pur sandboxato, può interagire con driver potenti. Un use-after-free in una sequenza di job e timeout consente di controllare strutture kernel con uno spray mirato, fino a ottenere scritture arbitrarie di dimensione sufficiente a disattivare SELinux e impostare credenziali di root.

L’exploit aggira KASLR sfruttando indirizzi virtuali noti e stabilizza l’esecuzione con primitive di sincronizzazione del kernel. Il risultato è una root completa consegnata come shellcode dal primo stadio (Dolby RCE), con affidabilità elevata per un 0-click.

Tempi e patch: cosa è stato corretto e quando

Le vulnerabilità sono state corrette a inizio gennaio 2026. Dolby ha risolto CVE-2025-54957 su ChromeOS il 18 settembre 2025, ma Pixel ha ricevuto la patch solo il 5 gennaio 2026. Google ha corretto CVE-2025-36934 il 6 gennaio 2026. Il percorso evidenzia un problema strutturale: UDC non è distribuito come APEX, quindi la propagazione dei fix dipende dagli OEM, rallentando la protezione dell’utente finale.

Project Zero sottolinea anche una sottostima iniziale del rischio negli advisory e una riclassificazione tardiva verso la criticità, mentre la finestra di esposizione rimaneva ampia.

Perché l’AI amplia la superficie 0-click

Il punto chiave dell’analisi è sistemico: feature AI “always-on” — come trascrizioni automatiche — anticipano la decodifica e spostano codice complesso (codec proprietari, driver) in percorsi 0-click. Questo moltiplica l’impatto di bug di memoria che, in passato, richiedevano un’azione dell’utente. Nel caso Pixel 9, un allegato audio basta.

Project Zero evidenzia che UDC non era coperto da fuzzing sufficiente su Pixel e che driver accessibili a processi non privilegiati restano un anello debole ricorrente: dal 2023, numerosi exploit in-the-wild hanno preso di mira driver simili.

Cosa imparare: mitigazioni e raccomandazioni

La ricerca indica una rotta chiara. Ridurre l’accesso ai driver da parte di sandbox applicative, spostare componenti critici in APEX per patch rapide, rafforzare seccomp sui processi di decodifica e riscrivere driver e codec in linguaggi memory-safe come Rust. Le mitigazioni hardware (MTE) aiutano, ma devono essere abilitate e verificate; la bounds-safety a livello di toolchain dimostra benefici concreti su altre piattaforme.

Sul piano operativo, analisi preventiva delle superfici 0-click per ogni nuova feature AI, fuzzing mirato dei decoder e review sistematiche dei driver dovrebbero diventare prerequisiti di rilascio.

Cosa fare ora se usi Pixel 9

Per gli utenti Pixel 9, l’indicazione è netta: aggiornare immediatamente ai security patch di gennaio 2026. Per l’ecosistema, la lezione è altrettanto chiara: due bug bastano. Ridurre la probabilità che possano concatenarsi è oggi una priorità di sicurezza, non un miglioramento incrementale.

Domande frequenti sulla catena 0-click Pixel 9

Che cos’è un exploit 0-click e perché è pericoloso?

Un exploit 0-click si attiva senza interazione dell’utente. Nel caso Pixel 9, basta ricevere un audio: la decodifica automatica avvia l’exploit, rendendo l’attacco difficile da prevenire con il comportamento dell’utente.

Quali vulnerabilità sono coinvolte nella catena?

La catena combina CVE-2025-54957 nel Dolby Unified Decoder (RCE in mediacodec) e CVE-2025-36934 nel driver BigWave (escalation a kernel).

I fix sono disponibili per Pixel 9?

Sì. Le patch sono arrivate tra il 5 e il 6 gennaio 2026. È essenziale installare gli aggiornamenti di sicurezza.

Il problema riguarda solo Pixel 9?

No. UDC è presente su molti dispositivi Android. La dimostrazione riguarda Pixel 9, ma il rischio è sistemico dove UDC e driver simili sono accessibili in percorsi 0-click.

Come ridurre il rischio in futuro?

Limitare superfici 0-click per feature AI, applicare seccomp, ridurre l’accesso ai driver, patch rapide via APEX e migrare componenti critici a linguaggi memory-safe.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.